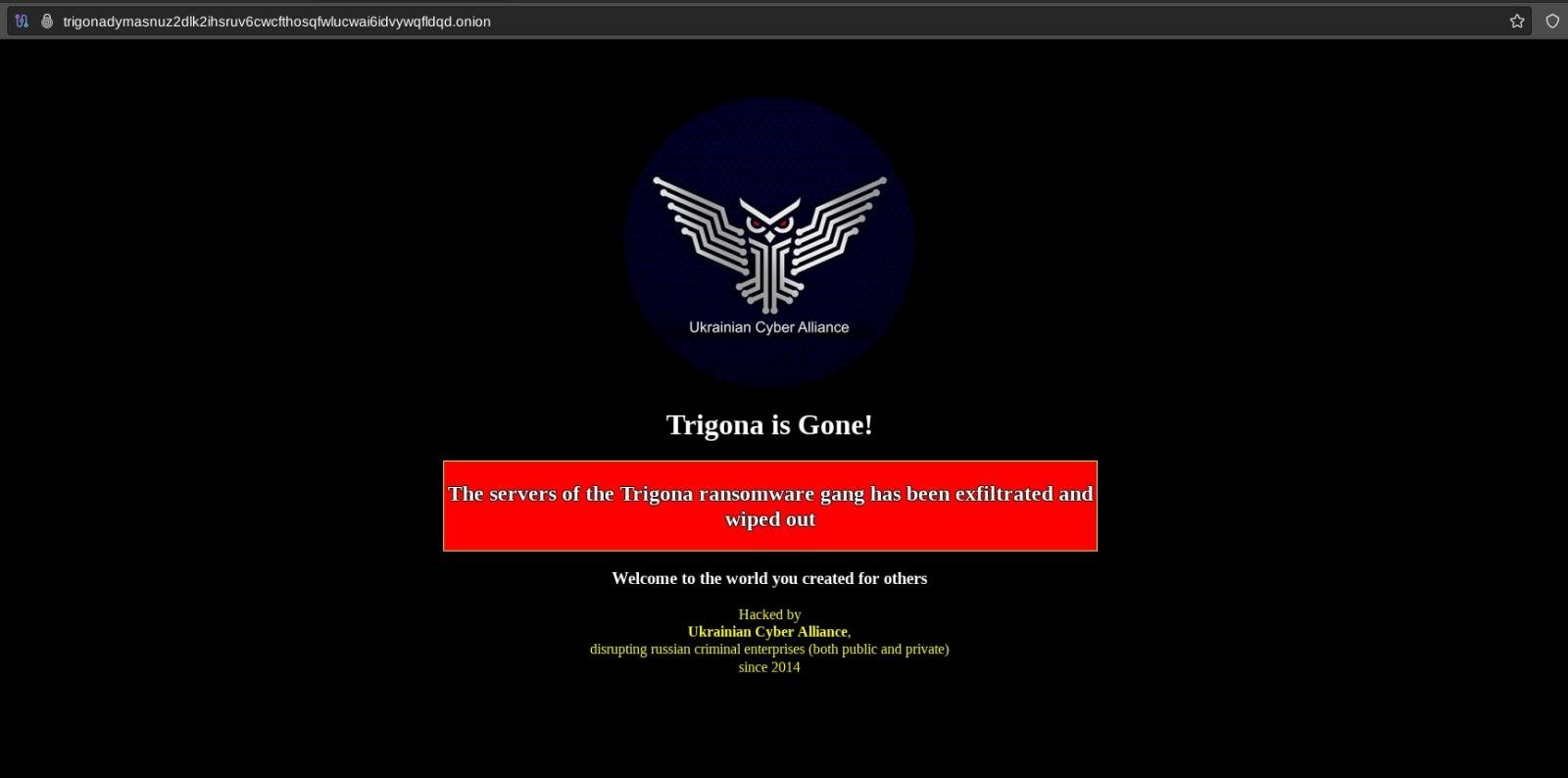

Un groupe de cyber-activistes sous la bannière de la Cyber Alliance ukrainienne a piraté les serveurs du gang de ransomware Trigona et les a effacés après avoir copié toutes les informations disponibles.

Le Cyber-Alliance ukrainienne Les combattants affirment avoir exfiltré toutes les données des systèmes des acteurs menaçants, y compris le code source et les enregistrements de bases de données, qui peuvent inclure des clés de décryptage.

Le ransomware Trigona est hors service

Les pirates de la Cyber Alliance ukrainienne ont eu accès à l’infrastructure du ransomware Trigona en utilisant un exploit public pour CVE-2023-22515, une vulnérabilité critique dans le centre de données et le serveur Confluence qui peut être exploitée à distance pour élever les privilèges.

La vulnérabilité a été exploitée dans des attaques de type Zero Day depuis le 14 septembre par au moins un groupe de menaces suivi par Microsoft sous le nom de Storm-0062 (également connu sous le nom de DarkShadow et Oro0lxy).

La Cyber Alliance ukrainienne, ou UCA en abrégé, a d’abord piraté le serveur Confluence du ransomware Trigona il y a environ six jours, établi la persistance et cartographié l’infrastructure du cybercriminel de manière totalement inaperçue.

Après qu’un militant de l’UCA ait utilisé la poignée herm1t captures d’écran publiées Dans les documents de support internes du groupe de ransomwares, BleepingComputer a été informé que le ransomware Trigona avait d’abord paniqué et avait répondu en changeant le mot de passe et en supprimant son infrastructure publique.

Cependant, au cours de la semaine suivante, les activistes ont réussi à récupérer toutes les informations des panels d’administration et de victimes de l’acteur menaçant, de son blog et de son site de fuite de données, ainsi que de ses outils internes (serveurs Rocket.Chat, Jira et Confluence).

herm1t a déclaré à BleepingComputer qu’ils avaient également exfiltré l’environnement des développeurs, les portefeuilles chauds de crypto-monnaie ainsi que le code source et les enregistrements de la base de données.

Les militants ne savent pas si les informations qu’ils ont transférées contiennent des clés de décryptage, mais ils ont déclaré qu’ils les divulgueraient s’ils étaient trouvés.

Après avoir collecté toutes les données disponibles auprès du groupe de ransomwares, les militants de l’UCA ont supprimé et dégradé leurs sites, partageant également la clé du site du panneau d’administration.

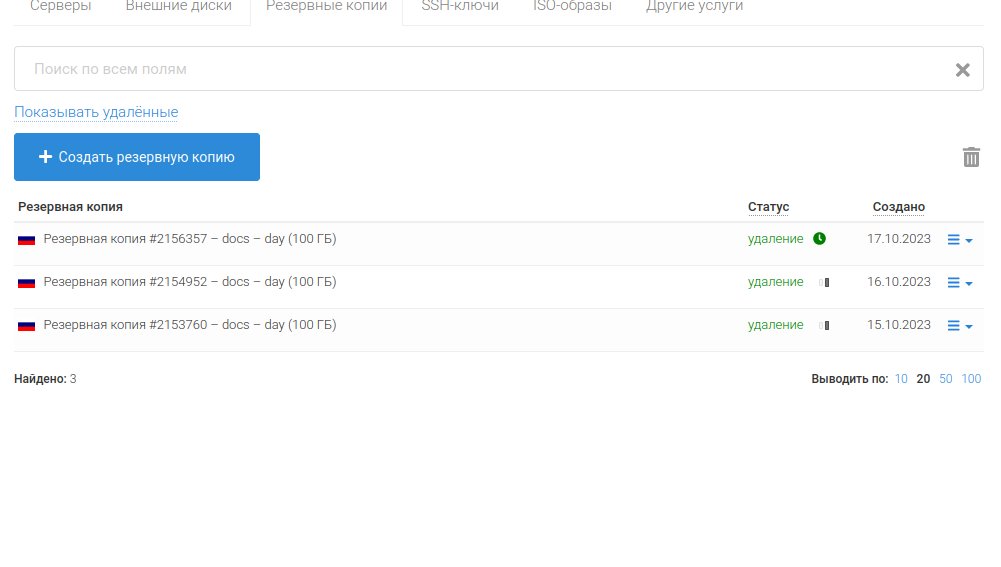

L’UCA affirme avoir pu récupérer trois sauvegardes contenant des centaines de gigaoctets de documents probablement volés.

La Cyber Alliance ukrainienne

À partir de 2014, de nombreux hacktivistes en Ukraine et dans le monde ont commencé à travailler ensemble pour défendre le cyberespace du pays contre l’agression russe.

Environ deux ans plus tard, des pirates informatiques individuels et plusieurs groupes de hackers se sont unis pour former la Cyber Alliance ukrainienne, désormais enregistrée en tant qu’organisation non gouvernementale, et ont commencé à cibler diverses organisations et individus soutenant les activités de la Russie contre l’Ukraine.

L’identité des membres du groupe est secrète, à l’exception de ceux qui le constituent comme une entité officielle dont le travail est régi par le devoir civique du pays.

Selon la page Wikipédia de l’organisation, ses membres ont mené avec succès plusieurs opérations de piratage qui ont abouti à la divulgation d’informations sur les activités et les efforts de propagande russes en Ukraine et dans d’autres pays, ainsi que sur leur contrôle sur diverses personnes et entités.

Parmi les allégations de l’UCA figurent le piratage du ministère russe de la Défense à deux reprises en 2016 et la fuite de contrats publics de défense et de données confidentielles sur l’exécution de l’ordre de défense de l’État de 2015-2016.

Un autre succès a été le piratage des courriels de Vladislav Surkov, un individu soupçonné d’avoir conçu la machinerie de la propagande russe des dernières années, où il discutait de l’annexion de la Crimée et de la manière de financer les territoires de Louhansk et de Donetsk lorsqu’ils deviendront des républiques russes.

Activité du rançongiciel Trigona

L’opération de rançongiciel Trigona est apparue sous ce nom fin octobre de l’année dernière, lorsque le gang a lancé un site Tor pour négocier le paiement de rançons en crypto-monnaie Monero avec les victimes de leurs attaques.

Auparavant, les échantillons du malware n’avaient pas de nom spécifique et étaient observés dans la nature depuis le début de l’année 2022. Avant la marque Trigona, les opérateurs utilisaient le courrier électronique pour négocier le paiement des rançons.

Pendant un certain temps, les cybercriminels ont été suffisamment actifs pour compromettre en un seul mois au moins 15 entreprises des secteurs de l’industrie manufacturière, de la finance, de la construction, de l’agriculture, du marketing et de la haute technologie.

Plus tôt cette année, les pirates de Trigona ciblaient les serveurs Microsoft SQL exposés sur l’Internet public en utilisant des attaques par force brute ou par dictionnaire pour obtenir des informations d’identification d’accès.

À l’heure actuelle, en raison des récentes actions de la Cyber Alliance ukrainienne, aucun des sites Web et services publics du rançongiciel Trigona n’est en ligne.