La CISA et les agences de cybersécurité et services de renseignement partenaires ont averti que le groupe de piratage APT29 lié au service de renseignement extérieur russe (SVR) ciblait les serveurs TeamCity non corrigés lors d'attaques généralisées depuis septembre 2023.

APT29 est connu pour avoir violé plusieurs agences fédérales américaines à la suite de l'attaque de la chaîne d'approvisionnement de SolarWinds qu'elles ont orchestrée il y a trois ans.

Ils ont également ciblé les comptes Microsoft 365 de plusieurs entités des pays de l'OTAN dans le cadre de leurs efforts pour accéder à des informations liées à la politique étrangère et ont été liés à une série de campagnes de phishing visant les gouvernements, les ambassades et les hauts fonctionnaires de toute l'Europe.

La faille de sécurité TeamCity qu'ils exploitent dans ces attaques est identifiée comme CVE-2023-42793 et évalué avec un score de gravité critique de 9,8/10, que les acteurs malveillants non authentifiés peuvent exploiter dans le cadre d'attaques d'exécution de code à distance (RCE) de faible complexité qui ne nécessitent pas d'interaction de l'utilisateur.

« En choisissant d'exploiter CVE-2023-42793, un programme de développement de logiciels, les agences auteurs estiment que le SVR pourrait bénéficier d'un accès aux victimes, notamment en permettant aux acteurs de la menace de compromettre les réseaux de dizaines de développeurs de logiciels. » La CISA a averti aujourd'hui.

« Le SVR a cependant été observé utilisant l'accès initial glané en exploitant le TeamCity CVE pour élever ses privilèges, se déplacer latéralement, déployer des portes dérobées supplémentaires et prendre d'autres mesures pour garantir un accès persistant et à long terme aux environnements réseau compromis.

« Bien que les agences auteurs estiment que le SVR n'a pas encore utilisé ses accès aux développeurs de logiciels pour accéder aux réseaux des clients et qu'il est probablement encore dans la phase préparatoire de son exploitation, l'accès aux réseaux de ces entreprises offre au SVR des opportunités pour permettre des opérations difficiles à exploiter. -détecter l'infrastructure de commandement et de contrôle (C2).

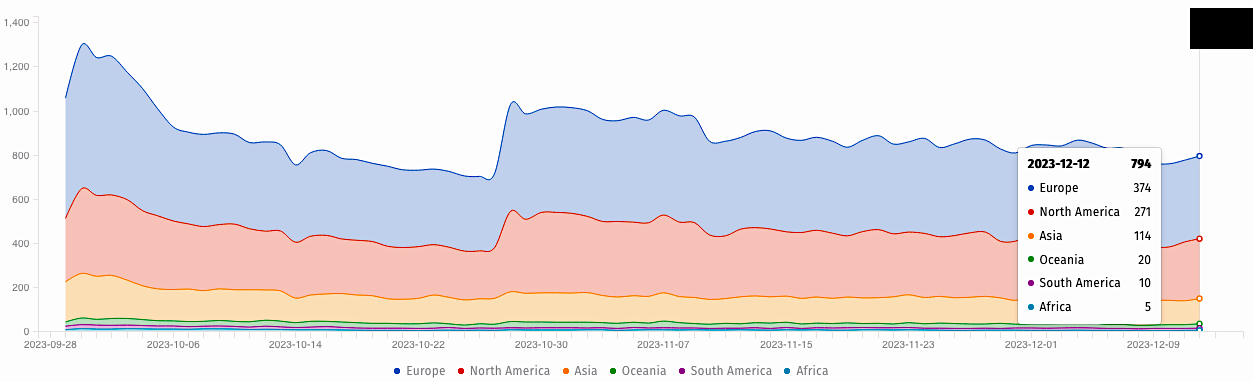

Près de 800 serveurs toujours vulnérables aux attaques

Les chercheurs de la société de sécurité suisse Sonar, qui ont découvert et signalé la faille, ont également publié détails techniques une semaine après la sortie de JetBrains TeamCity 2023.05.4 le 21 septembre pour résoudre ce problème critique.

« Cela permet aux attaquants non seulement de voler le code source, mais également les secrets de service et les clés privées stockés », a expliqué Sonar.

« Et c'est encore pire : en accédant au processus de construction, les attaquants peuvent injecter du code malveillant, compromettant l'intégrité des versions logicielles et affectant tous les utilisateurs en aval. »

Les chercheurs en sécurité de la société de sécurité Internet à but non lucratif Shadowserver Foundation suivent près de 800 serveurs TeamCity non patchés qui sont vulnérables aux attaques.

Également exploité par des gangs de ransomwares et des pirates informatiques nord-coréens

Début octobre, plusieurs gangs de ransomwares exploitaient déjà cette vulnérabilité pour pirater les réseaux d'entreprise, selon les sociétés de renseignement sur les menaces GreyNoise et PRODAFT.

GreyNoise a détecté des attaques de 56 adresses IP différentes dans le cadre d'efforts coordonnés visant à pirater les serveurs TeamCity non corrigés.

Deux jours plus tôt, la société avait également averti qu'il était fort probable que les organisations qui avaient négligé de sécuriser leurs serveurs avant le 29 septembre aient déjà été victimes d'une violation.

Microsoft a déclaré plus tard que les groupes de piratage soutenus par l'État nord-coréen Lazarus et Andariel détournaient les réseaux des victimes en utilisant les exploits CVE-2023-42793, probablement en préparation d'attaques sur la chaîne d'approvisionnement logicielle.

JetBrains affirme que les développeurs utilisent sa plateforme de création et de test de logiciels TeamCity dans plus de 30 000 organisations dans le monde, y compris des organisations de premier plan telles que Citibank, Ubisoft, HP, Nike et Ferrari.