Les pirates informatiques russes ont fait évoluer leurs méthodes pour violer les systèmes de contrôle industriel en adoptant des techniques de survie qui permettent d’atteindre la phase finale de l’attaque plus rapidement et avec moins de ressources.

Les chercheurs en sécurité soulignent que ce changement ouvre la porte à des attaques plus difficiles à détecter et ne nécessitent pas nécessairement de logiciels malveillants sophistiqués pour les systèmes de contrôle industriel (ICS).

Binaire natif pour envoyer des commandes

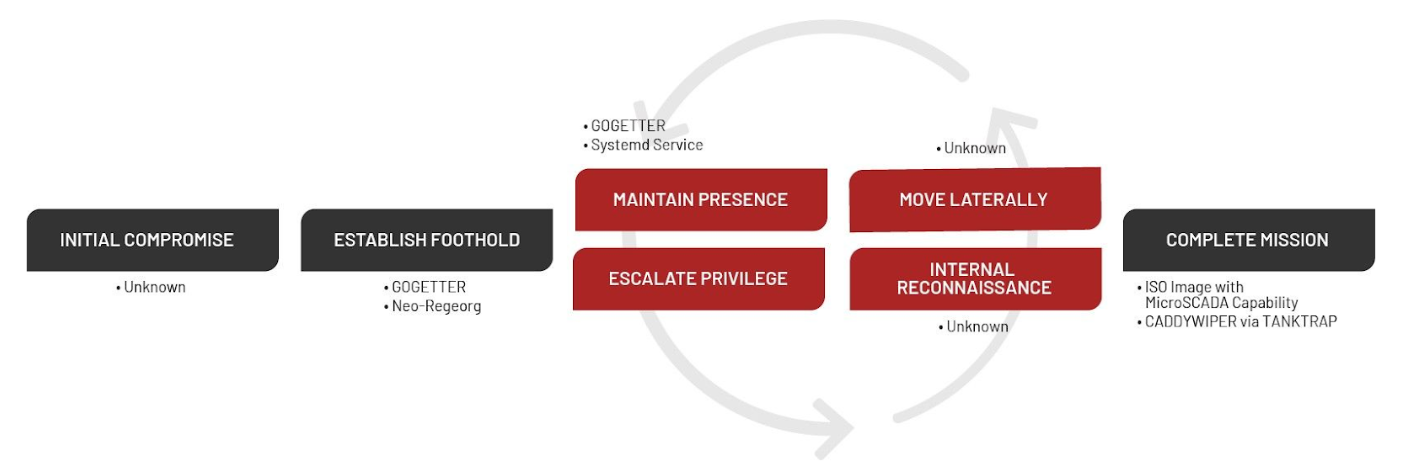

L’année dernière, le groupe menaçant Sandworm a violé une organisation ukrainienne d’infrastructures critiques lors d’une attaque qui a nécessité moins de quatre mois pour atteindre la phase finale, une panne de courant qui a été doublée par des frappes de missiles sur des installations critiques à travers le pays.

Sandworm est un groupe de hackers actif depuis au moins 2009 et lié à la Direction principale du renseignement (GRU) de l’état-major russe. Il se concentre sur le ciblage des systèmes de contrôle industriel (ICS) et se livre à l’espionnage et aux cyberattaques destructrices.

Fin 2022, les intervenants de Mandiant, propriété de Google, ont répondu à une cyberattaque perturbatrice en Ukraine, qu’ils ont attribuée à Sandworm, et ont analysé les tactiques, techniques et procédures.

Les chercheurs ont déterminé que Sandworm avait déclenché l’intrusion depuis au moins juin 2022 et avait obtenu l’accès à l’environnement de technologie opérationnelle (OT) via un hyperviseur hébergeant un serveur MicroSCADA, qui permet un contrôle centralisé et automatise le fonctionnement de l’ensemble du système de distribution d’énergie.

« Sur la base de preuves de mouvements latéraux, l’attaquant a potentiellement eu accès au système SCADA pendant une période pouvant aller jusqu’à trois mois » – Mandiant

Bien que le vecteur d’attaque initial reste inconnu pour le moment, les chercheurs notent que l’activité de Sandworm a été observée pour la première fois en juin 2022, avec le déploiement du Néo-REGEORG webshell sur un serveur exposé sur l’internet public.

Après un mois, les pirates ont exécuté le tunnelier GOGETTER basé sur Golang pour proxyer les communications cryptées du serveur de commande et de contrôle (C2) à l’aide du Yamux bibliothèque open source.

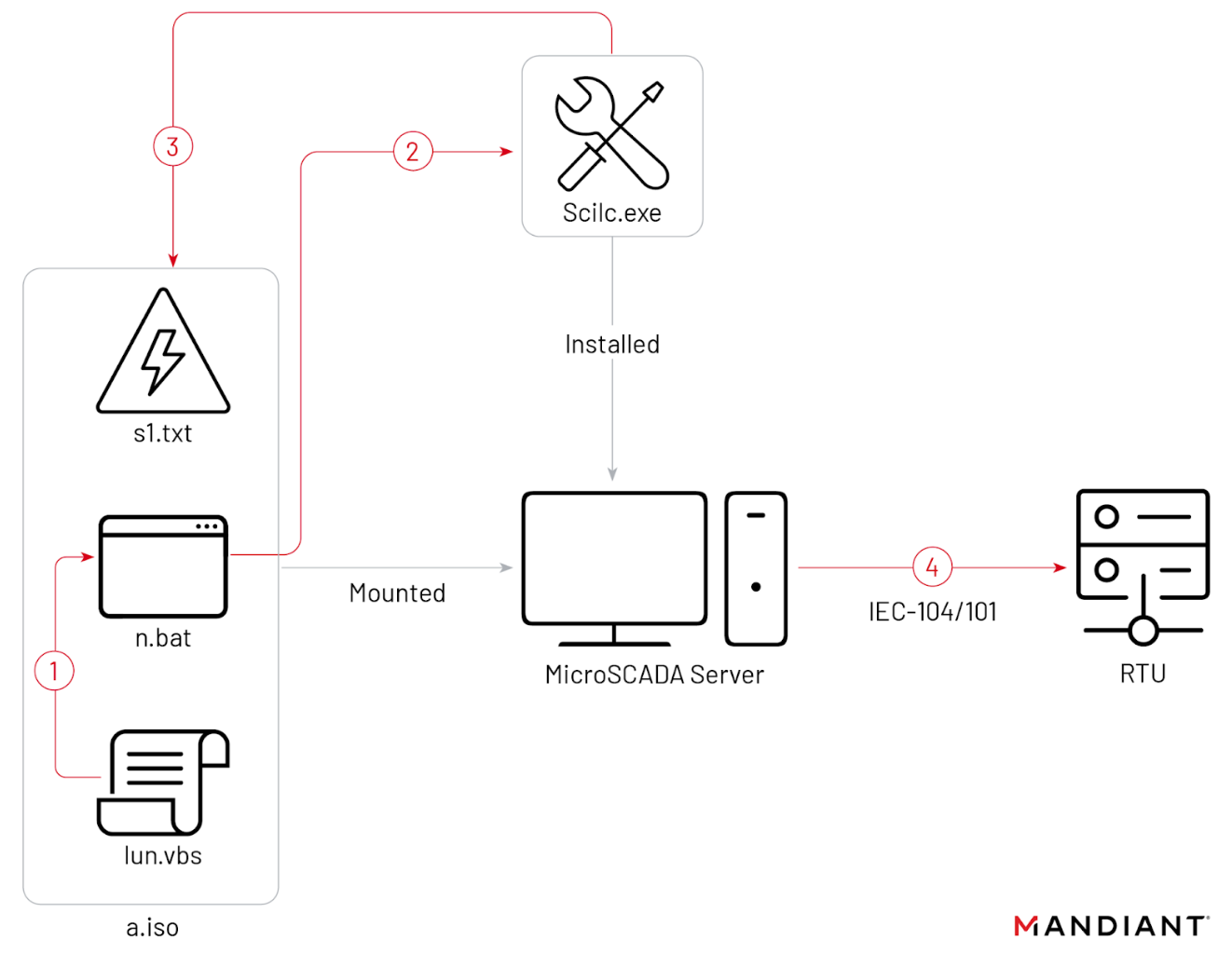

L’attaque a culminé avec deux événements perturbateurs. L’une d’entre elles était une panne de courant le 10 octobre 2022, lorsque Sandworm a utilisé un fichier image sur CD-ROM ISO pour exécuter l’utilitaire natif MicroSCADA. scilc.exesusceptibles d’exécuter des commandes malveillantes qui éteignent les sous-stations.

Le chargement de l’image ISO était possible car la machine virtuelle sur laquelle MicroSCADA fonctionnait avait la fonction d’exécution automatique activée, permettant aux CD-ROM, physiques ou virtuels (par exemple un fichier ISO) de s’exécuter automatiquement.

Le scilc.exe L’utilitaire fait partie de la suite logicielle MicroSCADA et Sandworm l’a utilisé pour exécuter des commandes SCIL (un langage de programmation de haut niveau pour MicroSCADA) que le serveur transmettrait aux unités terminales distantes (RTU – appareils de terrain) de la sous-station.

Selon les conclusions des chercheurs, le serveur MicroSCADA compromis exécutait une version logicielle en fin de vie qui permettait un accès par défaut à l’API SCIL.

L’utilisation d’un binaire natif (LoLBin) dans l’attaque indique que les pirates informatiques se sont tournés vers des techniques de vie hors du territoire (LoL/LOTL) qui s’appuient sur des outils plus légers et génériques, ce qui rend les activités de menace plus difficiles à détecter.

Dans le fichier ISO, il y avait au moins les trois fichiers suivants :

- « lun.vbs », qui exécute n.bat

- « n.bat », qui exécute probablement le natif scilc.exe utilitaire

- « s1.txt », qui contient probablement les commandes MicroSCADA non autorisées

Le chercheur a constaté que le lun.vbs Le script avait un horodatage du 23 septembre, ce qui suggère que les pirates ont eu environ deux mois pour développer leur capacité OT depuis la phase d’accès initiale.

Le deuxième événement perturbateur s’est produit le 12 octobre 2022, lorsque Sandworm a déployé une nouvelle version du logiciel malveillant destructeur de données CADDYWIPER, probablement dans le but de perturber davantage l’environnement et de supprimer les traces de l’attaque.

« Nous notons cependant que le déploiement du wiper s’est limité à l’environnement informatique de la victime et n’a pas impacté l’hyperviseur ni la machine virtuelle SCADA » – Mandiant

Les chercheurs notent que cette action était inhabituelle car l’auteur de la menace avait déjà supprimé d’autres artefacts médico-légaux du système SCADA. Ils pensent que cela pourrait indiquer « un manque de coordination entre les différentes personnes ou sous-équipes opérationnelles impliquées dans l’attaque ».

Les indices découverts lors de l’enquête sur l’attaque indiquent que les pirates étaient prêts à perturber les systèmes au moins trois semaines avant que cela ne se produise.

Il n’y a pas suffisamment de preuves pour étayer cette théorie, mais les chercheurs pensent que Sandworm a peut-être attendu un moment précis pour terminer la mission.

« L’exécution éventuelle de l’attaque coïncidé avec le début d’une série de frappes de missiles coordonnées sur plusieurs jours contre des infrastructures critiques à travers plusieursVilles ukrainiennes, y compris la ville dans laquelle se trouvait la victime » – Mandiant

Sandworm n’a pas besoin de malware personnalisé

Dans le rapport publié aujourd’hui, Points forts obligatoires que les techniques utilisées dans l’attaque « suggèrent une maturité croissante de l’arsenal OT offensif de la Russie » qui se traduit par une capacité accrue à reconnaître de nouveaux vecteurs de menace OT, à développer de nouvelles capacités et à exploiter différents types d’infrastructures OT pour leurs attaques.

En combinaison avec le passage à des techniques de vie hors du terrain, les chercheurs pensent que Sandworm est probablement capable de mener des attaques contre les systèmes OT de différents fournisseurs.

Nathan Brubaker, responsable des menaces émergentes et des analyses chez Mandiant chez Google Cloud, a déclaré à BleepingComputer que l’activité de menace de Sandworm en dehors de l’Ukraine ne serait pas limitée par sa capacité mais guidée par la motivation d’attaquer.

Le chercheur affirme que la nouveauté de cette attaque réside dans sa nature agile, ce qui permettrait à Sandworm d’attaquer « d’autres environnements plus facilement qu’avec certains logiciels malveillants ICS sophistiqués ».

Brubaker souligne que Sandworm n’a pas utilisé de malware personnalisé pour la partie OT de l’attaque mais a eu recours à un binaire LoL, qui nécessite une expertise OT et une compréhension des processus industriels ciblés, la technologie utilisée dans l’attaque (MicroSCADA dans ce cas) étant moins notable.

« Il n’y a aucune raison pour que Sandworm ne puisse pas reproduire un type d’attaque similaire dans un autre environnement doté d’une technologie différente », a conclu Brubaker.

Le rapport de Mandiant comprend des indicateurs de compromission, des règles YARA, des conseils pour renforcer la gestion des hôtes SCADA et des recommandations qui peuvent aider les défenseurs à détecter l’activité de Sandworm dans les environnements ICS et à atténuer la menace.