Les acteurs de la menace enchaînent les failles de ServiceNow à l'aide d'exploits accessibles au public pour pirater des agences gouvernementales et des entreprises privées dans le cadre d'attaques de vol de données.

Cette activité malveillante a été signalé par Resecurityqui, après l'avoir surveillé pendant une semaine, a identifié plusieurs victimes, notamment des agences gouvernementales, des centres de données, des fournisseurs d'énergie et des sociétés de développement de logiciels.

Bien que le fournisseur ait publié des mises à jour de sécurité pour les failles le 10 juillet 2024, des dizaines de milliers de systèmes restent potentiellement vulnérables aux attaques.

Détails d'exploitation

ServiceNow est une plateforme basée sur le cloud qui aide les organisations à gérer les flux de travail numériques pour les opérations d'entreprise.

Il est largement adopté dans divers secteurs, notamment les organisations du secteur public, les soins de santé, les institutions financières et les grandes entreprises. Les analyses Internet FOFA renvoient près de 300 000 cas exposés à Internetreflétant la popularité du produit.

Le 10 juillet 2024, ServiceNow a mis à disposition des correctifs pour CVE-2024-4879, un correctif critique (Score CVSS : 9,3) faille de validation d'entrée permettant aux utilisateurs non authentifiés d'exécuter du code à distance sur plusieurs versions de la plateforme Now.

Le lendemain, le 11 juillet, les chercheurs d'Assetnote qui ont découvert la faille a publié un article détaillé à propos de CVE-2024-4879 et de deux autres failles (CVE-2024-5178 et CVE-2024-5217) dans ServiceNow qui peuvent être enchaînées pour un accès complet à la base de données.

Bientôt, GitHub a été inondé de exploits de travail basé sur la rédaction et le volume scanners de réseau pour CVE-2024-4879, que les acteurs de la menace ont presque immédiatement exploité pour trouver des instances vulnérables, rapporte Resecurity.

L'exploitation en cours observée par Resecurity utilise une injection de charge utile pour vérifier un résultat spécifique dans la réponse du serveur, suivie d'une charge utile de deuxième étape qui vérifie le contenu de la base de données.

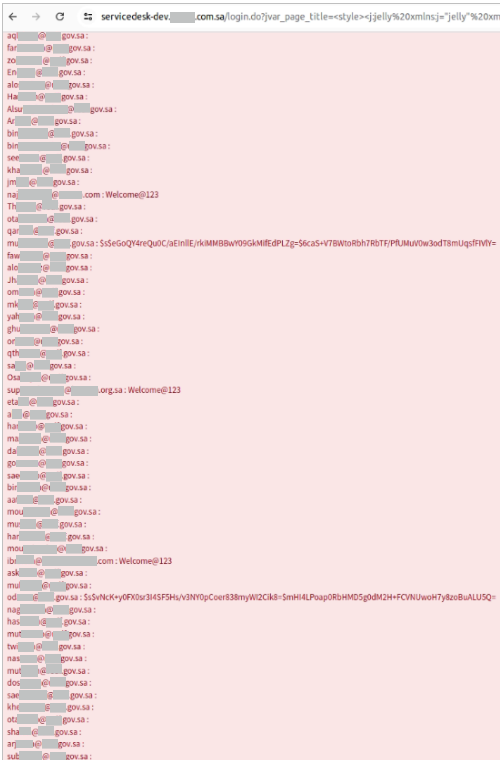

En cas de succès, l'attaquant supprime les listes d'utilisateurs et les identifiants de compte. Selon Resecurity, dans la plupart des cas, ces informations ont été hachées, mais certaines des instances piratées ont exposé des informations d'identification en texte clair.

Resecurity a connu une forte augmentation des discussions sur les failles de ServiceNow sur les forums clandestins, en particulier de la part des utilisateurs cherchant à accéder aux services informatiques et aux portails d'entreprise, indiquant un grand intérêt de la part de la communauté de la cybercriminalité.

ServiceNow a mis à disposition des correctifs pour les trois vulnérabilités plus tôt ce mois-ci dans des bulletins distincts pour CVE-2024-4879, CVE-2024-5178et CVE-2024-5217.

Il est recommandé aux utilisateurs de vérifier la version corrigée indiquée dans les avis et de s'assurer qu'ils ont appliqué le correctif sur toutes les instances ou de le faire dès que possible s'ils ne l'ont pas fait.