Le cheval de Troie bancaire Medusa pour Android est réapparu après avoir passé presque un an à se faire discret dans des campagnes ciblant la France, l'Italie, les États-Unis, le Canada, l'Espagne, le Royaume-Uni et la Turquie.

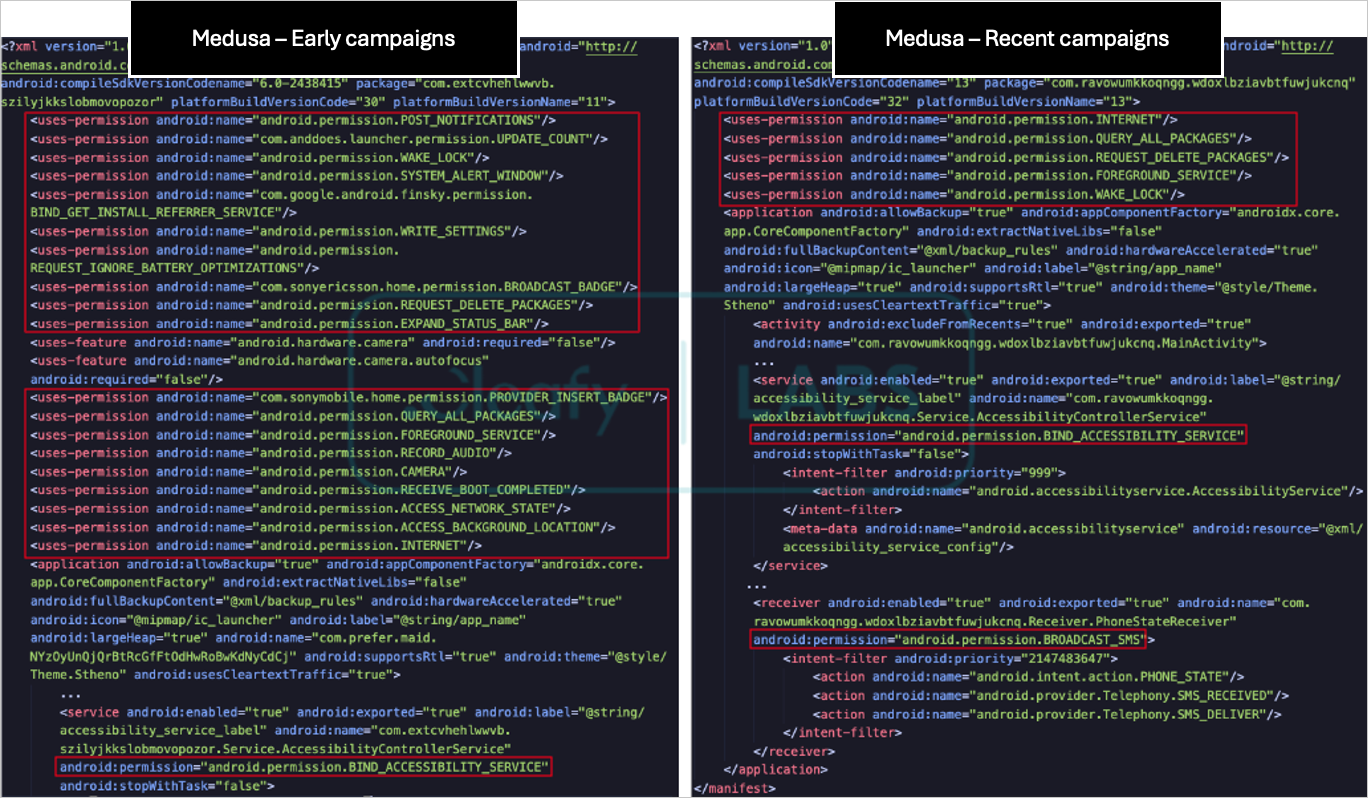

La nouvelle activité est suivie depuis mai et s'appuie sur des variantes plus compactes qui nécessitent moins d'autorisations et sont dotées de nouvelles fonctionnalités pour tenter d'initier des transactions directement à partir de l'appareil compromis.

Également connu sous le nom de TangleBot, le cheval de Troie bancaire Medusa est une opération de malware-as-a-service (MaaS) Android découverte en 2020. Le malware fournit l'enregistrement de frappe, les contrôles d'écran et la manipulation de SMS.

Bien qu'elle porte le même nom, l'opération est différente du groupe de ransomwares et du botnet basé sur Mirai pour les attaques par déni de service distribué (DDoS).

Les récentes campagnes ont été découvertes par l'équipe de renseignement sur les menaces de la société de gestion de la fraude en ligne Cleafy, qui affirme que les variantes de logiciels malveillants sont plus légères, nécessitent moins d'autorisations sur l'appareil et incluent une superposition plein écran et une capture d'écran.

Dernières campagnes

La première preuve des récentes variantes de Medusa date de juillet 2023, le disent les chercheurs. Cleafy les a observés dans des campagnes qui s'appuient sur le phishing par SMS (« smishing ») pour charger les logiciels malveillants via des applications de compte-gouttes.

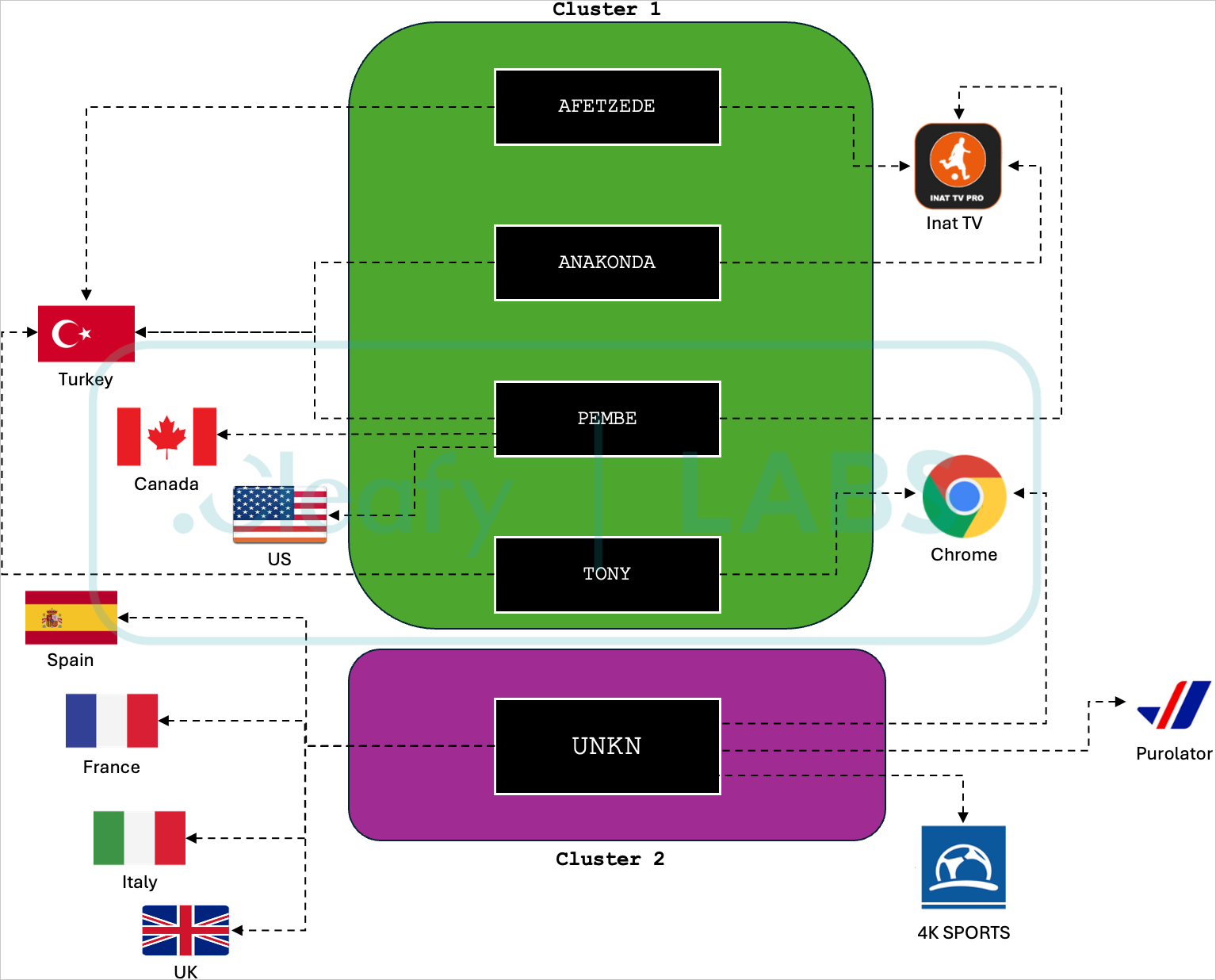

Les chercheurs ont découvert 24 campagnes utilisant le logiciel malveillant et les ont attribuées à cinq botnets distincts (UNKN, AFETZEDE, ANAKONDA, PEMBE et TONY) qui ont diffusé des applications malveillantes.

Le botnet UNKN est exploité par un groupe distinct d'acteurs malveillants, qui se concentrent sur le ciblage des pays d'Europe, en particulier la France, l'Italie, l'Espagne et le Royaume-Uni.

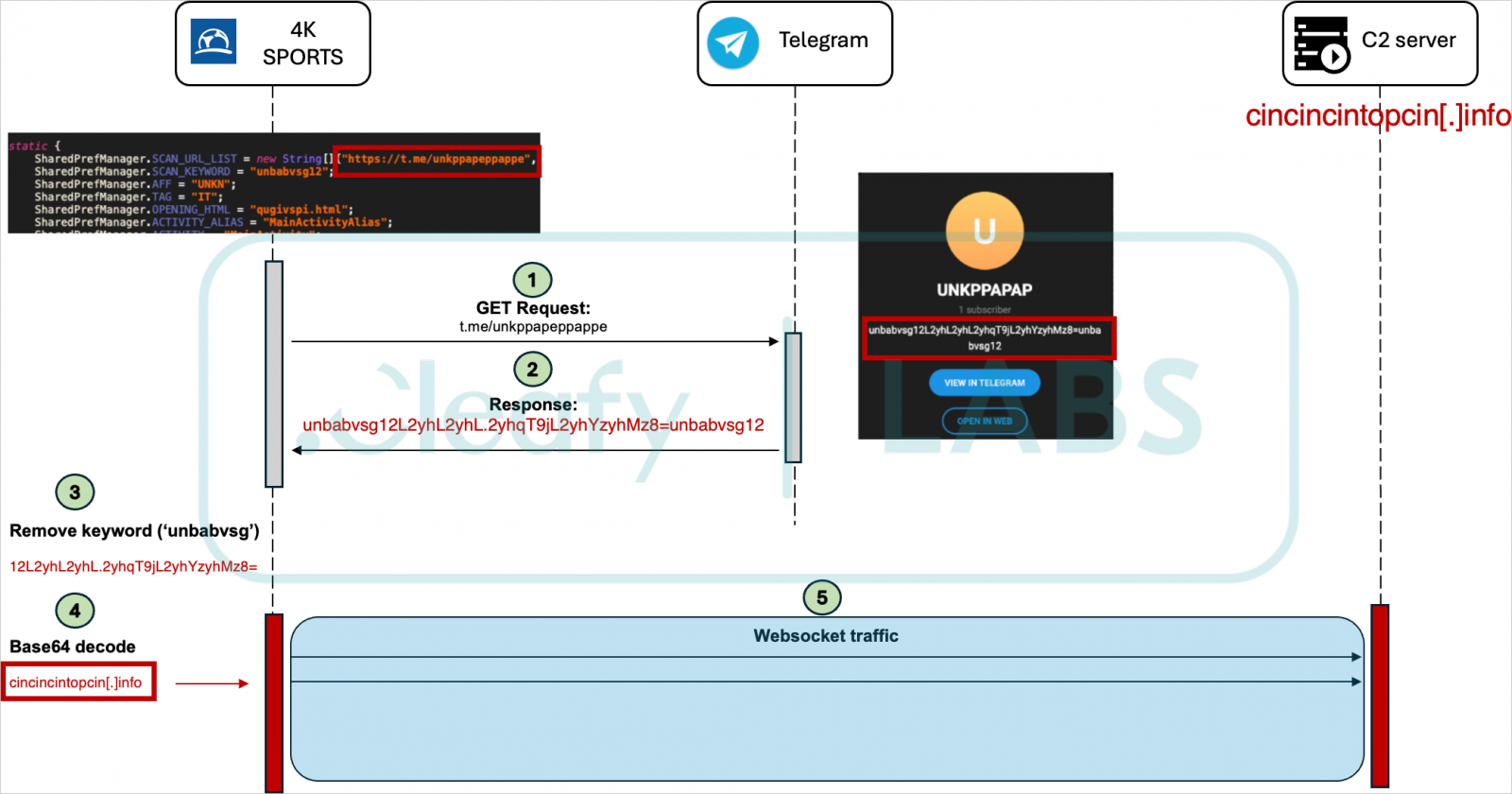

Les applications de compte-gouttes récentes utilisées dans ces attaques incluent un faux navigateur Chrome, une application de connectivité 5G et une fausse application de streaming appelée 4K Sports.

Alors que le championnat de l’UEFA EURO 2024 est actuellement en cours, le choix de l’application de streaming 4K Sports comme appât semble opportun.

Cleafy commente que toutes les campagnes et tous les botnets sont gérés par l'infrastructure centrale de Medusa, qui récupère dynamiquement les URL du serveur de commande et de contrôle (C2) à partir des profils de réseaux sociaux publics.

Nouvelle variante de Medusa

Les auteurs du malware Medusa ont choisi de réduire son empreinte sur les appareils compromis, ne demandant désormais qu'un petit ensemble d'autorisations mais nécessitant toujours les services d'accessibilité d'Android.

De plus, le malware conserve sa capacité à accéder à la liste de contacts de la victime et à envoyer des SMS, une méthode de distribution clé.

L'analyse de Cleafy montre que les auteurs du malware ont supprimé 17 commandes de la version précédente du malware et en ont ajouté cinq nouvelles :

- détruire: désinstaller une application spécifique

- permdrawover: demander l'autorisation « Dessin par-dessus »

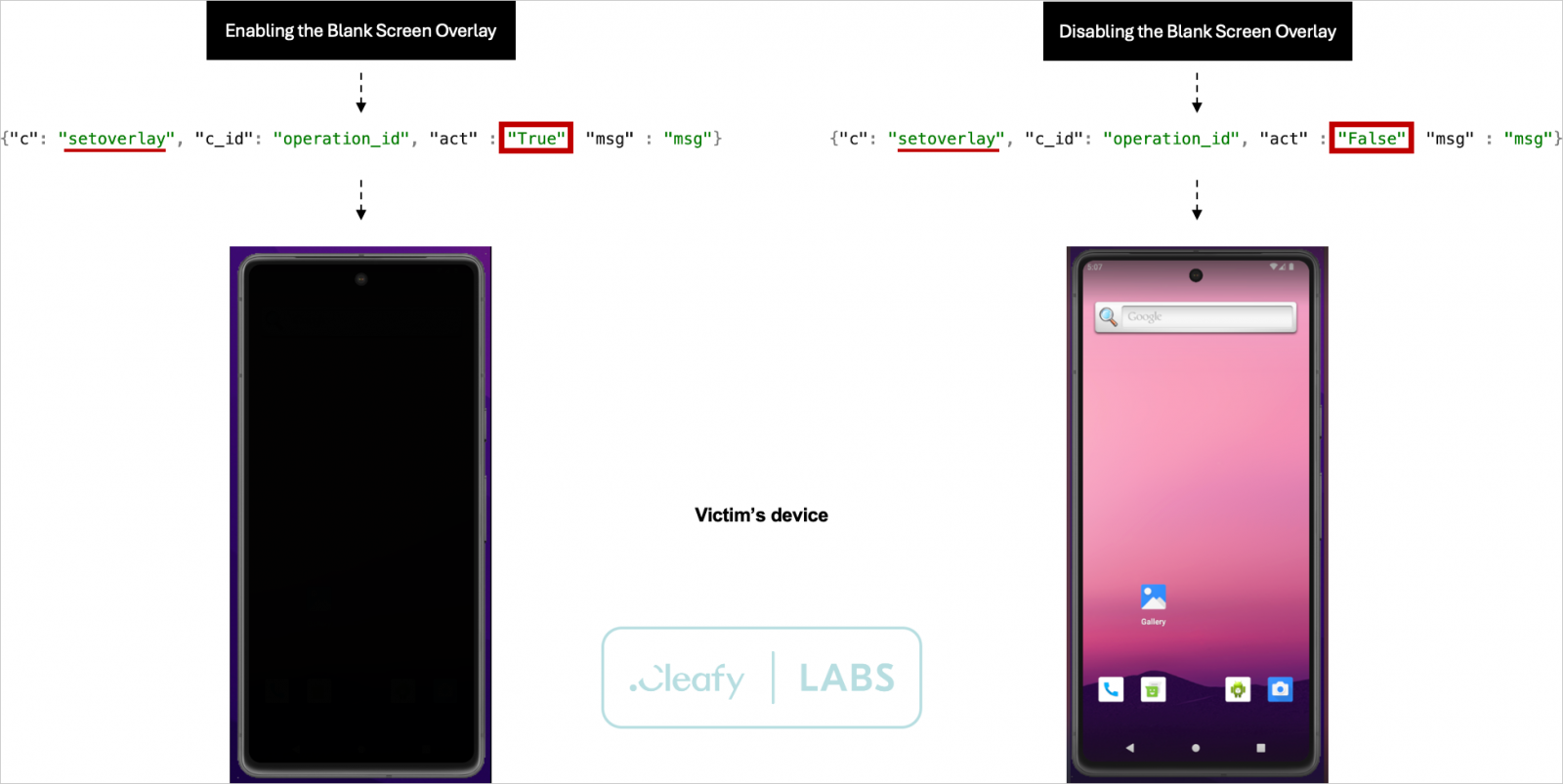

- définir la superposition: définir une superposition d'écran noir

- prendre_scr: prendre une capture d'écran

- mise à jour_sec: mettre à jour le secret utilisateur

La commande « setoverlay » est remarquable car elle permet à des attaquants distants d'effectuer des actions trompeuses telles que faire apparaître l'appareil verrouillé/éteint pour masquer les activités ODF malveillantes se produisant en arrière-plan.

La nouvelle capacité de capture d’écran est également un ajout important, offrant aux acteurs malveillants un nouveau moyen de voler des informations sensibles sur les appareils infectés.

Dans l’ensemble, l’opération du cheval de Troie bancaire mobile Medusa semble élargir sa portée de ciblage et devenir plus furtive, ouvrant la voie à un déploiement plus massif et à un nombre plus élevé de victimes.

Bien que Cleafy n'ait encore observé aucune des applications dropper sur Google Play, à mesure que le nombre de cybercriminels rejoignant le MaaS augmente, les stratégies de distribution sont vouées à se diversifier et à devenir plus sophistiquées.