Un groupe de cyberespionnage jusqu'alors inconnu nommé « AeroBlade » a été découvert, ciblant des organisations du secteur aérospatial aux États-Unis.

La campagne, découverte par BlackBerry, s'est déroulée en deux phases : une vague de tests en septembre 2022 et une attaque plus avancée en juillet 2023.

Les attaques utilisent le spear phishing avec des documents militarisés pour obtenir un accès initial aux réseaux d'entreprise, laissant tomber une charge utile inversée capable de lister des fichiers et de voler des données.

BlackBerry estime avec un degré de confiance moyen à élevé que l'objectif des attaques était le cyberespionnage commercial, visant à recueillir des informations précieuses.

Détails de la campagne

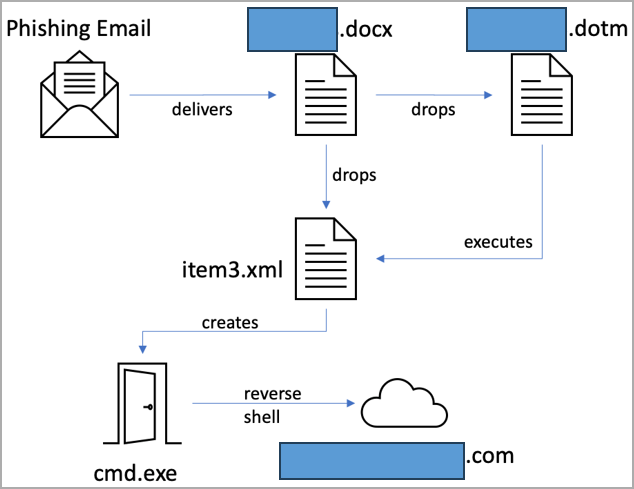

Les premières attaques attribuées à AeroBlade ont eu lieu en septembre 2022, utilisant des e-mails de phishing avec une pièce jointe à un document (docx) qui utilise l'injection de modèles à distance pour télécharger le fichier DOTM de deuxième étape.

La deuxième étape exécute des macros malveillantes qui créent un shell inversé sur le système de la cible, qui se connecte au serveur de commande et de contrôle (C2) de l'attaquant.

« Une fois que la victime ouvre le fichier et l'exécute en cliquant manuellement sur le message leurre « Activer le contenu », le [redacted]Le document .dotm dépose discrètement un nouveau fichier sur le système et l'ouvre, » explique BlackBerry.

« Le document nouvellement téléchargé est lisible, ce qui laisse croire à la victime que le fichier initialement reçu par courrier électronique est légitime. »

La charge utile du shell inversé est une DLL fortement obscurcie qui répertorie tous les répertoires de l'ordinateur compromis pour aider ses opérateurs à planifier leurs prochaines étapes en matière de vol de données.

Le fichier DLL comporte des mécanismes anti-analyse, notamment la détection du bac à sable, le codage de chaîne personnalisé, la protection contre le désassemblage via du code mort et l'obscurcissement du flux de contrôle, ainsi que le hachage API pour masquer les abus des fonctions Windows.

La charge utile établit également la persistance sur le système via le planificateur de tâches Windows, en ajoutant une tâche nommée « WinUpdate2 », afin que la présence sur les appareils infectés survive au redémarrage du système.

Les premiers échantillons de la charge utile DLL manquaient la plupart des mécanismes d’évasion observés dans les échantillons de 2023 et la possibilité de répertorier les répertoires et d’exfiltrer les données.

Cela indique que les acteurs de la menace continuent de faire évoluer leurs outils pour des attaques plus sophistiquées, alors que les tentatives de 2022 se sont davantage concentrées sur le test de la chaîne d’intrusion et d’infection.

Dans les deux attaques, la charge utile finale était un shell inversé se connectant à la même adresse IP C2, et les auteurs de la menace ont utilisé les mêmes documents leurres lors de la phase de phishing.

BlackBerry n'a pas été en mesure de déterminer l'origine d'AeroBlade ni l'objectif précis des attaques.

Les chercheurs supposent que l’intention était de voler des données pour les vendre, les fournir à des concurrents internationaux du secteur aérospatial ou utiliser ces informations comme levier d’extorsion contre les victimes.