De faux générateurs d’images et de vidéos IA infectent Windows et macOS avec les logiciels malveillants de vol d’informations Lumma Stealer et AMOS, utilisés pour voler les informations d’identification et les portefeuilles de crypto-monnaie des appareils infectés.

Lumma Stealer est un malware Windows et AMOS est pour macOS, mais tous deux volent des portefeuilles et des cookies de crypto-monnaie, des informations d’identification, des mots de passe, des cartes de crédit et l’historique de navigation de Google Chrome, Microsoft Edge, Mozilla Firefox et d’autres navigateurs Chromium.

Ces données sont collectées dans une archive et renvoyées à l’attaquant, où il peut utiliser les informations dans d’autres attaques ou les vendre sur les marchés de cybercriminalité.

De faux générateurs d’images IA poussent Lumma Stealer

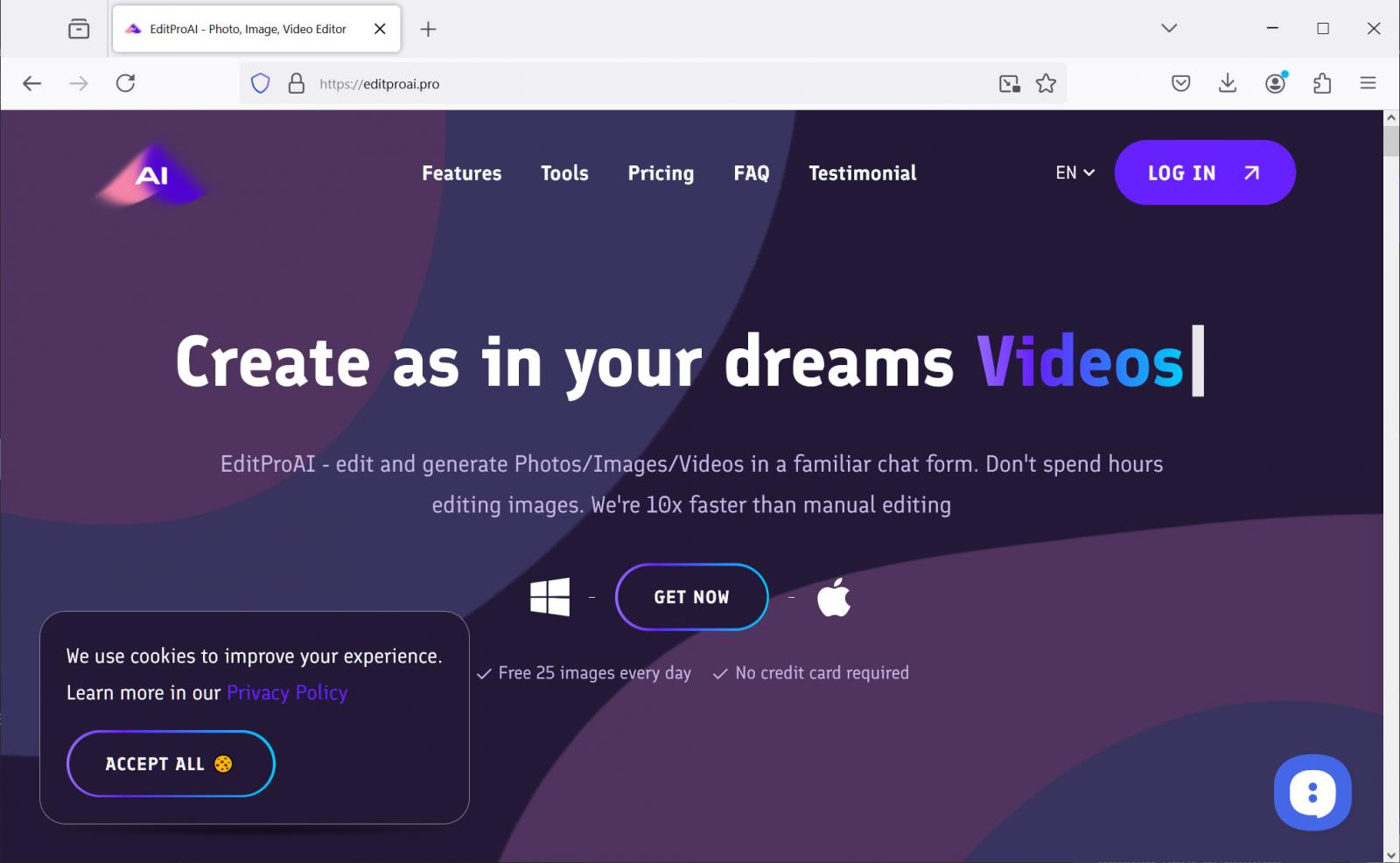

Au cours du mois dernier, des acteurs malveillants ont créé de faux sites Web qui se font passer pour un éditeur de vidéos et d’images IA appelé EditPro.

Comme l’a découvert un chercheur en cybersécurité g0njxales sites sont promus via des résultats de recherche et des publicités sur X qui partagent de fausses vidéos politiques, telles que le président Biden et Trump dégustant une glace ensemble.

En cliquant sur les images, vous accédez à de faux sites Web pour l’application EditProAI, avec editproai[.]pro créé pour pousser les logiciels malveillants Windows et editproai[.]org pour diffuser les logiciels malveillants macOS.

Les sites sont d’aspect professionnel et contiennent même la bannière de cookies omniprésente, ce qui leur donne une apparence légitime.

Cependant, en cliquant sur les liens « Obtenir maintenant », vous téléchargerez un exécutable se faisant passer pour l’application EditProAI. Pour les utilisateurs Windows, le fichier s’appelle « Edit-ProAI-Setup-newest_release.exe ». [VirusTotal] et pour macOS, il s’appelle « EditProAi_v.4.36.dmg » [VirusTotal].

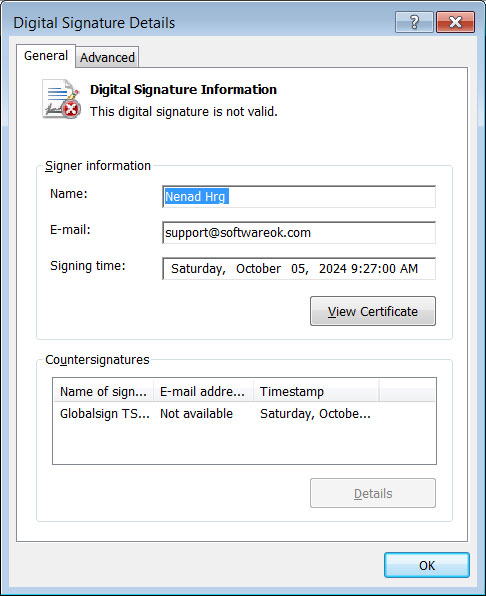

Le malware Windows est signé par ce qui semble être un certificat de signature de code volé auprès de Softwareok.com, un développeur d’utilitaires gratuits.

G0njxa dit que le malware utilise un panneau sur « proai[.]club/panelgood/ » pour envoyer des données volées, qui peuvent ensuite être récupérées ultérieurement par les acteurs malveillants.

Un Rapport AnyRun montre l’exécution de la variante Windows, le service sandbox détectant le malware comme Lumma Stealer.

Si vous avez déjà téléchargé ce programme, vous devez considérer tous vos mots de passe enregistrés, vos portefeuilles de crypto-monnaie et vos authentifications comme compromis et les réinitialiser immédiatement avec des mots de passe uniques sur chaque site que vous visitez.

Vous devez également activer l’authentification multifacteur sur tous les sites sensibles, tels que les échanges de crypto-monnaie, les services bancaires en ligne, les services de messagerie et les services financiers.

Les logiciels malveillants voleurs d’informations ont connu une croissance massive au cours des dernières années, les acteurs menaçants menant des opérations mondiales massives pour voler les informations d’identification et les jetons d’authentification des personnes.

D’autres campagnes récentes poussant les voleurs d’informations incluent l’utilisation de vulnérabilités du jour zéro, de faux correctifs aux problèmes de GitHub et même de fausses réponses sur StackOverflow.

Les informations d’identification volées sont ensuite utilisées pour pirater les réseaux d’entreprise, mener des campagnes de vol de données comme nous l’avons vu avec les violations massives de comptes SnowFlake et semer le chaos en corrompant les informations de routage du réseau.