La ville de Dallas, au Texas, a déclaré cette semaine que l’attaque du ransomware Royal qui l’a obligée à fermer tous les systèmes informatiques en mai avait commencé avec un compte volé.

Royal a obtenu l’accès au réseau de la Ville en utilisant un compte de service de domaine volé début avril et a maintenu l’accès aux systèmes compromis entre le 7 avril et le 4 mai.

Au cours de cette période, ils ont réussi à collecter et à exfiltrer 1 169 To de fichiers sur la base de l’analyse des données des journaux système menée par les responsables de la ville et des experts externes en cybersécurité.

Le gang a également préparé la phase de déploiement du ransomware en lançant des balises de commande et de contrôle Cobalt Strike sur les systèmes de la ville. Le 3 mai à 2 heures du matin, Royal a commencé à déployer les charges utiles du ransomware, en utilisant les outils administratifs légitimes de Microsoft pour chiffrer les serveurs.

Après avoir détecté l’attaque, la Ville a lancé des efforts d’atténuation, mettant hors ligne les serveurs hautement prioritaires pour entraver la progression de Royal. Simultanément, elle a lancé des efforts de rétablissement du service avec l’aide d’équipes d’experts internes et externes en cybersécurité.

Le processus de restauration de tous les serveurs a duré un peu plus de 5 semaines, du 9 mai, date à laquelle le serveur financier a été réactivé, au 13 juin, date à laquelle le dernier serveur touché par l’attaque, le serveur de gestion des déchets, a été restauré.

« La ville a signalé au TxOAG que les informations personnelles de 26 212 résidents du Texas et d’un total de 30 253 personnes ont été potentiellement exposées en raison de l’attaque », a déclaré la ville. dit dans une autopsie publiée cette semaine.

« Le site Web du BVG indiquait que des informations personnelles telles que des noms, des adresses, des informations sur la sécurité sociale, des informations sur la santé, des informations sur l’assurance maladie et d’autres informations similaires avaient été divulguées par Royal. »

Jusqu’à présent, le conseil municipal de Dallas a fixé un budget de 8,5 millions de dollars pour les efforts de restauration des attaques de ransomware, les coûts finaux devant être partagés ultérieurement.

Dallas est la quatrième plus grande zone métropolitaine et la neuvième plus grande ville des États-Unis, avec une population d’environ 2,6 millions d’habitants.

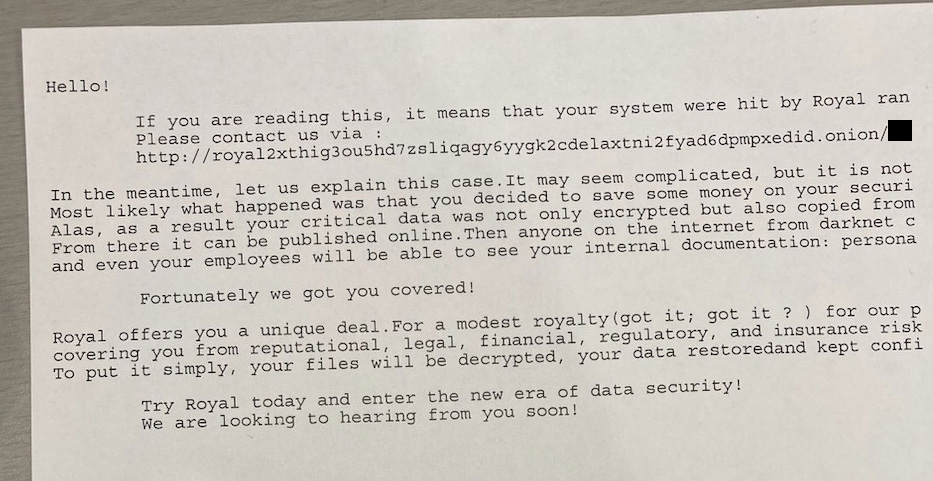

Notes de rançon envoyées via des imprimantes réseau

Les médias locaux d’abord signalé que les communications et les systèmes informatiques de la police de la ville ont été fermés lundi matin 3 mai en raison d’une attaque présumée de ransomware.

« Mercredi matin, les outils de surveillance de la sécurité de la Ville ont informé notre Centre des opérations de sécurité (SOC) qu’une probable attaque de ransomware avait été lancée au sein de notre environnement. Par la suite, la Ville a confirmé qu’un certain nombre de serveurs ont été compromis par un ransomware, impactant plusieurs domaines fonctionnels. , y compris le site Web du département de police de Dallas », a expliqué la ville de Dallas dans un communiqué publié le 3 mai.

« L’équipe de la Ville, ainsi que ses fournisseurs, travaillent activement pour isoler le ransomware afin d’empêcher sa propagation, pour supprimer le ransomware des serveurs infectés et pour restaurer tous les services actuellement touchés. Le maire et le conseil municipal ont été informés de l’incident conformément à le Plan de réponse aux incidents (IRP) de la Ville.

Les imprimantes réseau de la ville de Dallas ont commencé à imprimer des notes de rançon le matin de l’incident, permettant à BleepingComputer de confirmer que le gang de ransomwares Royal était à l’origine de l’attaque après qu’une photo de la note nous ait été partagée.

On pense que le gang de ransomwares Royal est apparu comme une émanation du gang de cybercriminalité Conti, prenant de l’importance après la fermeture de Conti.

Lors de son lancement en janvier 2022, Royal a initialement utilisé des chiffreurs provenant d’autres opérations de ransomware, telles que ALPHV/BlackCat, pour éviter d’attirer l’attention. Cependant, ils ont ensuite commencé à utiliser leur propre chiffreur, Zeon, dans leurs attaques tout au long de l’année.

L’opération de ransomware a subi un changement de nom vers la fin de 2022, adoptant le nom « Royal » et devenant l’un des gangs de ransomware les plus actifs ciblant les entreprises.

Bien que Royal soit connu pour exploiter les failles de sécurité des appareils accessibles au public afin de violer les réseaux de ses cibles, il a également fréquemment recours à des attaques de phishing par rappel pour obtenir un premier accès aux réseaux d’entreprise.

Lorsque les cibles appellent les numéros de téléphone intégrés dans les e-mails camouflés comme des renouvellements d’abonnement, les attaquants utilisent l’ingénierie sociale pour inciter les victimes à installer un logiciel d’accès à distance qui permet aux acteurs malveillants d’accéder à leur réseau.