Plus de 60 000 périphériques de stockage en réseau D-Link qui ont atteint leur fin de vie sont vulnérables à une vulnérabilité d’injection de commande avec un exploit accessible au public.

La faille, suivie comme CVE-2024-10914a un score de gravité critique de 9,2 et est présent dans la commande ‘cgi_user_add’ où le paramètre name n’est pas suffisamment nettoyé.

Un attaquant non authentifié pourrait l’exploiter pour injecter des commandes shell arbitraires en envoyant des requêtes HTTP GET spécialement conçues aux appareils.

La faille affecte plusieurs modèles de périphériques de stockage en réseau (NAS) D-Link couramment utilisés par les petites entreprises :

- DNS-320 version 1.00

- DNS-320LW Version 1.01.0914.2012

- DNS-325 Version 1.01, Version 1.02

- DNS-340L Version 1.08

Dans un article technique qui fournit des détails sur l’exploit, le chercheur en sécurité Netsecfish affirme que l’exploitation de la vulnérabilité nécessite l’envoi « d’une requête HTTP GET contrefaite au périphérique NAS avec une entrée malveillante dans le paramètre de nom ».

curl "http://[Target-IP]/cgi-bin/account_mgr.cgi cmd=cgi_user_add&name=%27;

« Cette requête curl construit une URL qui déclenche la commande cgi_user_add avec un paramètre de nom qui inclut une commande shell injectée », explique le chercheur.

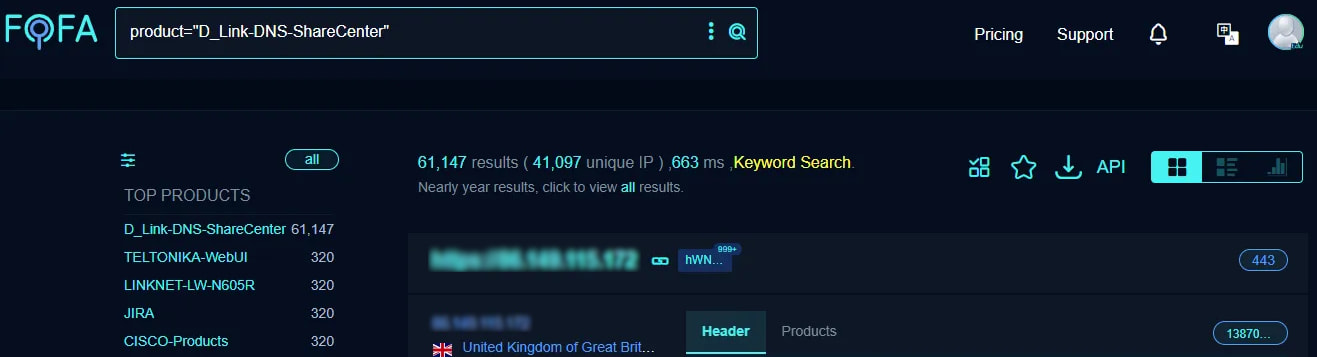

Une recherche effectuée par Netsecfish sur la plateforme FOFA a renvoyé 61 147 résultats sur 41 097 adresses IP uniques pour les appareils D-Link vulnérables au CVE-2024-10914.

Dans un bulletin de sécurité aujourd’hui, D-Link a confirmé qu’un correctif pour CVE-2024-10914 n’était pas disponible et le fournisseur recommande aux utilisateurs de retirer les produits vulnérables.

Si cela n’est pas possible pour le moment, les utilisateurs devraient au moins les isoler de l’Internet public ou les soumettre à des conditions d’accès plus strictes.

Le même chercheur a découvert en avril de cette année une faille d’injection de commandes arbitraires et une faille de porte dérobée codée en dur, identifiée comme CVE-2024-3273, affectant principalement les mêmes modèles de NAS D-Link que la dernière faille.

À l’époque, les analyses Internet FOFA renvoyaient 92 589 résultats.

En réponse à la situation à l’époque, un porte-parole de D-Link a déclaré à BleepingComputer que la société de réseau ne fabrique plus de périphériques NAS et que les produits concernés avaient atteint la fin de vie et ne recevraient pas de mises à jour de sécurité.