Des dizaines de milliers de routeurs D-Link exposés qui ont atteint leur fin de vie sont vulnérables à un problème de sécurité critique qui permet à un attaquant distant non authentifié de modifier le mot de passe de n’importe quel utilisateur et de prendre le contrôle total de l’appareil.

La vulnérabilité a été découverte dans le modem D-Link DSL6740C par le chercheur en sécurité Chaio-Lin Yu (Steven Meow), qui l’a signalée au centre informatique et de réponse de Taiwan (TWCERTCC).

Il convient de noter que l’appareil n’était pas disponible aux États-Unis et a atteint la phase de fin de service (EoS) au début de l’année.

Dans un consultatif aujourd’hui, D-Link a annoncé qu’il ne résoudrait pas le problème et recommande de « retirer et remplacer les appareils D-Link qui ont atteint EOL/EOS ».

Chaio-Lin Yu a signalé à TWCERTCC deux autres vulnérabilités, une injection de commande du système d’exploitation et un problème de traversée de chemin :

Les trois problèmes de failles sont résumés comme suit :

- CVE-2024-11068: Faille qui permet à des attaquants non authentifiés de modifier le mot de passe de n’importe quel utilisateur via un accès API privilégié, lui accordant ainsi l’accès aux services Web, SSH et Telnet du modem. (Score CVSS v3 : 9,8 « critique »).

- CVE-2024-11067: Vulnérabilité de traversée de chemin permettant à des attaquants non authentifiés de lire des fichiers système arbitraires, de récupérer l’adresse MAC de l’appareil et de tenter de se connecter à l’aide des informations d’identification par défaut. (score CVSS v3 : 7,5 « élevé »)

- CVE-2024-11066: Bug permettant à des attaquants disposant de privilèges d’administrateur d’exécuter des commandes arbitraires sur le système d’exploitation hôte via une page Web spécifique. (score CVSS v3 : 7,2 « élevé »)

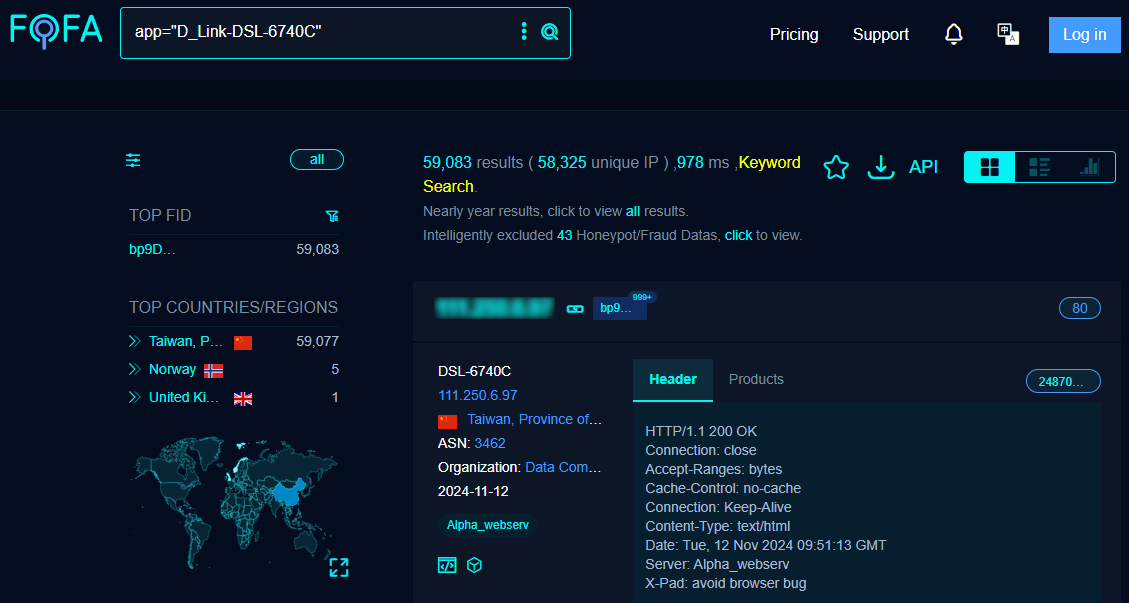

Une recherche rapide sur le moteur de recherche FOFA pour les appareils et logiciels exposés publiquement montre qu’il existe près de 60 000 modems D-Link DSL6740C accessibles sur Internet, la plupart à Taiwan.

TWCERTCC a publié des avis concernant quatre autres vulnérabilités d’injection de commandes du système d’exploitation de haute gravité qui affectent le même périphérique D-Link. Les bugs sont suivis comme CVE-2024-11062, CVE-2024-11063, CVE-2024-11064et CVE-2024-11065.

Bien que le nombre d’appareils vulnérables exposés sur le Web public soit important, D-Link l’a clairement indiqué par le passé. [1, 2] que les appareils en fin de vie (EoL) ne sont pas couverts par les mises à jour, même lorsqu’il s’agit de bogues critiques.

Si les utilisateurs ne peuvent pas remplacer l’appareil concerné par une variante toujours prise en charge par le fournisseur, ils doivent au moins restreindre l’accès à distance et définir des mots de passe d’accès sécurisé.