Cloudflare affirme que le nombre d’attaques HTTP DDoS (déni de service distribué) hyper-volumétriques enregistrées au troisième trimestre 2023 dépasse celui de chaque année précédente, indiquant que le paysage des menaces est entré dans un nouveau chapitre.

Les attaques DDoS sont un type de cyberattaque qui consiste à diriger d’importants volumes de trafic indésirable ou un grand nombre de fausses requêtes vers des serveurs ciblés hébergeant des applications, des sites Web et des services en ligne pour les submerger et les rendre indisponibles aux visiteurs légitimes.

UN Rapport Cloudflare partagé avec BleepingComputer révèle qu’au cours du troisième trimestre 2023, la société Internet a atténué des milliers d’attaques HTTP DDoS hyper volumétriques.

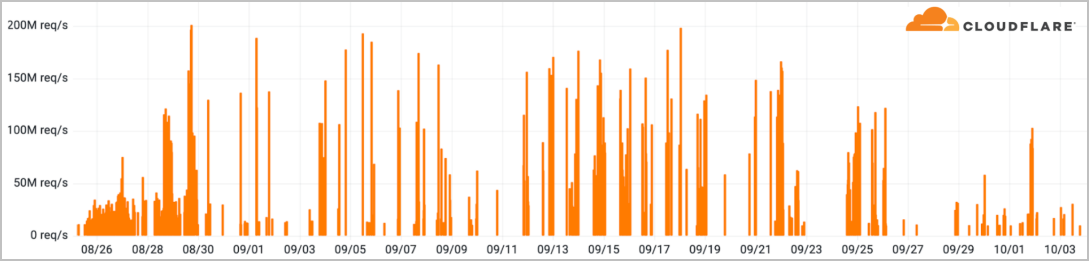

Plus de 89 de ces attaques ont dépassé 100 millions de demandes par seconde (RPS), et la plus grande a culminé à 201 millions RPS, trois fois plus grande que le record précédent, survenu en février 2023.

Ces attaques sont rendues possibles en exploitant une nouvelle technique nommée «HTTP / 2 Rapid Reset», que les acteurs de menace se sont exploités comme un jour zéro depuis août 2023.

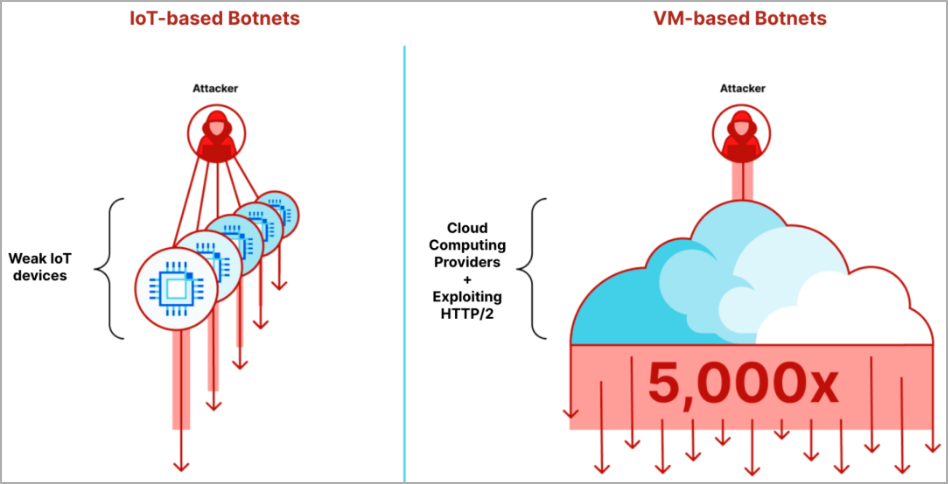

La société affirme que les attaques HTTP/2 Rapid Reset utilisent des botnets basés sur des machines virtuelles d’une taille comprise entre 5 000 et 20 000 nœuds au lieu de millions d’IoT faibles, capables de fournir un impact beaucoup plus important par nœud.

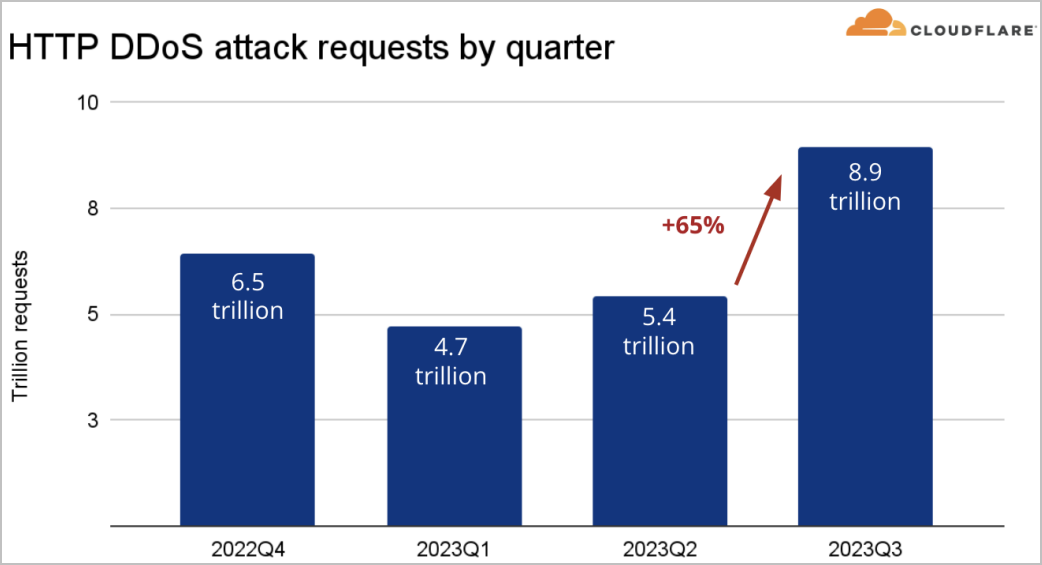

Dans l’ensemble, Cloudflare signale une augmentation de 65 % du volume agrégé du trafic d’attaques HTTP DDoS au cours du dernier trimestre et une augmentation de 14 % des attaques DDoS L3/L4.

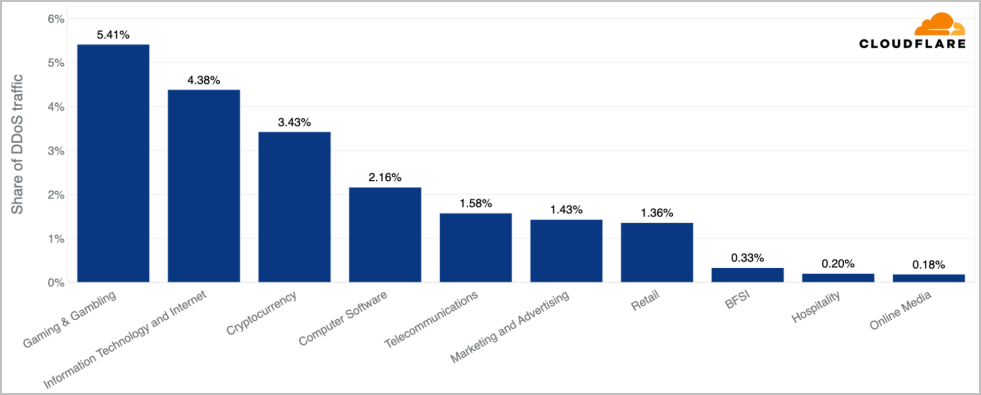

En ce qui concerne les cibles de ce trimestre, les entités de jeux et de hasard se sont taillé la part du lion des DDoS HTTP, suivies par les services informatiques et Internet, les cryptomonnaies, les logiciels et les télécommunications.

En revanche, les attaques DDoS au niveau des applications ciblaient principalement les sociétés minières, les organisations à but non lucratif, les sociétés pharmaceutiques et le gouvernement fédéral américain.

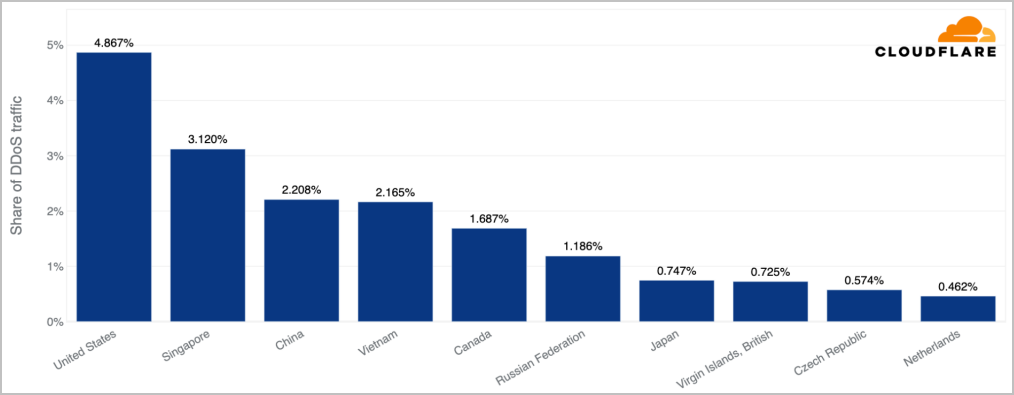

Près de 5 % de tout le trafic HTTP DDoS était dirigé vers des entités aux États-Unis, plus de 3,1 % vers des entreprises de Singapour et la Chine arrivait en troisième position avec 2,2 %.

Tendances émergentes dans le paysage DDoS

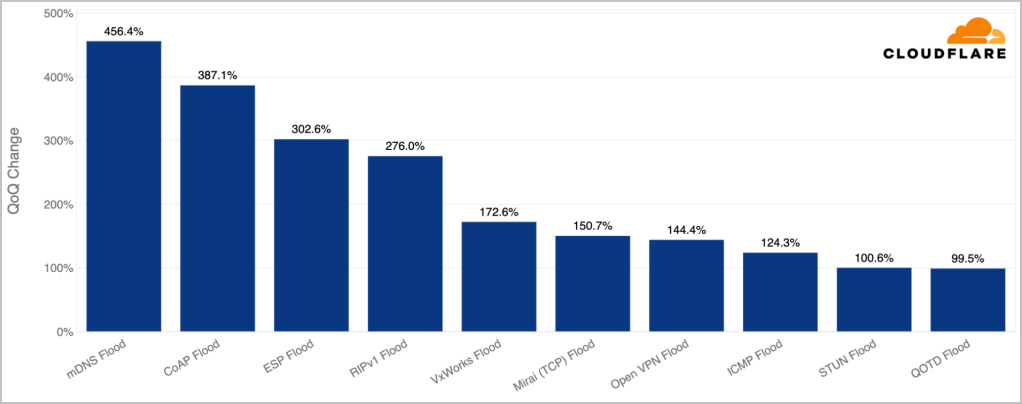

Cloudflare a également observé des tendances dans des vecteurs d’attaque moins connus qui pourraient indiquer l’émergence de nouvelles stratégies d’attaque.

La première tendance notable est une augmentation trimestrielle de 456 % des attaques mDNS (multicast DNS) observées.

MDNS est un protocole basé sur UDP pour la découverte de services/périphériques dans les réseaux locaux que les attaquants exploitent pour des attaques par amplification, trompant les serveurs mDNS vulnérables pour qu’ils répondent aux requêtes malveillantes avec l’adresse de la cible.

La deuxième hausse significative concerne le CoAP (Constrained Application Protocol) qui enregistre une hausse de 387%.

COAP est un protocole conçu pour une communication légère entre les appareils électroniques simples. Les attaquants exploitent des appareils mal configurés pour abuser des capacités de multidiffusion du protocole et générer un trafic indésirable.

La troisième tendance observée est une augmentation de 303 % des attaques DDoS ESP (Encapsulated Security Payload) ce trimestre.

ESP, qui fait partie d’IPsec, est un protocole de communication réseau sécurisé qui peut être utilisé de manière abusive sur des appareils mal configurés ou vulnérables pour amplifier les attaques DDoS.

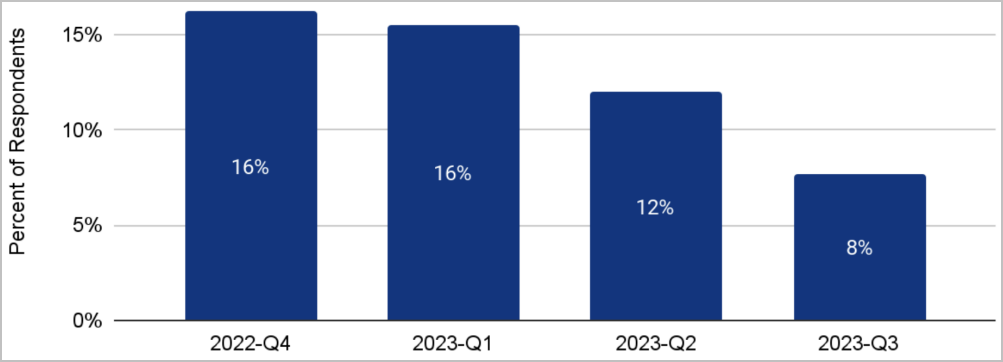

Enfin, Cloudflare rapporte que les attaques DDoS contre rançon suivent une tendance négative, en baisse pour le deuxième trimestre consécutif.

Les attaques DDoS évoluent constamment à mesure que les acteurs malveillants s’adaptent et explorent de nouvelles techniques pour contourner les défenses modernes. En outre, les groupes hacktivistes ont de plus en plus recours aux attaques DDoS pour cibler les entités politiques ou les organisations d’un pays contre lesquelles ils protestent.

La stratégie de défense la plus efficace englobe une approche globale et multicouche pour améliorer la résilience DDoS. Cependant, à mesure que de nouvelles techniques émergent, les entreprises et les sociétés de sécurité devront faire évoluer leurs stratégies de défense.