Cisco a dévoilé aujourd’hui un nouveau Zero Day de haute gravité (CVE-2023-20273), activement exploité pour déployer des implants malveillants sur des appareils IOS XE compromis à l’aide du Zero Day CVE-2023-20198 dévoilé plus tôt cette semaine.

La société a déclaré avoir trouvé un correctif pour les deux vulnérabilités et estime qu’il sera publié auprès des clients via le centre de téléchargement de logiciels Cisco au cours du week-end, à partir du 22 octobre.

« Les correctifs pour CVE-2023-20198 et CVE-2023-20273 devraient être disponibles le 22 octobre. Le CVE-2021-1435 qui avait été mentionné précédemment n’est plus associé à cette activité », a déclaré Cisco. dit aujourd’hui.

Lundi, Cisco a révélé que des attaquants non authentifiés exploitaient le contournement d’authentification CVE-2023-20198 Zero Day depuis au moins le 18 septembre pour pirater des appareils IOS XE et créer « cisco_tac_admin » et « cisco_support ».

Comme révélé aujourd’hui, l’élévation de privilèges Zero-Day CVE-2023-20273 est alors utilisé pour obtenir un accès root et prenez le contrôle total des appareils Cisco IOS XE pour déployer des implants malveillants qui leur permettent d’exécuter des commandes arbitraires sur le système.

Selon les estimations de Censys et LeakIX, plus de 40 000 appareils Cisco exécutant le logiciel vulnérable IOS XE ont déjà été compromis par des pirates utilisant les deux jours zéro encore non corrigés. Deux jours plus tôt, les estimations de VulnCheck tournaient autour de 10 000 mardi, tandis que le CERT d’Orange Cyberdefense déclarait un jour plus tard avoir trouvé des implants malveillants. sur 34 500 appareils IOS XE.

Les périphériques réseau exécutant Cisco IOS XE comprennent des commutateurs d’entreprise, des points d’accès, des contrôleurs sans fil, ainsi que des routeurs industriels, d’agrégation et de succursale.

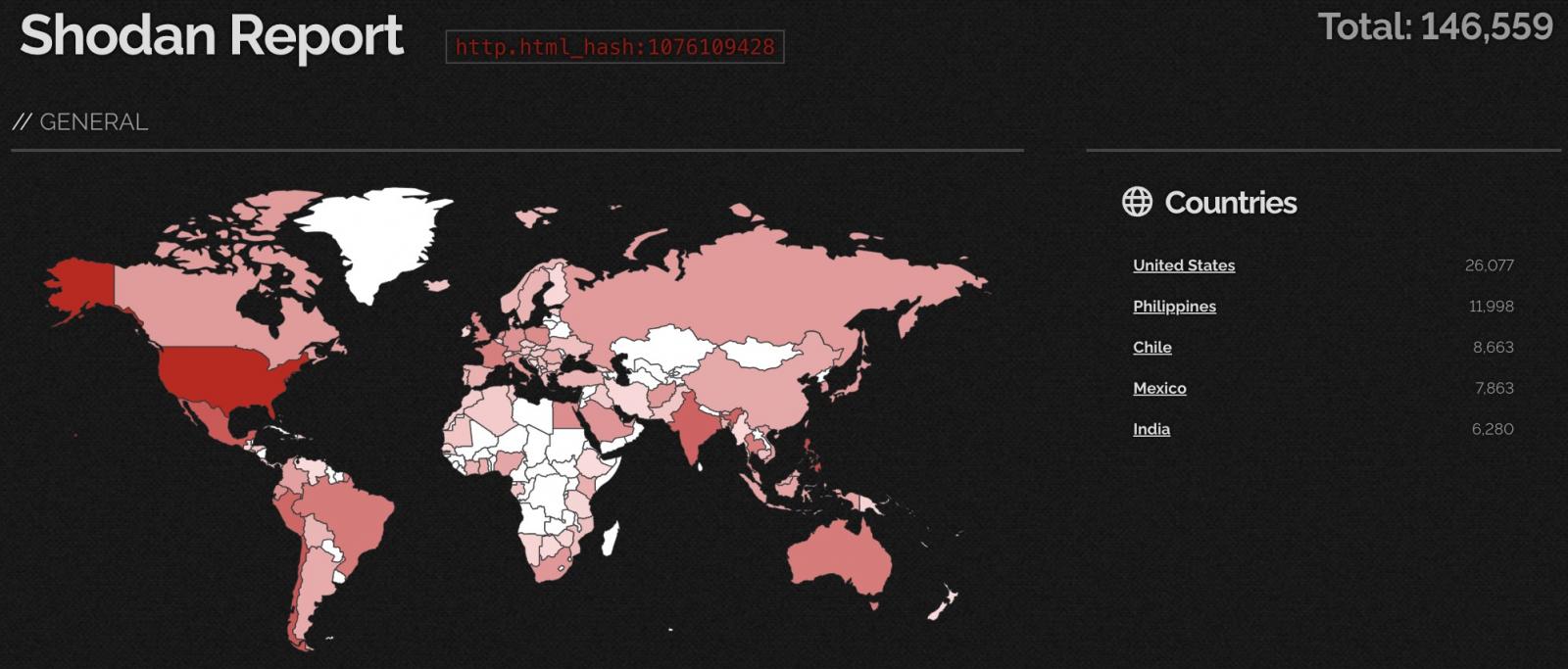

Bien qu’il soit difficile d’obtenir le nombre exact de périphériques Cisco IOS XE exposés à Internet, un Recherche Shodan montre actuellement que plus de 146 000 systèmes vulnérables sont exposés à des attaques.

Cisco a averti les administrateurs que, même si les mises à jour de sécurité ne sont pas disponibles, ils peuvent toujours bloquer les attaques entrantes en désactivant la fonctionnalité de serveur HTTP vulnérable sur tous les systèmes connectés à Internet.

« Nous invitons vivement nos clients à prendre ces mesures immédiates, comme indiqué plus en détail dans notre mise à jour avis de sécurité et Talos Blog« , a déclaré un porte-parole de Cisco à BleepingComputer.

Il est également fortement conseillé aux administrateurs de rechercher les comptes d’utilisateurs suspects ou récemment créés comme indicateurs potentiels d’activités malveillantes associées à ces attaques en cours.

Une façon de détecter l’implant malveillant sur les appareils Cisco IOS XE compromis nécessite d’exécuter la commande suivante sur l’appareil, où l’espace réservé « DEVICEIP » représente l’adresse IP faisant l’objet de l’enquête :

curl -k -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"

Le mois dernier, Cisco a averti ses clients de corriger un autre bug zero-day (CVE-2023-20109) dans ses logiciels IOS et IOS XE, également ciblés par des attaquants sauvages.