Cisco affirme que les fichiers non publics récemment téléchargés par un acteur malveillant à partir d’un portail DevHub public mal configuré ne contiennent pas d’informations qui pourraient être exploitées lors de futures violations des systèmes de l’entreprise.

En analysant les documents exposés, la société a constaté que leur contenu incluait des données que Cisco publie pour les clients et d’autres utilisateurs du DevHub. Cependant, des fichiers qui n’auraient pas dû être rendus publics étaient également disponibles, certains appartenant à des clients de CX Professional Services.

« Jusqu’à présent, dans nos recherches, nous avons déterminé qu’un ensemble limité de clients des services professionnels CX avaient des fichiers inclus et nous les avons informés directement » Cisco a dit.

« Nos équipes ont indexé et continuent d’évaluer le contenu de ces fichiers, et nous continuons de progresser régulièrement. Nous n’avons identifié aucune information dans le contenu qu’un acteur aurait pu utiliser pour accéder à l’un de nos environnements de production ou d’entreprise. »

Cisco a depuis corrigé la configuration, rétabli l’accès public au site DevHub et affirme que les moteurs de recherche Web n’ont pas indexé les documents exposés.

Cette mise à jour intervient après que Cisco a confirmé le mois dernier avoir mis hors ligne son site public DevHub (un centre de ressources pour les clients où il publie du code logiciel, des modèles et des scripts) après qu’un acteur malveillant ait divulgué ce que l’entreprise avait décrit à l’époque comme « non public ». » données.

La société a ajouté qu’elle n’avait trouvé aucune preuve que des données financières ou des informations personnelles avaient été exposées ou volées sur le portail public DevHub avant qu’il ne soit mis hors ligne.

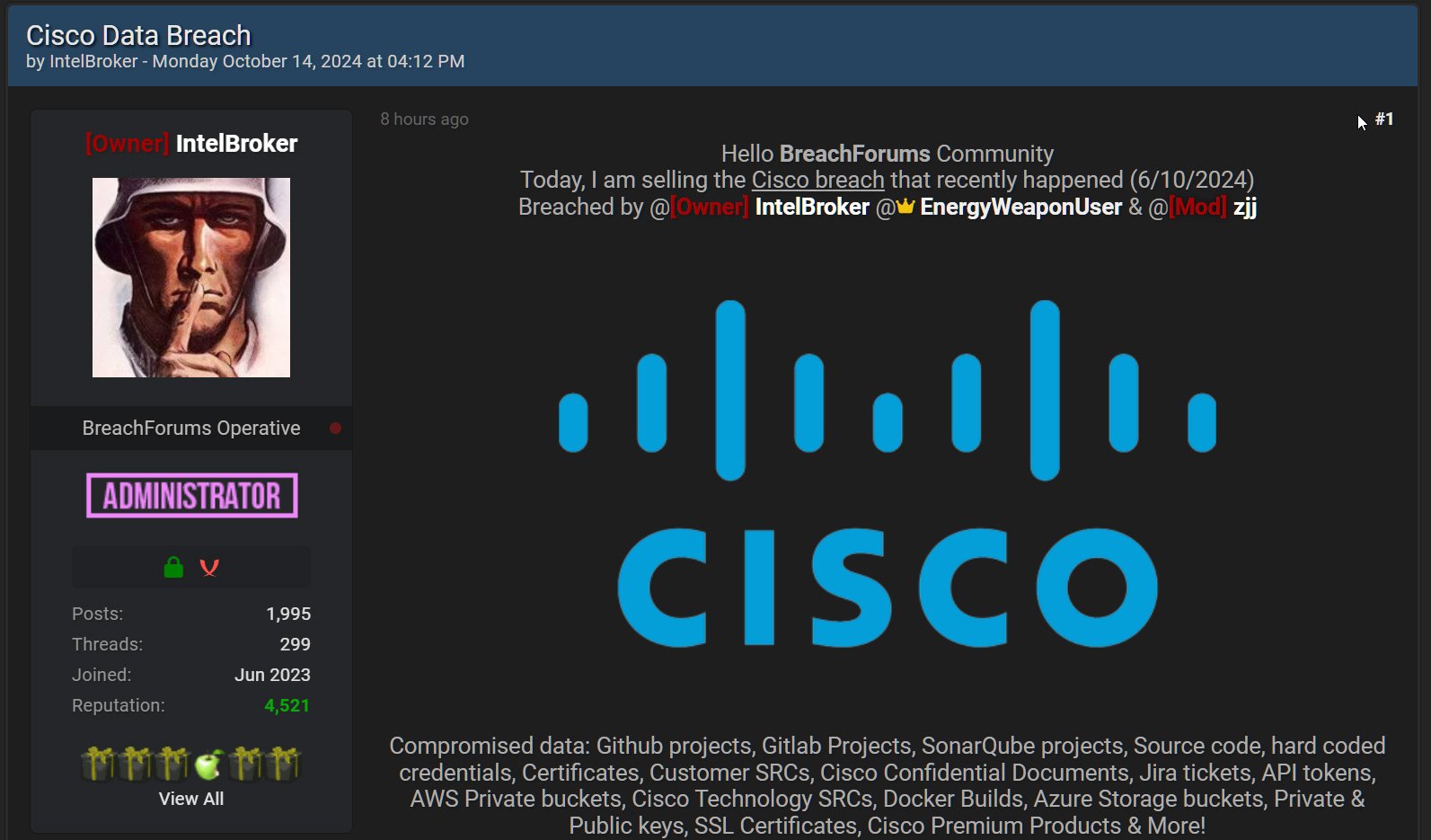

IntelBroker (l’acteur menaçant à l’origine de la fuite) a déclaré à BeelpingComputer qu’il aurait également eu accès à un environnement de développement Cisco JFrog via un jeton API exposé.

Les captures d’écran et les fichiers partagés par l’acteur malveillant avec BeelpingComputer ont montré qu’il avait eu accès au code source, aux fichiers de configuration avec les informations d’identification de la base de données, à la documentation technique et aux fichiers SQL.

Bien que Cisco affirme que ses systèmes n’ont pas été piratés, les informations partagées par l’auteur de la menace indiquent qu’il a également violé un environnement de développement tiers, lui permettant ainsi de voler des données.

BleepingComputer a contacté Cisco pour lui poser d’autres questions sur les affirmations d’IntelBroker, mais la société n’a pas répondu.