Historiquement, les modèles de cybersécurité ont été largement réactifs. Les organisations évaluent les vulnérabilités à intervalles spécifiés, généralement à la suite d’un incident de sécurité ou d’un audit programmé. Même si cette méthode a ses avantages, la nature dynamique des cybermenaces actuelles exige une approche plus proactive de la cybersécurité.

Le modèle de sécurité standard des évaluations ponctuelles a bien fonctionné dans le passé et a sa place pour des cas d’utilisation distincts. Mais avec l’augmentation des vulnérabilités Zero Day, des logiciels malveillants polymorphes et des menaces persistantes avancées (APT), il existe un argument en faveur d’évaluations de cybersécurité plus fréquentes, voire continues.

Explorons les différences entre ces deux approches et comment elles peuvent aider les organisations à améliorer leur programme de sécurité des applications, et au-delà.

Test d’intrusion d’application Web traditionnelle par rapport aux tests d’intrusion en tant que service

Les évaluations ponctuelles sont comme des instantanés pris à un instant donné. Cette approche est efficace pour détecter les vulnérabilités qui n’existent qu’à ce moment précis.

Les tests d’intrusion traditionnels sont un exemple de la manière dont ces évaluations sont effectuées. Une équipe de hackers éthiques serait embauchée pour évaluer et identifier chaque année les vulnérabilités du réseau, des systèmes et des applications d’une organisation.

En revanche, test d’intrusion en tant que service (PTaaS) adopte une approche de surveillance continue. Le PTaaS est un processus continu qui combine des tests manuels avec des outils automatisés pour rechercher en permanence les vulnérabilités et les menaces.

Cette approche offre une forme de sécurité plus proactive qui permet aux organisations de détecter les faiblesses potentielles avant qu’elles ne deviennent exploitables.

Alors que les évaluations de tests d’intrusion à un moment donné fournissent un bref aperçu de la posture de sécurité d’une organisation ; Le PTaaS donne aux organisations la possibilité d’identifier les vulnérabilités plus tôt et de prendre des mesures correctives avant que les menaces ne deviennent exploitables.

Meilleure approche de test d’intrusion pour sécuriser les applications Web

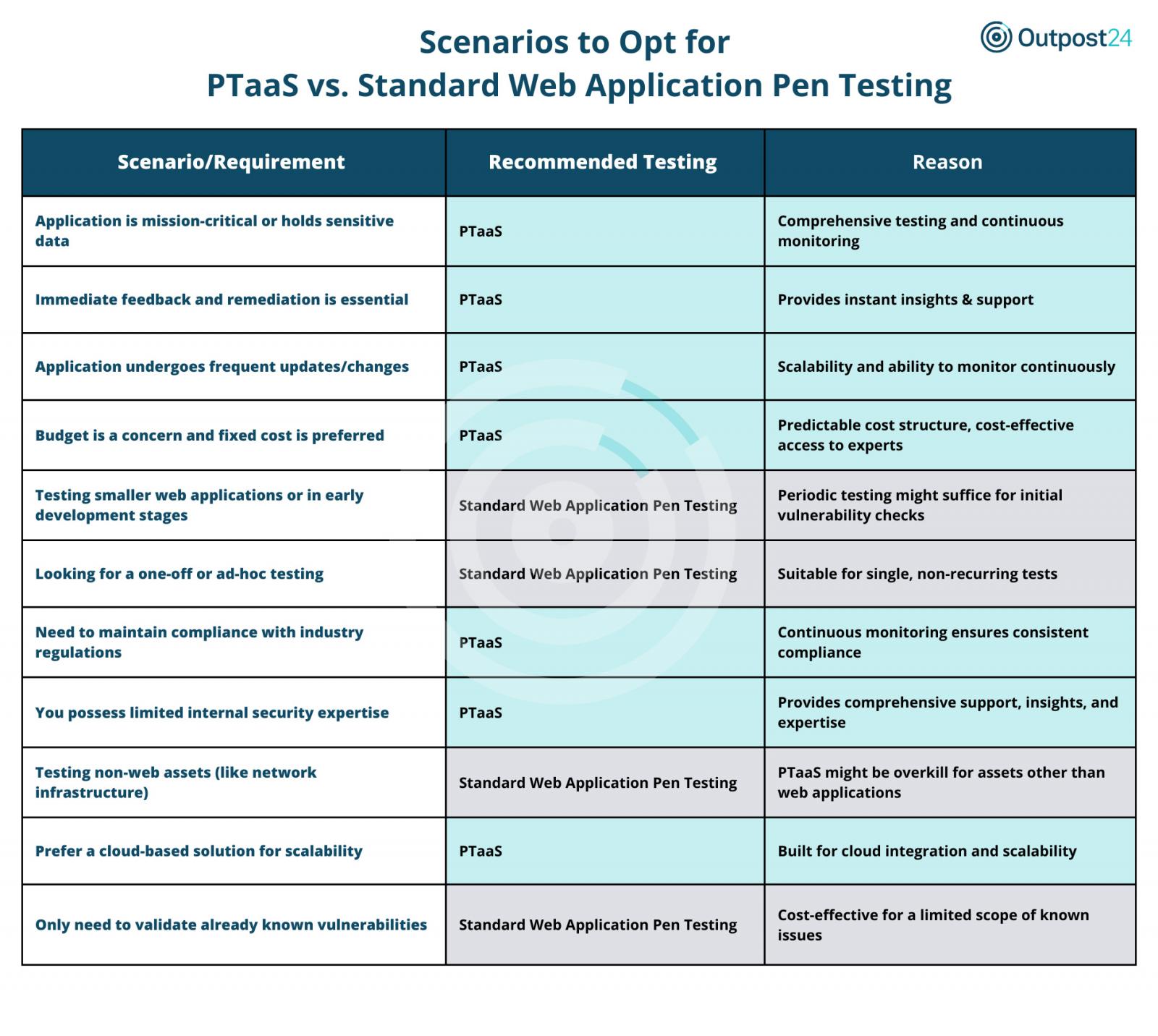

Pour sécuriser les applications Web, les organisations peuvent désormais choisir entre les tests d’intrusion d’applications Web traditionnels et le PTaaS. La décision dépend souvent des besoins et des défis spécifiques d’une organisation.

PTaaS brille dans les situations où :

- Des applications critiques sont impliquées, exigeant une surveillance complète et continue.

- Un feedback immédiat est primordial. PTaaS offre une assistance rapide en matière de détection et de remédiation.

- L’application est fréquemment mise à jour ou modifiée, nécessitant une vigilance évolutive et continue.

- Les organisations recherchent une structure de coûts prévisible et des avis d’experts sans grever leur budget.

- Le respect constant des réglementations du secteur est une priorité et une surveillance continue devient une nécessité.

- L’expertise en matière de sécurité interne étant limitée, un soutien externe complet est vital.

- Une solution basée sur le cloud est privilégiée pour son évolutivité et ses capacités d’intégration.

- Une intégration transparente avec les pipelines CI/CD est requise, en particulier dans les environnements de développement agiles.

Le test d’intrusion d’application Web standard est idéal lorsque :

- L’accent est mis sur les applications Web plus petites ou celles qui en sont à leurs débuts, pour lesquelles des contrôles périodiques peuvent suffire.

- Il est nécessaire de procéder à des tests ponctuels ou ad hoc sans nécessiter de surveillance continue.

- L’objectif est de tester des actifs non applicatifs comme l’infrastructure réseau, pour lesquels une approche spécialisée est plus rentable.

- L’objectif principal est de valider les vulnérabilités connues, en proposant une solution ciblée et rentable.

- Une analyse détaillée de vulnérabilités spécifiques, telles que Cross-Site Scripting (XSS) ou SQL Injection, est requise.

Essentiellement, les deux méthodes de test offrent des informations précieuses, mais le contexte détermine la meilleure adéquation. Les organisations doivent aligner leurs choix sur leurs défis uniques pour garantir des résultats optimaux en matière de cybersécurité.

Adopter l’approche de surveillance continue à tous les niveaux

Au-delà de la sécurisation des applications Web, des innovations telles que Gestion de la surface d’attaque des points finaux (EASM) et Gestion des vulnérabilités basée sur les risques (RBVM) sont apparus comme des éléments révolutionnaires pour améliorer la posture de cybersécurité d’une organisation.

EASM permet aux organisations d’acquérir une vue globale de leur surface d’attaque externe. Son approche automatisée permet aux organisations de réduire le risque de cyberattaque en identifiant et en analysant les actifs vulnérables en temps réel, même ceux qu’elles ignorent.

Historiquement, la gestion des vulnérabilités était un jeu réactif, souvent confronté au défi de la « lassitude face aux alertes ». Mais la gestion des vulnérabilités basée sur les risques (RBVM) a changé ce discours. Plutôt que de signaler chaque vulnérabilité comme le montre l’analyse traditionnelle des vulnérabilités, les outils RBVM les hiérarchisent en fonction du risque contextuel. Cela aide les organisations à prendre de meilleures décisions quant aux vulnérabilités à traiter en premier.

À mesure que les contours des cybermenaces évoluent, nos mécanismes de défense doivent évoluer également. Adopter la surveillance continue dans PTaaS, EASM et RBVM n’est pas seulement une stratégie : c’est un impératif pour les entreprises dans le paysage numérique d’aujourd’hui.

Conscient de ce changement, Outpost24 propose des solutions de cybersécurité qui fournissent une approche unifiée, continue et proactive pour améliorer la cyber-résilience.

Depuis les tests d’applications Web à grande échelle jusqu’à l’analyse de la surface d’attaque et la gestion des vulnérabilités, nous aidons les organisations à résoudre les problèmes potentiels avant qu’ils ne s’aggravent.