Une vulnérabilité de gravité critique dans un plugin WordPress avec plus de 90 000 installations peut permettre aux attaquants d’exécuter du code à distance pour compromettre entièrement les sites Web vulnérables.

Connu comme Migration de sauvegardele plugin aide les administrateurs à automatiser les sauvegardes du site sur un stockage local ou sur un compte Google Drive.

Le bug de sécurité (suivi comme CVE-2023-6553 et noté avec un score de gravité de 9,8/10) a été découvert par une équipe de chasseurs d'insectes connue sous le nom de Nouvelle équipequi l’a signalé à la société de sécurité WordPress Wordfence dans le cadre d’un programme de bug bounty récemment lancé.

Il affecte toutes les versions du plugin jusqu'à et y compris Backup Migration 1.3.6, et les acteurs malveillants peuvent l'exploiter dans des attaques de faible complexité sans interaction de l'utilisateur.

CVE-2023-6553 permet à des attaquants non authentifiés de prendre le contrôle de sites Web ciblés en obtenant l'exécution de code à distance via l'injection de code PHP via le fichier /includes/backup-heart.php.

« Cela est dû au fait qu'un attaquant est capable de contrôler les valeurs transmises à une inclusion, puis de les exploiter pour réaliser l'exécution de code à distance. Cela permet aux acteurs malveillants non authentifiés d'exécuter facilement du code sur le serveur », Wordfence dit le lundi.

« En soumettant une requête spécialement conçue, les acteurs malveillants peuvent exploiter ce problème pour inclure du code PHP arbitraire et malveillant et exécuter des commandes arbitraires sur le serveur sous-jacent dans le contexte de sécurité de l'instance WordPress. »

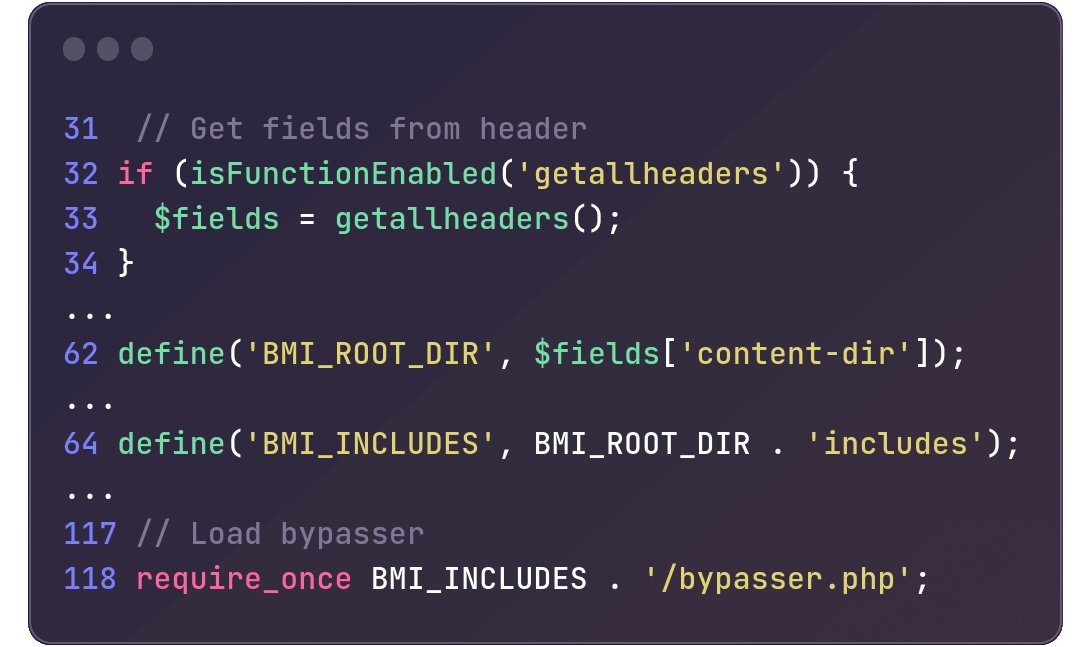

Dans le fichier /includes/backup-heart.php utilisé par le plugin Backup Migration, une tentative est faite pour incorporer bypasser.php du répertoire BMI_INCLUDES (défini en fusionnant BMI_ROOT_DIR avec la chaîne include) à la ligne 118.

Cependant, BMI_ROOT_DIR est défini via l'en-tête HTTP content-dir trouvé à la ligne 62, soumettant ainsi BMI_ROOT_DIR au contrôle de l'utilisateur.

Patch publié en quelques heures

Wordfence a signalé la faille de sécurité critique à BackupBliss, l'équipe de développement derrière le plugin Backup Migration, le 6 décembre, les développeurs ayant publié un correctif quelques heures plus tard.

Cependant, malgré la sortie de la version corrigée du plugin Backup Migration 1.3.8 le jour du rapport, près de 50 000 sites Web WordPress utilisant une version vulnérable doivent encore être sécurisés près d'une semaine plus tard, car Statistiques de téléchargement de l'organisation WordPress.org montrer.

Il est fortement conseillé aux administrateurs de sécuriser leurs sites Web contre les attaques potentielles CVE-2023-6553, étant donné qu'il s'agit d'une vulnérabilité critique que des acteurs malveillants non authentifiés peuvent exploiter à distance.

Les administrateurs WordPress sont également ciblés par une campagne de phishing tentant de les inciter à installer des plugins malveillants en utilisant de faux avis de sécurité WordPress pour une vulnérabilité fictive identifiée comme CVE-2023-45124 comme appât.

La semaine dernière, WordPress a également corrigé une vulnérabilité de chaîne de programmation orientée propriété (POP) qui pourrait permettre aux attaquants d'exécuter du code PHP arbitraire dans certaines conditions (lorsqu'il est combiné avec certains plugins dans des installations multisites).