À mesure que le paysage du travail moderne évolue, avec ses équipes distribuées et ses technologies basées sur le cloud en évolution rapide, le maintien des contrôles d’accès est une tâche de plus en plus sisyphienne.

Le processus d'obtention et de maintien des certifications de conformité informatique est le microcosme parfait de ce défi : le travail impliqué dans l'identification et la désignation des actifs comme « dans le champ d'application » de chaque réglementation est devenu considérablement plus laborieux dans le contexte moderne des travailleurs distribués et de l'adoption rapide du SaaS.

Si la prolifération des outils SaaS a été une aubaine pour la productivité des travailleurs, elle introduit une complexité considérable en matière de Audits et conformité informatiques.

Si vous avez déjà été chargé de préparer et de rassembler des preuves pour SOC 2, HIPAA ou PCI DSS, vous savez à quel point le projet peut sembler intimidant.

S'attaquer à la conformité informatique à l'ère de la prolifération du SaaS

Un élément clé des réglementations de conformité informatique consiste à évaluer et à définir quels systèmes et applications sont « concernés », c’est-à-dire qu’ils hébergent, traitent ou transmettent des données confidentielles qui doivent être protégées.

Les organisations doivent effectuer régulièrement Avis sur l'accès des utilisateurs sur les applications concernées pour déterminer qui a encore accès, vérifier qu'elles ont besoin d'un accès continu et supprimer l'accès à toute personne qui n'en a pas besoin.

Bien sûr, le défi du maintien de ces certifications dans un monde SaaS-first est que vous ne pouvez pas définir quelles applications sont concernées par chaque réglementation si vous ne savez même pas ce qui existe.

Les équipes de sécurité et informatiques ont rarement une vision complète de ce que les travailleurs utilisent ou de l'endroit où ils peuvent stocker des données d'entreprise sensibles, et suivre manuellement les changements à mesure que les utilisateurs s'inscrivent à de nouvelles applications pourrait constituer un travail à plein temps.

Dans le même temps, la prolifération du SaaS n’est plus un problème que les organisations peuvent se permettre d’ignorer.

Les récentes attaques contre la chaîne d’approvisionnement ont souligné le fait que la surface d'attaque moderne est la surface d'attaque SaaSce qui signifie que les organisations qui se préparent à ces certifications doivent tenir compte de l'étalement du SaaS et de l'informatique fantôme de leur organisation.

Le secret pour simplifier les contrôles d'accès des utilisateurs ? L'automatisation.

La découverte SaaS est une tâche à part entière, mais d'autres aspects de l'examen des accès utilisateurs peuvent nécessiter une quantité importante de travail manuel fastidieux. Par exemple, une fois que vous avez identifié qu'une application est en cours d'utilisation, vous devez toujours rechercher les utilisateurs qui ont des comptes actifs et déterminer qui, dans votre organisation, possède l'application afin de supprimer l'accès à ceux qui n'en ont pas besoin.

Ci-dessous, nous vous montrerons comment vous préparer plus rapidement à l'audit en automatisation des examens d'accès des utilisateurs avec Nudge Security. Nous vous aiderons à découvrir et à vérifier l'accès aux applications SaaS que vous connaissez déjà et à celles que vous ne connaissez pas, tout en minimisant les efforts manuels.

1. Découvrez les ressources cloud et SaaS de votre entreprise, y compris le shadow IT.

Qu'elle prenne la forme d'un compte AWS malveillant Créées par un développeur ou une application de partage de fichiers non autorisée que quelques fournisseurs ou clients insistent pour utiliser, les données critiques se retrouvent souvent en dehors des applications gérées par l'entreprise et approuvées par le service informatique. Vous pouvez essayer d'interroger chaque service sur les applications qu'il utilise, ou de fouiller dans les journaux de discussion et les relevés de facturation pour trouver des indices, mais aucune de ces méthodes n'est durable ou efficace. Votre organisation a besoin d'un plan pour découvrir régulièrement les applications SaaS gérées et non gérées, avant de pouvoir déterminer si elles relèvent du champ d'application.

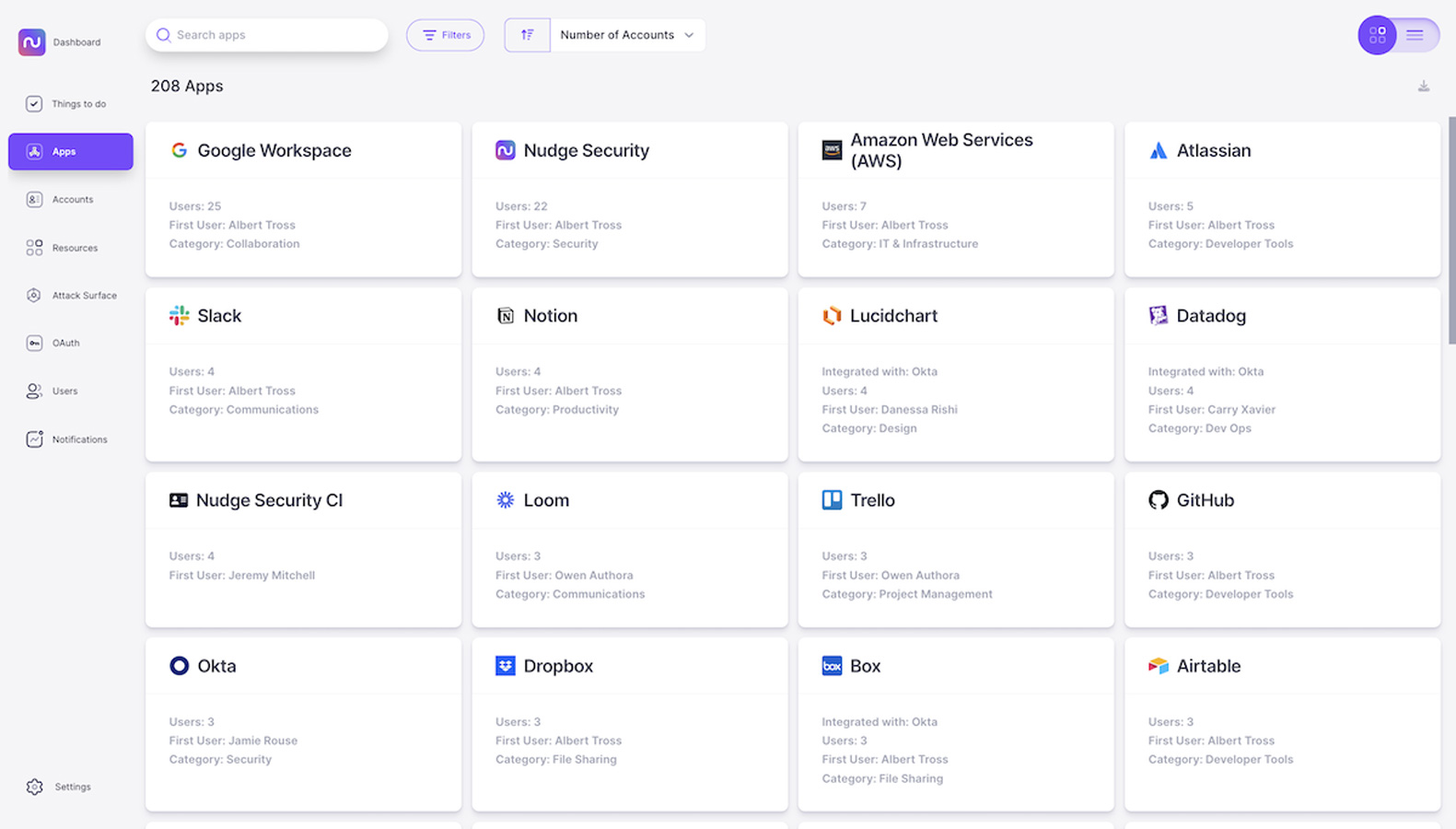

Nudge Security utilise un méthode de découverte SaaS brevetée pour identifier tous les actifs cloud et SaaS utilisés dans votre organisation, y compris les applications qui ne sont pas gérées par le service informatique et la sécurité de l'entreprise. Les applications sont classées par type et des informations clés telles que le premier utilisateur, tous les utilisateurs, les détails du programme de sécurité et bien plus encore seront à portée de main.

Lorsque les utilisateurs s'inscrivent à de nouvelles applications, elles apparaissent automatiquement dans les tableaux de bord et vous pouvez recevoir des alertes lorsque de nouvelles applications sont introduites.

2. Déterminez quels actifs sont concernés.

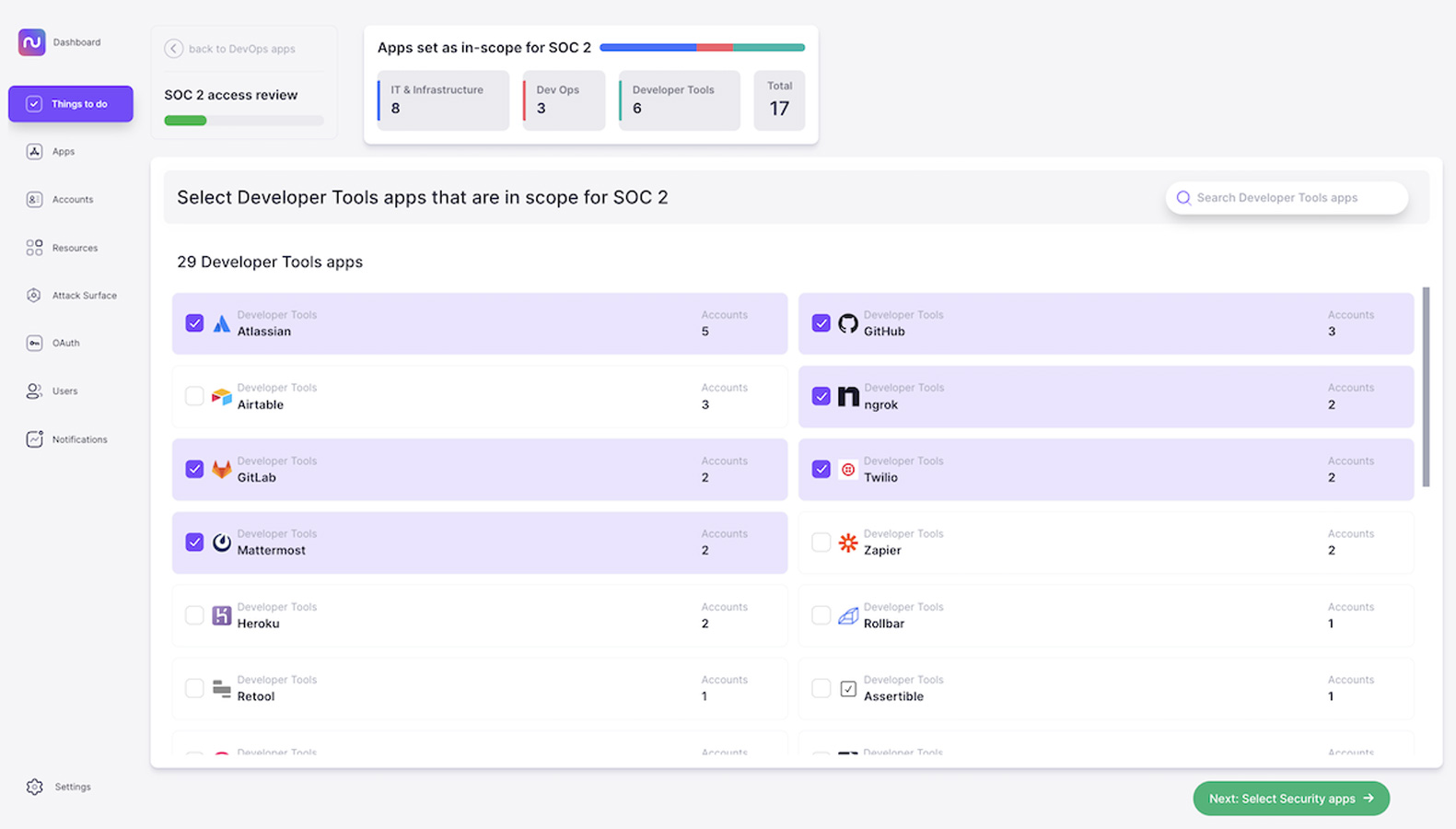

Le manuel de Nudge Security pour automatiser les examens d'accès SOC 2, par exemple, commence par déterminer les ressources cloud et SaaS concernées par votre organisation. Le manuel utilise une catégorisation intelligente des applications pour vous donner une longueur d'avance dans l'identification des applications les plus susceptibles d'être concernées en vous guidant à travers des catégories hautement prioritaires, telles que les applications d'infrastructure, les applications DevOps, les outils de développement et les applications de sécurité.

Nudge Security garde une trace des applications que vous avez identifiées comme concernées, ce qui vous aide à rationaliser les futurs examens d'accès. Vous pouvez facilement mettre à jour le périmètre que vous avez défini à mesure que vos utilisateurs ajoutent de nouvelles applications au fil du temps.

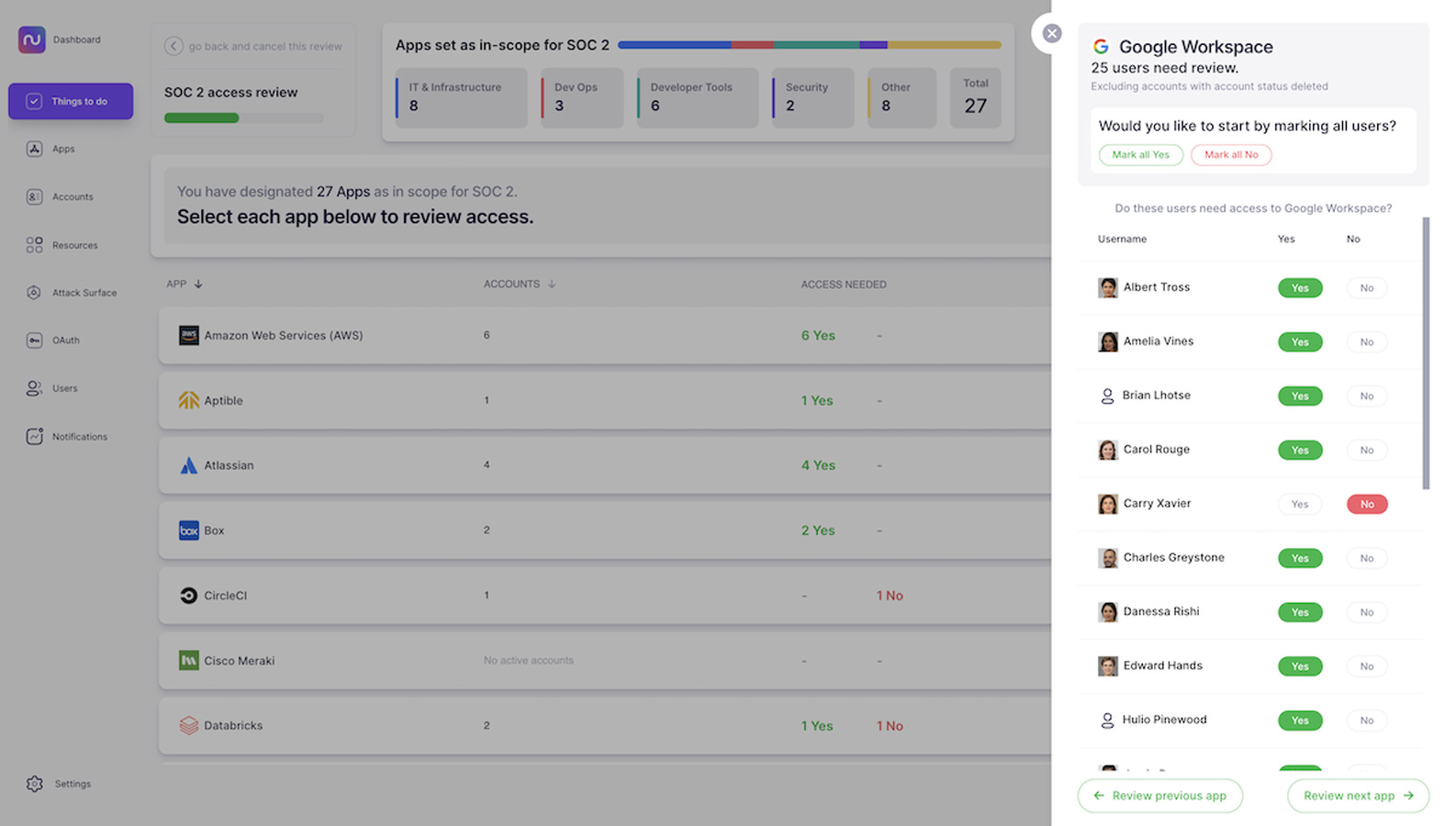

3. Vérifiez qui a besoin d’accéder à chaque application.

Pour chacune des applications que vous avez classées comme concernées, Nudge Security vous guide à travers un examen des utilisateurs de votre organisation qui ont des comptes actifs. Vous pouvez ensuite automatiser les notifications via Slack ou par e-mail pour demander aux utilisateurs de confirmer quels comptes sont toujours nécessaires et recueillir leurs réponses.

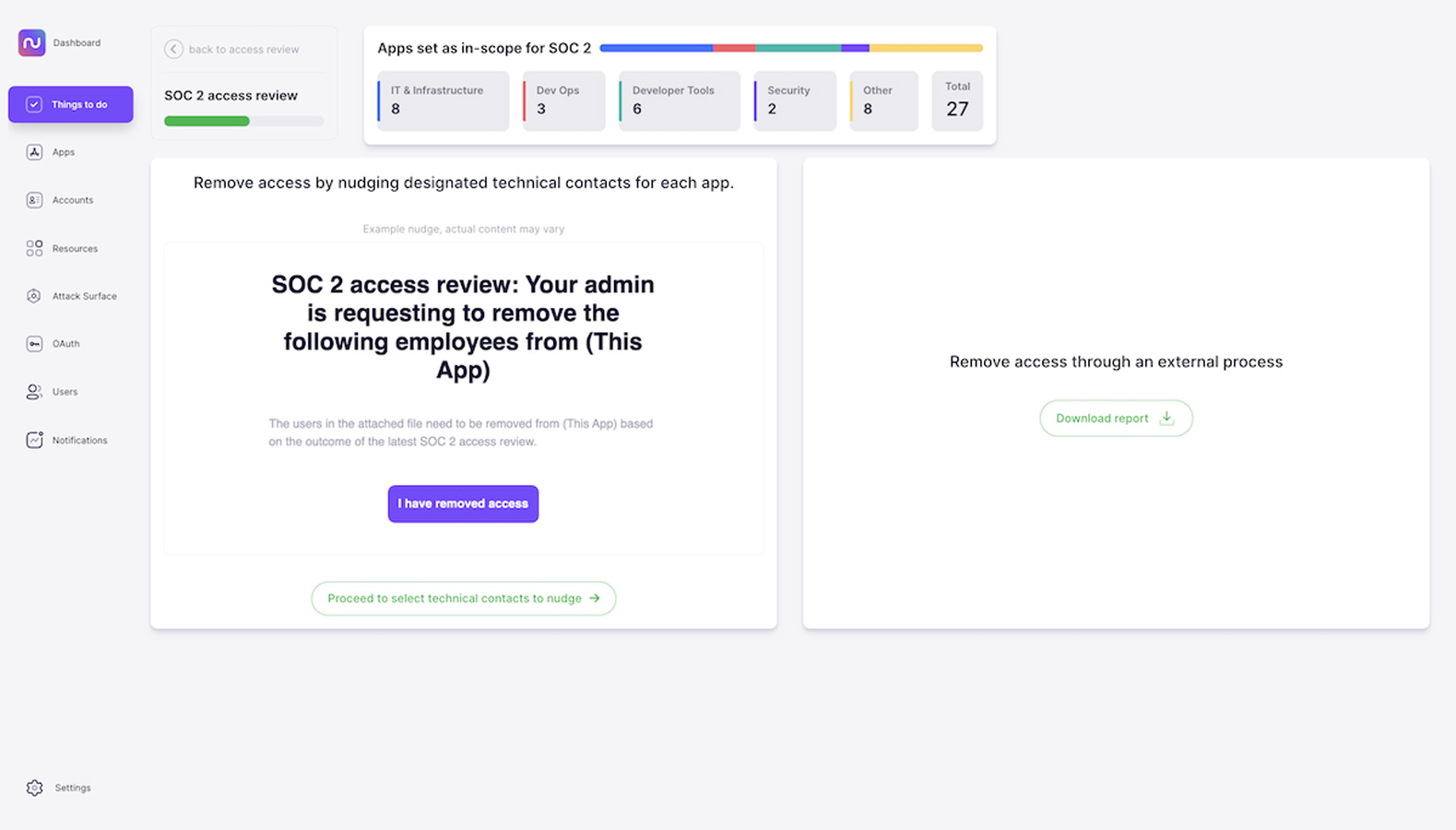

4. Supprimez facilement l’accès en faisant appel à des contacts techniques.

Lorsque vous découvrez qu'une équipe de votre organisation utilise une application qui n'est gérée par aucun membre du service informatique ou de la sécurité de l'entreprise, comment supprimer l'accès aux utilisateurs qui ne l'utilisent plus ? Il y a probablement un administrateur au sein de l'équipe, mais sans système efficace en place, retrouver cet utilisateur administrateur peut nécessiter beaucoup de travail. Multipliez ce nombre par toutes les applications de votre liste et vous aurez beaucoup de travail devant vous.

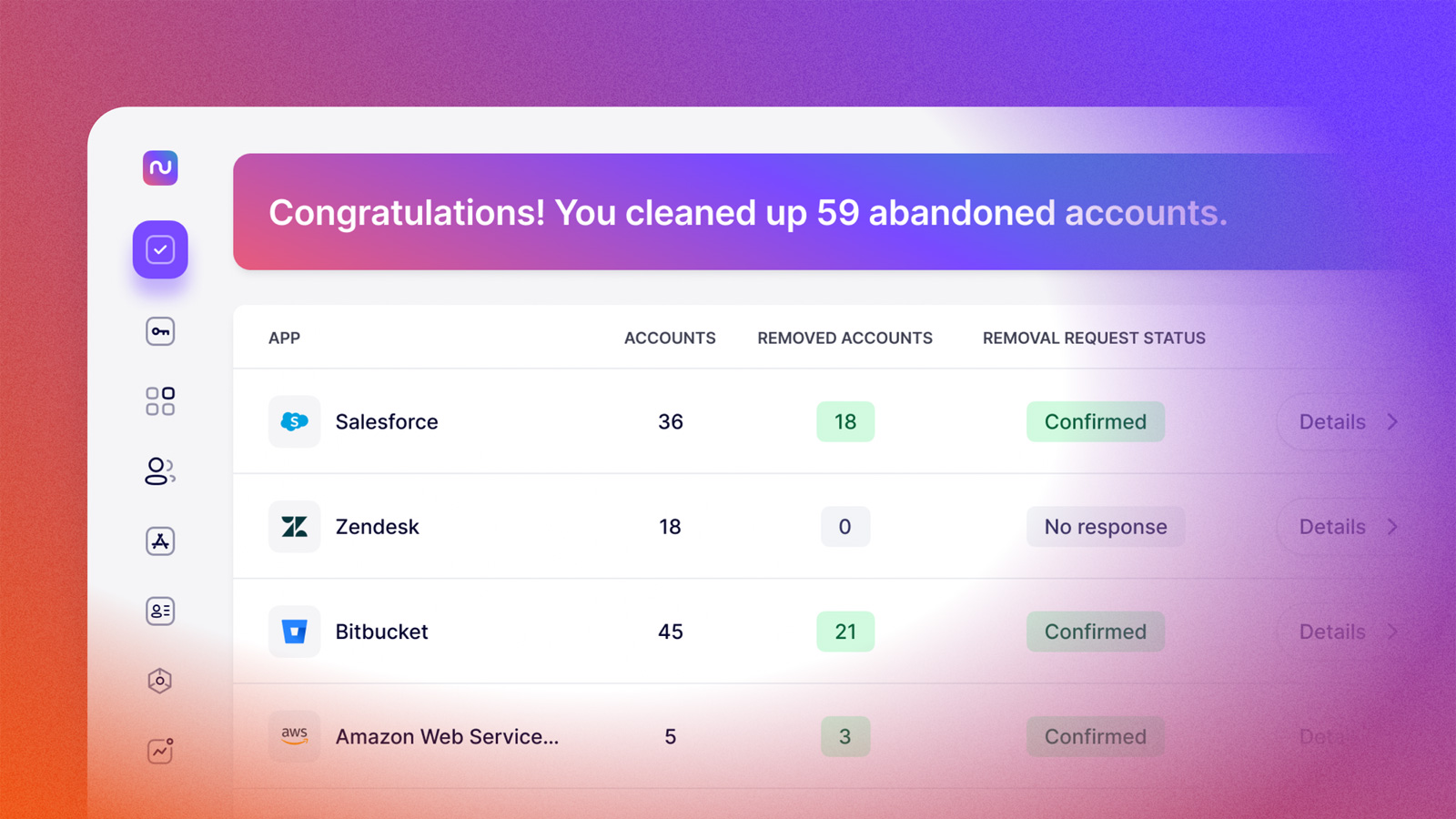

Nudge Security vous propose deux options pour supprimer l'accès des utilisateurs qui n'en ont plus besoin. Si vous disposez d'un processus de gestion des accès qui fonctionne bien pour vous, vous pouvez télécharger une liste d'utilisateurs et d'applications et la gérer vous-même.

Si vous ne le faites pas, vous pouvez utiliser coups de coude pour demander au propriétaire de chaque application au sein de votre organisation de supprimer l'accès, avec des instructions et un lien pour vérifier qu'il a terminé la tâche.

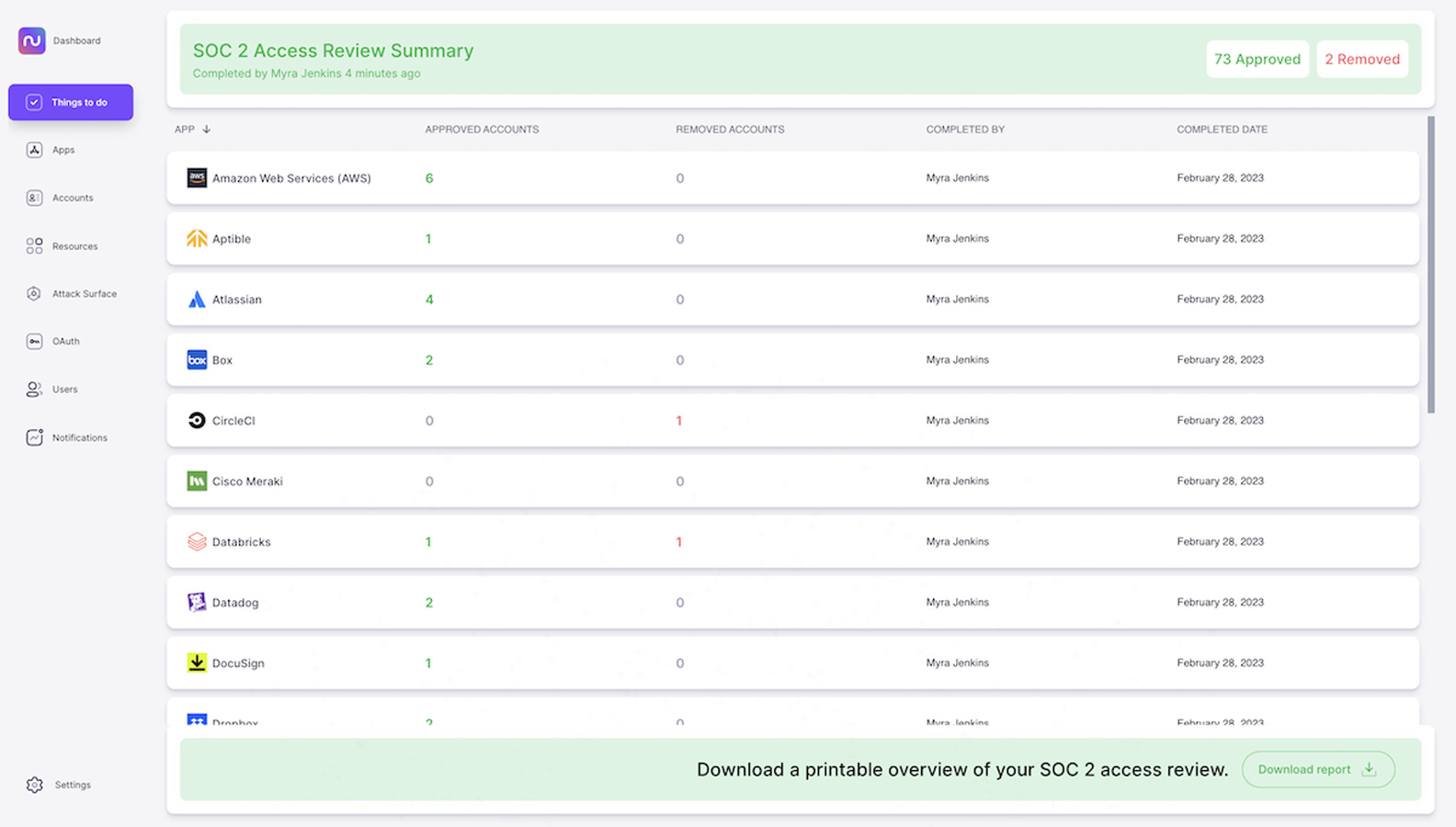

5. Générez des rapports prêts pour l’audit.

Une fois que vous avez reçu la confirmation que les comptes que vous avez signalés ont été supprimés, vous pouvez officiellement terminer votre examen d'accès et consulter un résumé, qui sera stocké pour votre référence. Vous aurez également la possibilité de télécharger un rapport imprimable résumant les applications incluses dans votre examen d'accès et les utilisateurs dont vous avez vérifié ou supprimé l'accès.

Vous pouvez partager ce rapport avec vos auditeurs pour démontrer que vous disposez d'un processus reproductible pour maintenir vos certifications de conformité.

Simplifiez la conformité informatique et bien plus encore avec Nudge Security

En résumé, le manuel d’évaluation automatisée des accès utilisateurs de Nudge Security peut vous aider à :

- Capturez et classez tous vos actifs concernés, en commençant par une découverte complète et une catégorisation intelligente des applications pour accélérer votre processus.

- Identifiez facilement les utilisateurs associés à chaque application et encouragez-les à vérifier s’ils ont besoin d’un accès continu.

- Faites appel aux propriétaires techniques des applications à l’intérieur ou à l’extérieur du service informatique pour supprimer les comptes qui ne sont plus nécessaires.

- Générez un rapport prêt à être audité sur votre examen des accès utilisateurs pour démontrer un processus reproductible.

Avec Nudge Security, vous pouvez également automatiser le départ des employés informatiques, découvrir les comptes genAIet accélérer Examens de sécurité des fournisseurs.

Commencez un essai gratuit et commencez à automatiser les tâches fastidieuses de gouvernance informatique dès aujourd'hui.

Commanditaire et écrit par Nudge Sécurité..