Plus de trois mille serveurs Apache ActiveMQ exposés à Internet sont vulnérables à une vulnérabilité critique d’exécution de code à distance (RCE) récemment révélée.

Apache ActiveMQ est un courtier de messages open source évolutif qui favorise la communication entre les clients et les serveurs, prenant en charge Java et divers clients multilingues ainsi que de nombreux protocoles, notamment AMQP, MQTT, OpenWire et STOMP.

Grâce à la prise en charge par le projet d’un ensemble diversifié de mécanismes d’authentification et d’autorisation sécurisés, il est largement utilisé dans les environnements d’entreprise où les systèmes communiquent sans connectivité directe.

Le défaut en question est CVE-2023-46604une gravité critique (score CVSS v3 : 10,0) RCE permettant aux attaquants d’exécuter des commandes shell arbitraires en exploitant les types de classes sérialisées dans le protocole OpenWire.

Selon Divulgation d’Apache à partir du 27 octobre 2023, le problème affecte les versions suivantes d’Apache Active MQ et Legacy OpenWire Module :

- Versions 5.18.x antérieures à 5.18.3

- Versions 5.17.x antérieures à 5.17.6

- Versions 5.16.x antérieures à 5.16.7

- Toutes les versions avant 5.15.16

Les correctifs ont été rendus disponibles le même jour avec la sortie des versions 5.15.16, 5.16.7, 5.17.6et 5.18.3qui sont les cibles de mise à niveau recommandées.

Des milliers de serveurs non patchés

Chercheurs du service de surveillance des menaces Serveur Shadow trouvé 7 249 serveurs accessibles avec les services ActiveMQ.

Parmi ceux-ci, 3 329 exécutaient une version d’ActiveMQ vulnérable à CVE-2023-4660, tous ces serveurs étant vulnérables à l’exécution de code à distance.

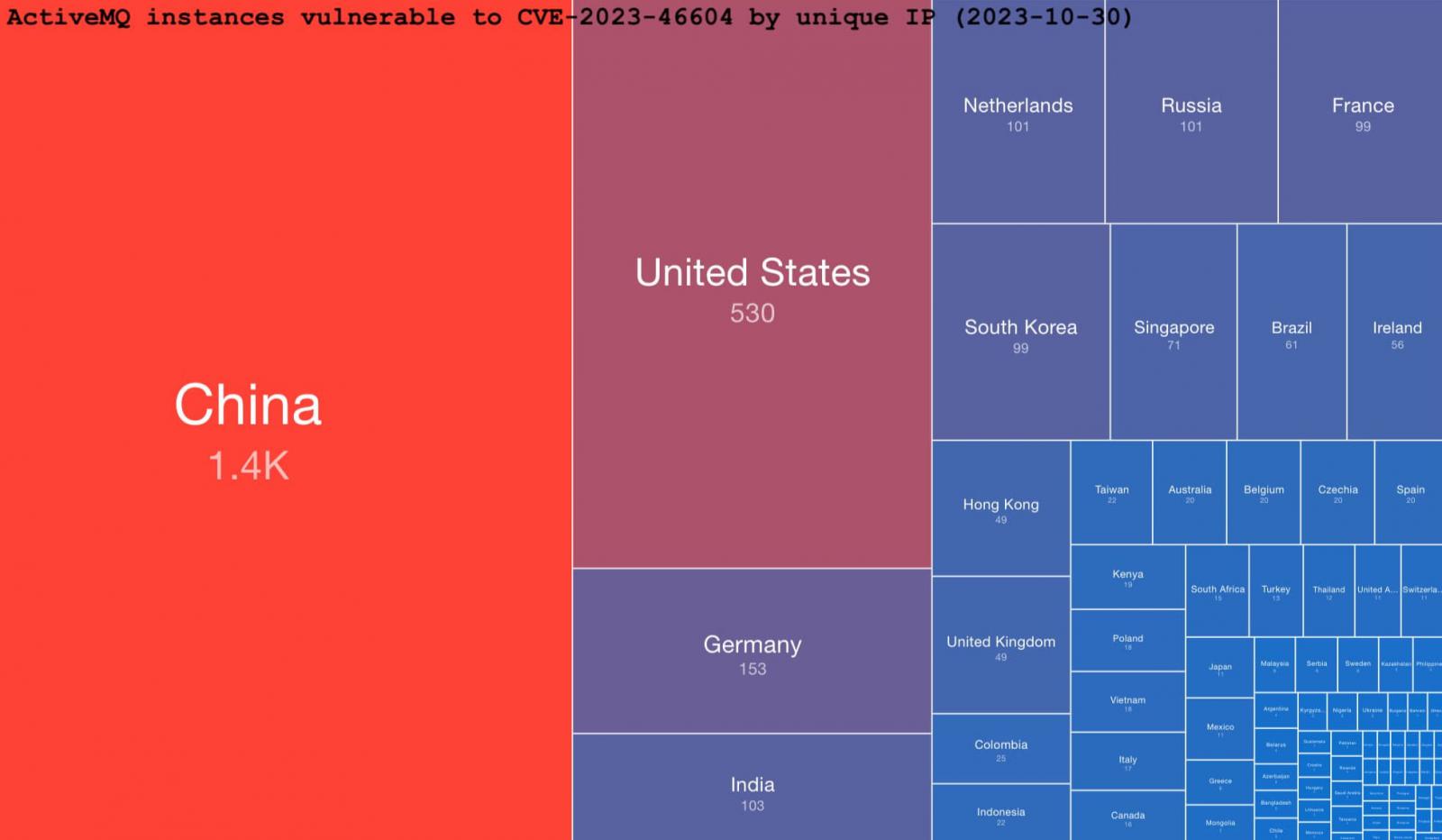

La plupart des instances vulnérables (1 400) se trouvent en Chine. Les États-Unis arrivent en deuxième position avec 530, l’Allemagne troisième avec 153, tandis que l’Inde, les Pays-Bas, la Russie, la France et la Corée du Sud disposent chacun de 100 serveurs exposés.

Compte tenu du rôle que joue Apache ActiveMQ en tant qu’intermédiaire de messages dans les environnements d’entreprise, l’exploitation de CVE-2023-46604 pourrait entraîner l’interception de messages, une interruption du flux de travail, un vol de données et même un mouvement latéral dans le réseau.

Étant donné que les détails techniques sur l’exploitation de CVE-2023-46604 sont accessibles au public, l’application des mises à jour de sécurité doit être considérée comme urgente.