Le monde a poussé les réseaux 4G à leurs limites en raison de la croissance des appareils IoT et des gadgets grand public intelligents. La 5G est non seulement plus rapide et offre une plus grande capacité, mais elle offre également une sécurité et une confidentialité accrues par rapport aux générations cellulaires précédentes. La 5G est une évolution essentielle des contrôles de sécurité 4G avec de nouveaux protocoles de sécurité qui corrigent les vulnérabilités existantes.

Dans cet article, nous examinons l'architecture de sécurité de la 5G, en quoi elle diffère de la 4G, ainsi que les avantages et les défis de sécurité qu'elle apporte.

Architecture de sécurité 5G

Le réseau central 5G, qui assure la coordination entre les différentes parties du réseau d'accès et la connectivité à Internet, est une architecture basée sur les services (SBA) construite autour de technologies basées sur le cloud et assure l'authentification, la sécurité et la gestion des sessions, ainsi que d'autres fonctions. Et services.

Le SBA découple les fonctions réseau en services modulaires et s'appuie fortement sur virtualisation des fonctions réseau, qui virtualise les services réseau qui fonctionnaient traditionnellement sur du matériel propriétaire. Ceux-ci sont déployés à l’aide du Edge Computing multi-accès, une architecture réseau qui place les capacités de cloud computing et de stockage à la périphérie d’un réseau et à proximité de ses utilisateurs.

Malgré ces changements, il existe toujours une séparation modulaire claire entre le réseau d'accès radio (COURU), qui fournit une connectivité sans fil et les protocoles de sécurité du cœur.

Bien que la 5G hérite d’une grande partie de l’architecture de sécurité des réseaux de la 4G, la norme 5G fait de la sécurité un principe de conception clé, contrairement à ses prédécesseurs. Par exemple, il est obligatoire pour les fournisseurs et les opérateurs mobiles de se conformer aux exigences du programme d'assurance de sécurité des équipements réseau de la GSM Association. exigences. Cependant, la 5G ne peut pas s'appuyer sur la sécurité de l'infrastructure réseau traditionnelle de la même manière que la 4G, car de nombreux nouveaux services et technologies 5G dépendent de la virtualisation, remplaçant le matériel dédié par systèmes définis par logiciel fonctionnant à la périphérie du réseau.

Par conséquent, la 5G nécessite et prend en charge des protocoles et des fonctionnalités de sécurité plus dédiés pour relever les défis d'une surface d'attaque considérablement plus grande et d'un nombre de cas d'utilisation considérablement augmenté.

Fonctionnalités de sécurité 5G

Avec la 5G, les améliorations suivantes comptent parmi les améliorations de sécurité les plus importantes.

Chiffrement

Des algorithmes cryptographiques 256 bits plus puissants et la séparation des clés de sécurité entre le réseau central assurent une meilleure protection des données et visent à rendre les communications suffisamment résistantes aux attaques des ordinateurs quantiques.

Confidentialité

En plus d'un cryptage plus fort, la confidentialité des données est meilleure, toutes les données transitant par les réseaux 5G bénéficiant d'une protection de la confidentialité et de l'intégrité. Les menaces telles que l'identité internationale des abonnés mobiles et les capteurs temporaires d'identité des abonnés mobiles, qui exploitent le fait que les réseaux 2G, 3G et 4G envoient l'identifiant permanent ou temporaire d'un utilisateur en clair lors du premier contact de l'appareil avec le réseau, ne seront pas possibles dans les réseaux 5G. .

Les spécifications de sécurité 5G n'autorisent pas les transmissions en texte clair de l'identifiant permanent d'abonnement (SUPI). Au lieu de cela, un appareil 5G n'envoie jamais sa véritable identité, mais plutôt un identifiant préservant la confidentialité contenant le SUPI masqué, appelé identité cachée de l'abonné. Cela garantit que l'identité et l'emplacement d'un utilisateur ou d'un appareil sont cryptés, ce qui les rend impossibles à identifier ou à localiser à partir du moment où ils rejoignent un réseau.

De plus, la 5G ne dispose pas seulement d’un contrôle d’intégrité sur le avion de contrôle, mais ajoute une vérification supplémentaire sur le plan utilisateur, qui transporte le trafic utilisateur du réseau, entre l'appareil et le RAN. Cela garantit que les messages entre un appareil et l'application sur le plan utilisateur ne peuvent pas être interceptés et modifiés par voie hertzienne.

Authentification et autorisation

La 5G dispose d'un protocole d'authentification appelé 5G Authentication and Key Agreement pour vérifier l'identité des utilisateurs, des appareils et des éléments du réseau à l'aide d'un cryptage aléatoire asymétrique. Sa Fonction de Gestion des Accès et de la Mobilité envoie une demande d'authentification à la Fonction Serveur d'Authentification, qui transmet les demandes d'authentification à la Gestion Unifiée des Données, qui décide alors de la méthode d'authentification appropriée en fonction du profil de l'abonné. Il prend en charge les clés, certificats et jetons pré-partagés, alors que la 4G nécessite une carte SIM physique, ce qui n'est pas pratique pour les appareils IoT simples qui reposent sur une carte SIM intégrée.

Sécurité en itinérance

Toutes les communications entre les nœuds du réseau central utilisent le même ensemble de protocoles protégés par les mêmes contrôles de sécurité, réduisant ainsi le nombre de processus de sécurité, tandis que le Security Edge Protection Proxy (SEPP) met en œuvre une protection de sécurité de bout en bout pour le trafic réseau source et de destination. SEPP remplace le système de signalisation 7 et Diameter utilisé dans les réseaux 3G et 4G.

Fiabilité

Découpage du réseau, similaire à la segmentation de réseau traditionnelle, permet à différents segments de disposer de contrôles de sécurité personnalisés pour des cas d'utilisation spécifiques. De plus, en cas d'incident, le trafic peut être rapidement bloqué ou mis en quarantaine s'il se trouve sur une tranche de réseau distincte.

Avantages de la sécurité 5G

La 5G apporte des améliorations indispensables à la sécurité du réseau 4G avec des contrôles d’authentification et d’intégrité plus fréquents. Le fait que les données puissent être transférées à grande vitesse avec un cryptage fort complété par une authentification signifie qu’une automatisation intelligente, une meilleure surveillance des infrastructures critiques et des villes intelligentes sont des possibilités réalistes.

La norme 5G a bénéficié des apports et de l’expertise du monde entier et place donc la sécurité au cœur de ses préoccupations. Grâce à des contrôles de sécurité intégrés dès la phase de conception, les réseaux 5G devraient être plus résistants aux attaques, aujourd’hui et à l’avenir.

Les défis de la sécurité de la 5G

Ces avantages ont un prix, car le déploiement de la 5G coûte cher. Par exemple, davantage d’émetteurs sont nécessaires pour couvrir la même zone qu’un réseau 4G, et les meilleures pratiques de sécurité augmentent le coût. La 5G nécessite une application stricte de la part du gouvernement et des régulateurs de conformité, tels que la Federal Communications Commission, pour réprimer ceux qui omettent les fonctionnalités de sécurité obligatoires afin de réduire les coûts, une pratique qui a affaibli la sécurité de nombreux réseaux de génération précédente.

Le déploiement de la 5G dépend d’une chaîne d’approvisionnement mondiale, ce qui ouvre de nombreuses opportunités aux pirates informatiques pour compromettre le matériel, les logiciels ou les services. En fait, il faudra plusieurs années avant que nous disposions de réseaux 5G sans technologies existantes. D’ici là, la 5G doit rester interopérable avec la 3G et la 4G. Cela signifie que les attaques par rétrogradation constituent une menace dans laquelle les pirates manipulent une connexion pour utiliser un service 3G ou 4G moins sécurisé.

Il existe une pénurie de praticiens de la sécurité possédant une connaissance approfondie de la sécurité 5G. Les fournisseurs doivent évidemment mettre en œuvre correctement les contrôles de sécurité requis par les normes en vigueur, mais le risque le plus important est que les opérateurs de réseaux mobiles, qui, en pratique, sont ceux qui déploient la 5G, puissent introduire des risques et des vulnérabilités nouveaux ou imprévus dans le système s'ils ne le font pas. 't configurer leurs systèmes correctement.

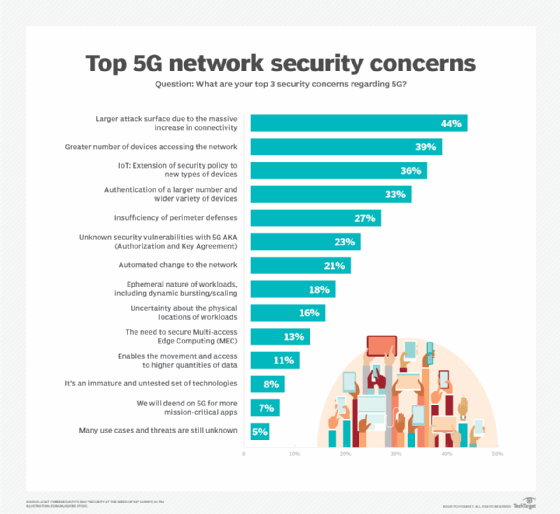

L'infrastructure 5G est bien plus complexe que celle de la 4G, avec des millions d'appareils connectés supplémentaires, davantage de points d'acheminement du trafic et une gamme plus large de points d'entrée, augmentant considérablement la surface d'attaque. La surveillance et la maintenance doivent être améliorées pour permettre une détection des menaces en temps réel ; sinon, un appareil malveillant pourrait potentiellement compromettre des milliers d’appareils interconnectés à proximité.

La 5G soutient la création de services et d’industries connectés avec des cas d’utilisation innovants qui pourraient attirer une nouvelle vague de cybercriminels et de vecteurs de menaces qui mettront à l’épreuve la résilience des réseaux 5G et la solidité des contrôles assurant la sécurité des communications 5G. Bon nombre de ces risques et menaces de sécurité ne sont pas encore entièrement compris. En conséquence, le Projet de partenariat de 3ème génération et les autres organisations impliquées dans l'établissement des normes de sécurité pour les technologies mobiles doivent garantir que les exigences mises à jour sont mises en œuvre en fonction de l'évolution du paysage des menaces et des futures évaluations des risques.

Diligence raisonnable pour la sécurité 5G

La 5G commence à changer le paysage du monde connecté dans lequel nous vivons, et elle est au cœur d'innombrables processus et activités critiques. C'est pourquoi la sécurité de la 5G a fait l'objet d'un tel débat au niveau gouvernemental et industriel.à travers le monde. Une fois entièrement déployée, la 5G offre un grand pas en avant en matière de sécurité par rapport aux services 4G comparables, à condition qu'elle soit déployée avec une surveillance de bout en bout de l'architecture du système, des services et des appareils conformément aux meilleures pratiques et aux normes pertinentes.

La diligence raisonnable est essentielle pour toute organisation cherchant à exploiter la puissance de la 5G. Examinez les pratiques de sécurité des opérateurs et des fournisseurs pour acquérir une compréhension approfondie des équipements qu'ils utilisent et de la manière dont ils sont déployés afin que les équipes de sécurité internes sachent comment les appareils se connectent et comment les données sensibles sont envoyées, reçues et stockées lorsqu'elles traversent le réseau 5G.

De plus, la sécurité 5G ne couvre que le réseau, et non les appareils que les entreprises y connectent. Ainsi, la sélection et l’achat minutieux d’appareils compatibles 5G restent importants pour éviter le risque d’appareils IoT bas de gamme avec peu de sécurité intégrée.

Michael Cobb, CISSP-ISSAP, est un auteur renommé en matière de sécurité avec plus de 20 ans d'expérience dans le secteur informatique.

->Google Actualités