Découvertes par des chercheurs universitaires de Singapour, des vulnérabilités ont été découvertes dans les modems 5G produits par Qualcomm et MediaTek, laissant 714 téléphones 5G ouverts à ce que l'on appelle une « attaque 5Ghoul ». Il existe 14 vulnérabilités dans les systèmes concernés et bien que 10 d'entre elles aient été divulguées publiquement, quatre restent confidentielles pour des raisons de sécurité. Les attaques peuvent entraîner le gel du service mobile 5G ou sa suppression temporaire sur un smartphone. Les téléphones attaqués pourraient également trouver un signal 5G rétrogradé en 4G.

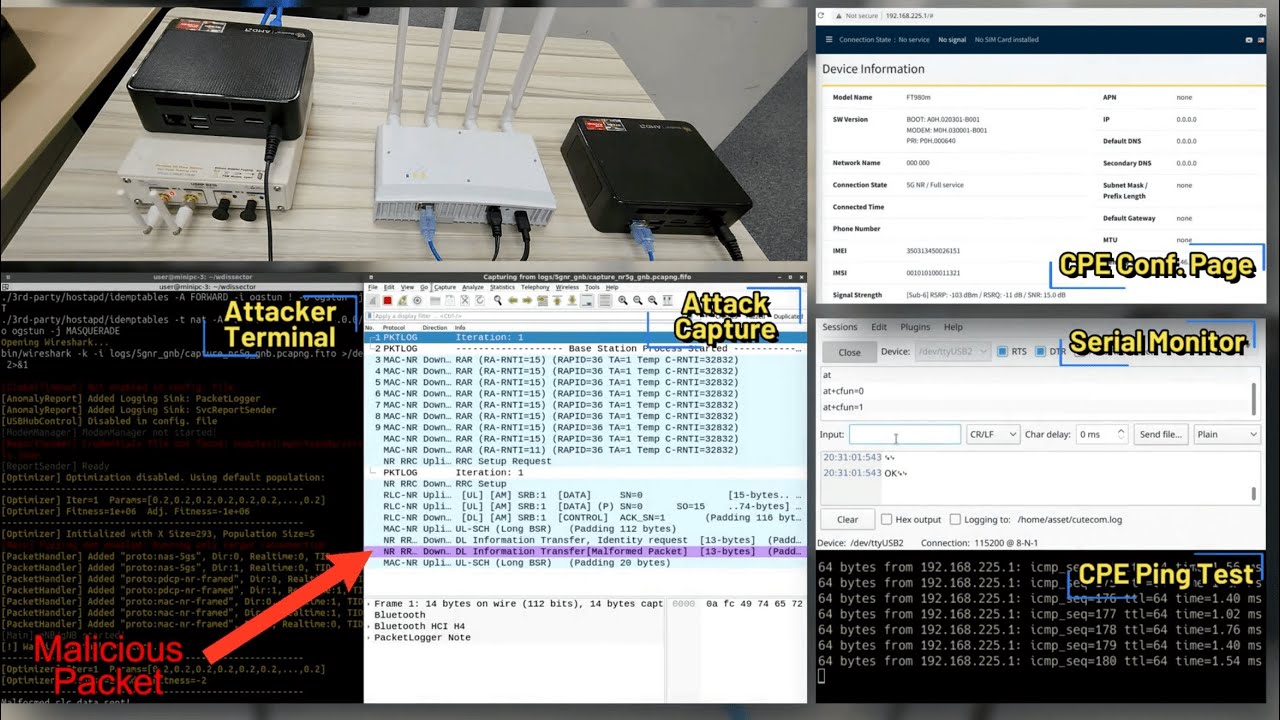

L'attaque 5Ghoul nécessite qu'un téléphone soit connecté à une station de base 5G rougue

Les chercheurs ont également découvert 714 smartphones 5G sur le marché aujourd'hui qui étaient/sont affectés par ces vulnérabilités, bien que ce nombre pourrait être plus élevé car « le code du micrologiciel est souvent partagé entre différentes versions de modem ». Le rapport note que les vulnérabilités sont faciles à exploiter par voie hertzienne par les attaquants s'ils disposent simplement d'une configuration qui prétend être une station de base 5G légitime. L'attaquant n'a pas besoin de connaître les informations de la carte SIM de l'utilisateur pour exploiter les failles des modems 5G concernés.

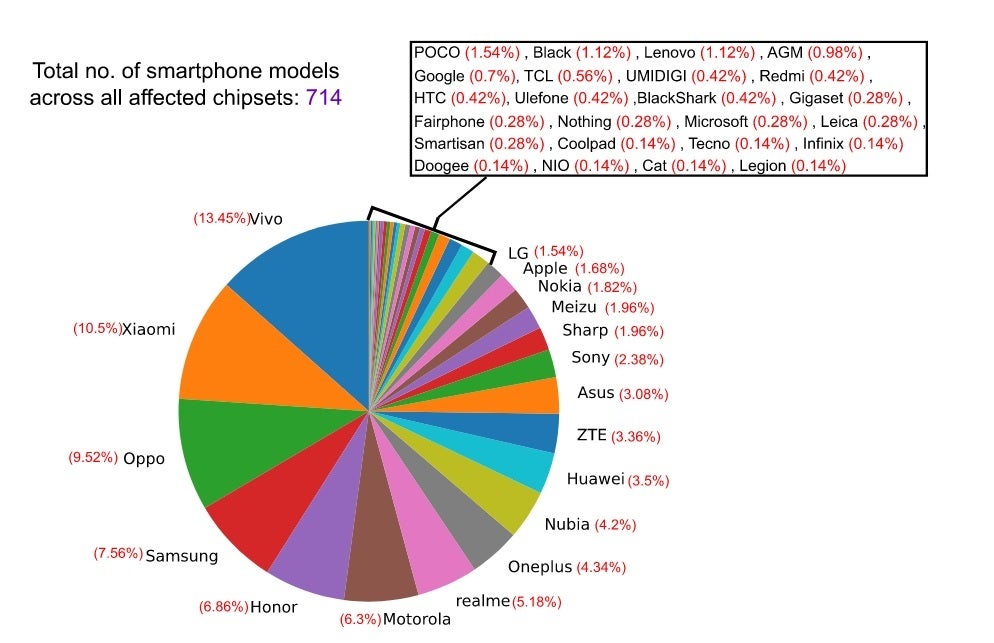

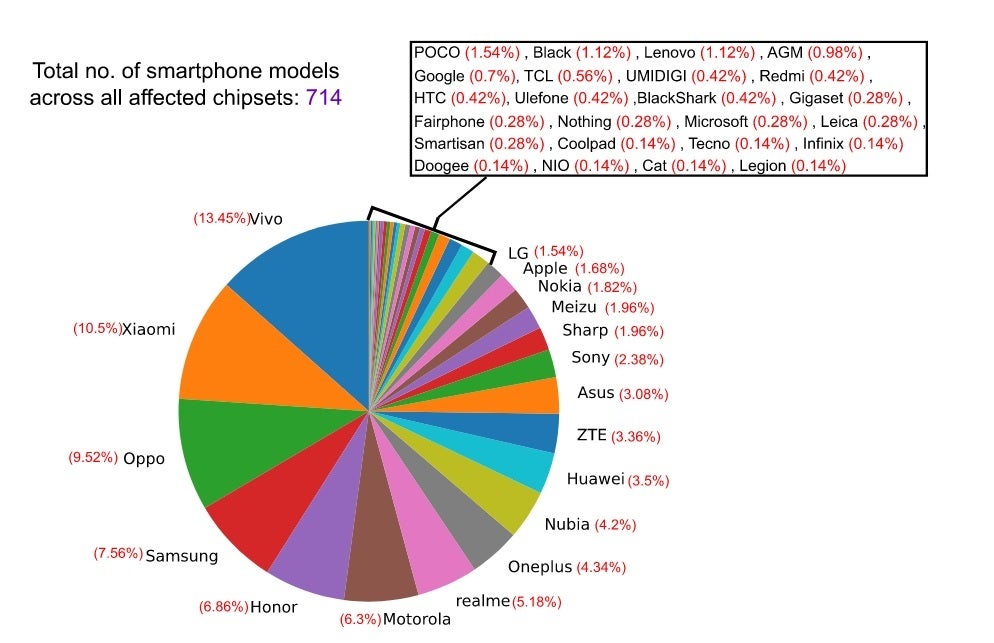

Voici une liste de smartphones qui étaient/sont susceptibles d'être attaqués par 5Ghoul

Un grand nombre de fabricants de téléphones possèdent des appareils susceptibles d’être attaqués par la 5G.

La liste des smartphones concernés est longue. Si votre téléphone figure dans la liste, assurez-vous d'avoir installé toutes les mises à jour disponibles sur votre téléphone. La liste comprend :

->Google Actualités