[ad_1]

Entre 2019 et décembre 2022, une vulnérabilité iMessage extrêmement avancée existait et a finalement été nommée « Opération Triangulation » par la sécurité. chercheurs chez Kasperksy qui l'a découvert. Ils ont désormais partagé tout ce qu'ils savaient sur la « chaîne d'attaque la plus sophistiquée » qu'ils aient « jamais vue ».

Aujourd'hui, lors du Chaos Communication Congress, les chercheurs en sécurité de Kaspersky Boris Larine, Léonid Bezvershenkoet Gueorgui Kucherine a fait une présentation sur l'opération Triangulation. C’était la première fois que les trois « divulguaient publiquement les détails de tous les exploits et vulnérabilités utilisés » dans l’attaque avancée iMessage.

Les chercheurs ont également partagé l'ensemble de leurs travaux sur le Blog Kaspersky SecureList aujourd'hui.

Le Exploit iMessage en 0 clic de Pegasus a été qualifié de « l’un des exploits les plus techniquement sophistiqués ». Et l’Opération Triangulation semble être à un niveau tout aussi effrayant – Larin, Bezvershenko et Kucherin ont déclaré : « c’est certainement la chaîne d’attaque la plus sophistiquée que nous ayons jamais vue ».

Chaîne d'attaque de 0 jour pour exploiter iMessage en 0 clic

Cette vulnérabilité existait jusqu’à la sortie d’iOS 16.2 en décembre 2022.

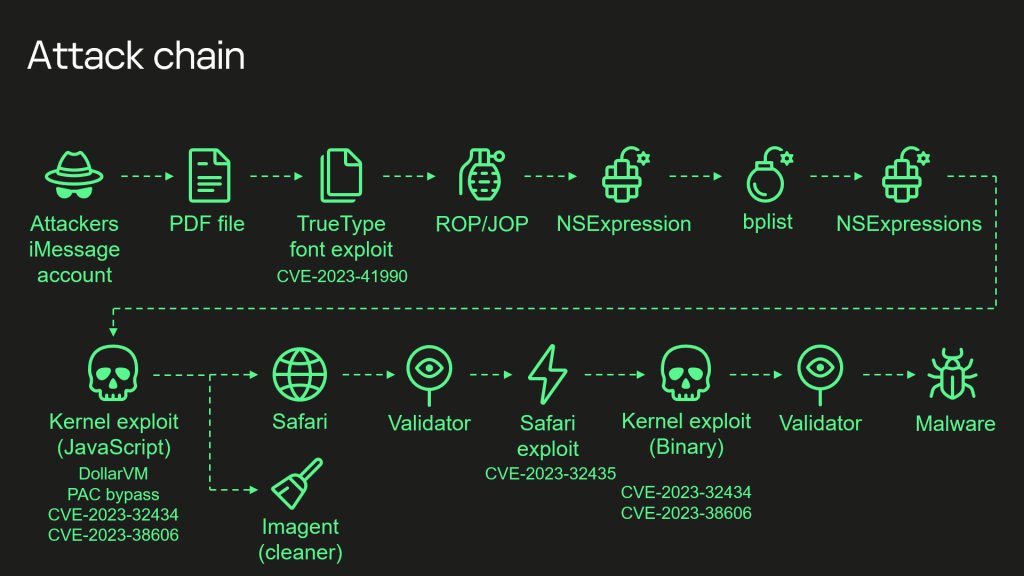

Voici la chaîne d'attaque complexe complète, y compris les quatre jours 0 utilisés pour obtenir les privilèges root de l'appareil d'une victime :

- Les attaquants envoient une pièce jointe iMessage malveillante, que l'application traite sans montrer aucun signe à l'utilisateur.

- Cette pièce jointe exploite la vulnérabilité d'exécution de code à distance CVE-2023-41990 dans l'instruction de police ADJUST TrueType, non documentée et réservée à Apple. Cette instruction existait depuis le début des années 90 avant qu'un patch ne la supprime.

- Il utilise une programmation orientée retour/saut et plusieurs étapes écrites dans le langage de requête NSExpression/NSPredicate, corrigeant l'environnement de la bibliothèque JavaScriptCore pour exécuter un exploit d'élévation de privilèges écrit en JavaScript.

- Cet exploit JavaScript est masqué pour le rendre complètement illisible et minimiser sa taille. Néanmoins, il contient environ 11 000 lignes de code, principalement dédiées à l'analyse et à la manipulation de JavaScriptCore et de la mémoire du noyau.

- Il exploite la fonctionnalité de débogage de JavaScriptCore, DollarVM ($vm), pour pouvoir manipuler la mémoire de JavaScriptCore à partir du script et exécuter des fonctions API natives.

- Il a été conçu pour prendre en charge les anciens et les nouveaux iPhones et comprenait un contournement du code d'authentification du pointeur (PAC) pour l'exploitation des modèles récents.

- Il utilise la vulnérabilité de débordement d'entier CVE-2023-32434 dans les appels système de mappage de mémoire de XNU (mach_make_memory_entry et vm_map) pour obtenir un accès en lecture/écriture à l'intégralité de la mémoire physique de l'appareil au niveau de l'utilisateur.

- Il utilise des registres d'E/S mappés en mémoire matérielle (MMIO) pour contourner la couche de protection de page (PPL). Cela a été atténué car CVE-2023-38606.

- Après avoir exploité toutes les vulnérabilités, l'exploit JavaScript peut faire ce qu'il veut sur l'appareil, y compris exécuter des logiciels espions, mais les attaquants ont choisi de : (a) lancer le processus IMAgent et injecter une charge utile qui efface les artefacts d'exploitation de l'appareil ; (b) exécuter un processus Safari en mode invisible et le transférer vers une page Web avec l'étape suivante.

- La page Web contient un script qui vérifie la victime et, si les vérifications réussissent, reçoit l'étape suivante : l'exploit Safari.

- L'exploit Safari utilise CVE-2023-32435 pour exécuter un shellcode.

- Le shellcode exécute un autre exploit du noyau sous la forme d'un fichier objet Mach. Il utilise les mêmes vulnérabilités : CVE-2023-32434 et CVE-2023-38606. Il est également énorme en termes de taille et de fonctionnalités, mais complètement différent de l'exploit du noyau écrit en JavaScript. Certaines parties liées à l’exploitation des vulnérabilités mentionnées ci-dessus sont tout ce que les deux partagent. Pourtant, la majeure partie de son code est également dédiée à l’analyse et à la manipulation de la mémoire du noyau. Il contient divers utilitaires de post-exploitation, qui sont pour la plupart inutilisés.

- L'exploit obtient les privilèges root et procède à l'exécution d'autres étapes, qui chargent des logiciels espions. Nous avons couvert ces étapes dans notre précédent des postes.

Les chercheurs soulignent qu'ils ont presque procédé à une ingénierie inverse de « tous les aspects de cette chaîne d'attaque » et publieront davantage d'articles en 2024 approfondissant chaque vulnérabilité et la manière dont elle a été utilisée.

Mais il est intéressant de noter que Larin, Bezvershenko et Kucherin notent qu'il reste un mystère en ce qui concerne CVE-2023-38606 ils aimeraient de l'aide.

Plus précisément, il n’est pas clair comment les attaquants auraient eu connaissance de la fonctionnalité matérielle cachée :

Nous publions les détails techniques afin que d'autres chercheurs en sécurité iOS puissent confirmer nos conclusions et proposer des explications possibles sur la façon dont les attaquants ont découvert cette fonctionnalité matérielle.

En conclusion, Larin, Bezvershenko et Kucherin affirment que les systèmes « qui reposent sur la « sécurité par l’obscurité » ne pourront jamais être véritablement sécurisés ».

Si vous souhaitez contribuer au projet, vous pouvez retrouver les détails techniques sur le message de Kaspersky.

FTC : Nous utilisons des liens d’affiliation automatique générateurs de revenus. Plus.

[ad_2] ->Google Actualités