Les fraudeurs utilisent une page GitHub trompeuse pour distribuer Legion Stealer aux fans de jeux PUBG voyous. Sous couvert de triche, les utilisateurs téléchargent des logiciels malveillants.

Un voleur de légion attaque les joueurs PUBG

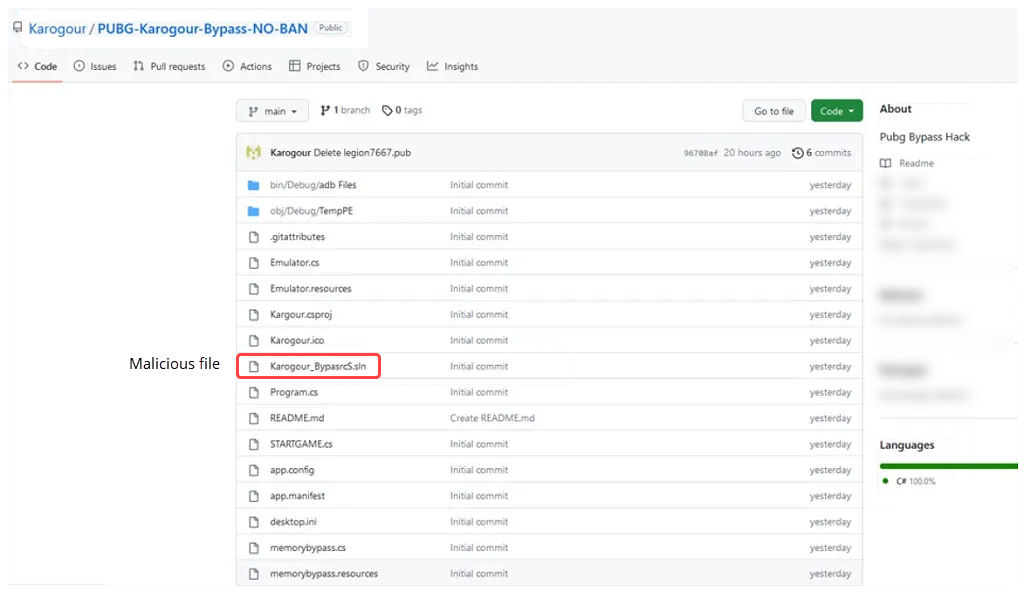

Cyble Research and Intelligence Labs (CRIL) a récemment découvert une page GitHub frauduleuse prétendant être un projet de piratage de contournement de PUBG. Cependant, au lieu de fournir des hacks de jeu, il distribue un fichier malveillant. Bien que GitHub soit une plateforme d’hébergement de code légitime, les acteurs de la menace (TA) l’utilisent également à mauvais escient pour distribuer des logiciels malveillants via des référentiels. Ils développent des référentiels qui semblent contenir du code authentique ou approprié, mais ils contiennent des logiciels malveillants cachés. Lorsque les utilisateurs téléchargent le projet et exécutent le fichier de solution (.sln), il installe sans le savoir un voleur d'informations nommé « Legion Stealer » sur leurs systèmes en tant que charge utile.

Personne n'aime un tricheur

Pour comprendre le problème, vous devez en comprendre la cause. Le problème est assez simple dans ce scénario : certains joueurs souhaitent obtenir un avantage injuste sur leurs adversaires. Plus précisément, un hack de contournement de PUBG est une forme d'exploit ou de triche utilisée par les joueurs pour obtenir un avantage injuste. Ces hacks contournent les systèmes anti-triche du jeu, permettant aux joueurs d'utiliser des astuces telles que des aimbots, des wallhacks, des speed hacks et d'autres avantages de jeu injustes. L'utilisation de ces hacks permet à un joueur de dominer les autres, car il peut prévoir et surpasser n'importe qui. Il est cependant essentiel de noter que l'utilisation de hacks de contournement viole les conditions du jeu de service et peut entraîner des sanctions, y compris des interdictions temporaires ou permanentes.

Au fait, cette tactique a été introduite précédemment. Aux débuts des jeux en ligne, lorsque les systèmes anti-triche commençaient à apparaître, il était de bon ton de punir les tricheurs par des Winlocks. Ainsi, le tricheur a reçu le fichier, masqué comme un autre tricheur ou hack. Mais une fois qu'un tel fichier était lancé, Winlock bloquait l'ordinateur. Mais de nos jours, les tactiques sont différentes et les pirates préfèrent voler des informations personnelles plutôt que de demander une rançon unique.

Est-il sécuritaire d’utiliser des astuces après tout ?

Comme nous l'avons dit plus tôt, l'utilisateur reçoit le malware Legion Stealer au lieu des astuces du jeu. Après avoir été exécuté, Legion Stealer exécute plusieurs commandes. Ces commandes impliquent de modifier les paramètres de Windows Defender, de collecter des données du registre et d'obtenir des détails sur le système. Ces actions visent pour éviter la détection, empêcher tout accès non autorisé et tirer parti de toute faiblesse du système concerné. Après avoir exécuté les techniques d'évasion de la défense, le voleur rassemble les informations système suivantes :

- Nom de l'ordinateur

- Nom du système d'exploitation

- Taille de la RAM

- UUID

- Détails du processeur/GPU

- Clé de produit

- Région

- Pays

- Fuseau horaire

- Connectivité des données cellulaires

- Utilisation du proxy/VPN

- DNS inversé

Il vérifie ensuite les navigateurs Web :

- Courageux

- Chrome

- Chrome

- Dragon Comodo

- Bord

- Confidentialité épique

- Iridium

- Opéra/Opéra GX

- Jet Slim

- Navigateur UR

- Vivaldi

- Yandex

Ainsi, il accède à des informations sensibles telles que les mots de passe et les cookies. Stealer s’intéresse également aux portefeuilles de crypto-monnaie. Il analyse le système pour :

- Arsenal

- Portefeuille atomique

- Bitcoin

- Coinomi

- Électrum

- Éthereum

- Exode

- Garde

- Jaxx

- Zcash

Lorsqu'il les a trouvés, il a lu les fichiers dans leurs répertoires respectifs. Bien entendu, ces logiciels malveillants ne pourront pas contourner les autres jeux sur la machine infectée. Il se concentre également sur les fichiers de session Minecraft, extrayant les informations des applications suivantes :

- Badlion

- CheatBreakers

- Impact

- Plume

- Lunaire

- Météore

- Boutique Microsoft

- Novoline

- Palladium

- PolyMC

- Augmenter

- TLauncher

En outre, le programme collecte également des fichiers de session à partir d'applications de messagerie telles que Discord et Telegram, des cookies Roblox, des images de webcam et des captures d'écran du système de la victime.

Les joueurs sont souvent tentés d’utiliser des astuces ou des hacks pour obtenir un avantage injuste dans le jeu. Ainsi, certains individus malveillants exploitent ce désir en déguiser leurs logiciels malveillants en astuces de jeu ou en hacks. Cependant, il faut en connaître un.