Dans une nouvelle révélation surprenante, le gouvernement chinois a affirmé avoir piraté Apple AirDrop et peut désormais identifier les numéros de téléphone et les adresses e-mail des expéditeurs et des destinataires. AirDrop est l'outil de partage de fichiers propriétaire d'Apple qui permet aux utilisateurs iOS et macOS de partager des fichiers avec d'autres utilisateurs Apple. L'outil de partage de fichiers est crypté de bout en bout et affiche uniquement le nom de l'appareil (qui peut être personnalisé). La nouvelle méthode pour contourner le cryptage est en violation directe des politiques d'Apple.

Comme rapporté par Bloombergle Bureau judiciaire chinois a partagé une publication en ligne détaillant que l'Institut de Pékin a mis au point une technique pour extraire les enregistrements des transferts AirDrop et suivre les détails des expéditeurs et des destinataires. La raison pour laquelle la Chine s'en est prise à AirDrop est que de nombreuses personnes en Chine utilisent AirDrop pour partager des vidéos et des photos inappropriées dans le métro de Pékin et dans d'autres lieux publics.

Dans une récente mise à jour iOS 17, Apple a déployé une fonctionnalité grâce à laquelle AirDrop peut être utilisé pour partager des fichiers sans connexion Internet. Cela rend impossible le suivi du contenu AirDrop à l’aide des méthodes de surveillance contemporaines.

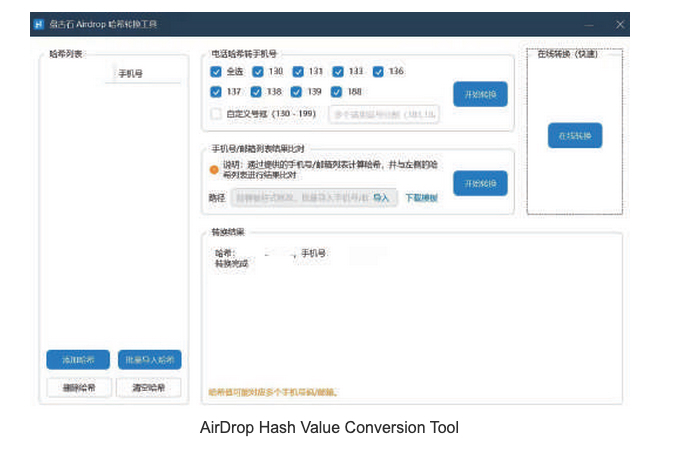

Dans la publication en ligne, le Chinese Judia Bureau a déclaré que des experts techniques médico-légaux de l'Institut d'identification médico-légale Wangshendongjian de Pékin ont analysé les journaux de l'appareil iPhone et ont découvert que le nom de l'appareil, l'adresse e-mail et le numéro de téléphone portable de l'expéditeur étaient enregistrés sous forme de valeurs de hachage. En fait, certaines valeurs hachées étaient masquées.

Pour déchiffrer le cryptage AirDrop, les experts ont créé une « table arc-en-ciel ». Cette Rainbow Table se compose de numéros de téléphone mobile et de comptes de messagerie qui peuvent convertir les valeurs hachées en texte original.

Pour les non-initiés, l’attaque Rainbow Table est une technique de piratage de mots de passe qui utilise une grande base de données de valeurs de hachage de mots de passe couramment utilisés. Les mots de passe hachés des journaux iPhone ont été comparés à un tableau précalculé de mots de passe hachés. Cela peut aider à décrypter facilement les mots de passe.

Grâce à cette technique, la police a identifié plusieurs utilisateurs suspects qui utilisaient AirDrop pour partager des vidéos et des photos inappropriées. La police de Pékin n'a pas confirmé si des arrestations ont eu lieu jusqu'à présent dans l'affaire AirDrop.

Après avoir reçu plusieurs plaintes concernant l'utilisation abusive d'AirDrop en Chine, Apple a ajouté une option permettant de restreindre la fonctionnalité AirDrop par défaut aux contacts et a ajouté une option « Tout le monde pendant 10 minutes ».

Apple n'a publié aucune déclaration jusqu'à présent et n'a pas encore reconnu la « percée technologique » de la Chine.