Si vous pensiez que la seule forme de terrorisme est celle que l’on voit quotidiennement sur nos téléviseurs où l’on voit du sang, vous vous trompez. Il y a bien plus dans le terrorisme utilisé par des groupes militants et terroristes ainsi que par des gens qui se livrent à des activités de destruction et d’obstruction. Également connu sous le nom de terreur numérique, le terrorisme sur Internet comprend des méthodes qui peuvent entraîner de graves pertes de données, des pannes de réseaux et de sites Web et, dans de rares cas, des systèmes de chauffage au point où ils explosent comme si une bombe avait explosé.

Qu’est-ce que le terrorisme sur Internet

D’une manière générale, le terme Internet Terrorism ou Cyber Terrorism se rapporte à toute activité effectuée en utilisant Internet dans l’intention de détruire quelque chose de précieux ou de désactiver tout service pendant une période de temps limitée ou indéfinie.

Il y a deux visages à cela. L’un est activement utilisé par les pirates Internet et les utilisateurs malveillants d’Internet. L’autre n’est pas très visible mais est utilisé par des éléments terroristes réguliers. Nous ne pouvons pas dire lequel est le plus dangereux, mais dans la plupart des cas, ce dernier entraîne souvent des pertes de vies d’une manière ou d’une autre.

Comment les terroristes utilisent Internet pour le terrorisme

Le premier cas connu de terrorisme sur Internet était l’utilisation de la cryptographie pour la transmission de messages par certains groupes terroristes. Leurs symboles linguistiques ressemblent à des œuvres d’art et ils les ont utilisés activement pour la transmission de messages codés en images. C’était choquant quand un de mes amis arabes là-bas dans le nord de l’Inde m’a donné un CD contenant certains des symboles des langues du Moyen-Orient. Il m’a même montré comment mettre des symboles de manière artistique pour donner l’impression qu’un fichier particulier n’est qu’une image numérique.

Je ne sais pas s’ils utilisent encore de telles tactiques car je n’ai jamais entendu parler de telles choses ces dernières années. Mais bien sûr, ils utilisent Internet pour provoquer les gens et susciter le mécontentement. De tels instruments ou ressources existent sur Internet et je ne sais pas pourquoi les autorités ne les suppriment pas. Bien sûr, Internet n’est qu’un des nombreux moyens de semer la terreur ! Si vous êtes intéressé par la façon dont les terroristes utilisent Internet à des fins terroristes, veuillez lire cet article sur Wikipedia (en particulier, consultez la citation n ° 13).

Explosifs Internet – Bombes par e-mail ; bombes logiques ; et bombes ZIP

Laissant le deuxième aspect d’Internet Terror aux autorités, parlons davantage du premier aspect – celui utilisé par des utilisateurs malveillants pour cibler des sites Web, des bases de données d’entreprise, que ce soit sur des serveurs personnels ou sur le cloud, des systèmes de messagerie et parfois un réseau entier. – ou plutôt, l’intranet des différentes organisations.

DDoS (Distributed Denial of Service) est l’une des méthodes les plus courantes qui sont pratiquées en utilisant une ou plusieurs des techniques suivantes. Cette liste n’est pas compréhensible; il ne contient que les éléments que je connais et que j’ai trouvés suffisamment importants pour vous en faire part. En fait, vous connaissez peut-être déjà tout ou partie de ces éléments :

- Bombes par e-mail – Utilisé pour faire tomber les sites Web et les serveurs de messagerie

- Bombes logiques – Utilisé pour déclencher des actions qui peuvent endommager les bases de données ; essuyer les disques durs, etc. – En d’autres termes, cette méthode est principalement utilisée pour détruire complètement ou partiellement les données afin de les rendre irrécupérables

- Bombes Zip – Une bombe zip ou le Zip of Death est un fichier d’archive malveillant conçu pour planter ou rendre inutilisable le système qui le lit. Il est souvent utilisé pour désactiver un logiciel antivirus afin de créer une ouverture pour des virus plus traditionnels. Unique en son genre, la méthode est très intéressante et peut être mise en œuvre à la fois pour les attaques DDoS et pour rendre inutilisables des ordinateurs/serveurs et des réseaux entiers. Selon la conception des bombes Zip, l’ensemble des intranets des organisations peut être détruit, causant des dommages temporaires ou permanents.

Que sont les bombes logiques

Vous vous souvenez peut-être d’une explosion de Pipeline. On dit qu’un Bombe logique déclenché une série d’événements qui ont conduit à une surchauffe qui a abouti à une explosion historique non nucléaire.

Une bombe logique, comme son nom l’indique, est basée sur une condition remplie. Vous devez avoir programmé en utilisant les paramètres IF-THEN-ELSE quand vous étiez enfant. Une bombe logique est la même – sauf que la personne qui utilise le logiciel ne sait pas que quelque chose « d’INATTENDU » se produira si une certaine condition est remplie. Un exemple connu de bombes logiques était la suppression de la base de données des employés lorsqu’un employé était licencié (c’est-à-dire lorsque l’enregistrement contenant ses informations était supprimé). Je ne me souviens pas de l’instance exacte (nom de l’entreprise, de l’employé, etc.), mais je suis sûr que vous pouvez trouver plus d’informations à ce sujet sur Internet.

Que sont les bombes e-mail

Bombes d’e-mails sont plus faciles à fabriquer et, en tant que tels, sont également plus faciles à identifier. Dans la plupart des cas, l’adresse e-mail d’un individu ou d’une organisation se trouve du côté destinataire. L’objectif principal, dans ce cas, est d’envoyer tellement d’e-mails à une adresse que le serveur de messagerie plante. Dans certains cas, si le même serveur est utilisé pour héberger des e-mails et des sites Web/bases de données, les dommages seraient plus que le simple plantage des identifiants de messagerie. C’est probablement la raison pour laquelle le nombre d’e-mails que vous pouvez envoyer à toute personne utilisant l’un des services de messagerie, qu’ils soient publics ou privés, est limité. Vous pouvez utiliser des sociétés de marketing par e-mail, mais elles aussi s’occupent de la distribution de votre liste de diffusion de manière à ce que rien ne soit affecté de manière négative.

Qu’est-ce qu’une bombe ZIP

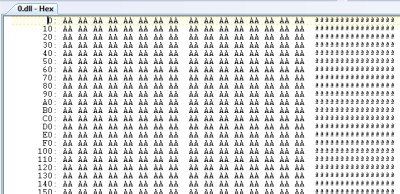

Parmi les bombes Internet les plus insoupçonnées figurent les bombes ZIP. Il s’agit en fait d’un fichier ZIP contenant un très gros fichier chiffré en cinq rotations ou plus. Si vous compressez le fichier réel une fois, puis créez un ZIP du fichier ZIP, il s’agit d’une rotation. Habituellement, cinq rotations suffisent pour compresser un fichier texte contenant une seule lettre – telle que « A » – des milliards et des milliards de fois, à une très petite taille, qui semble totalement innocente. Il est impossible qu’un humain puisse créer un tel fichier texte. Il serait créé à l’aide d’un programme spécial et de tels programmes sont faciles à créer. Par exemple, vous pouvez créer une boucle en langage C et continuer à écrire la lettre « A » jusqu’à ce que le fichier atteigne la taille souhaitée.

Le noyau est souvent un fichier texte car ces fichiers sont plus faciles à compresser à 1/K+ fois leur taille d’origine. Par exemple, la compression de certains 4,5 pétaoctets (chaque lettre étant un octet) peut conduire à un fichier ZIP seulement 42 ko – pour la transmission sur Internet. Cet exemple est connu sous le nom de bombe 42.zip. Même si vous utilisiez (notez le passé et voyez le paragraphe suivant) un bon anti-malware, il s’engagerait dans une boucle infinie pour analyser le contenu d’une telle bombe ZIP. Et si vous décidez de les extraire tels quels (en renonçant à la numérisation), où votre disque dur obtiendrait-il l’espace nécessaire pour stocker le contenu du fichier multi-compressé ? Cela entraîne une panne du disque dur et, éventuellement, une panne du système ou du serveur.

Ce n’est pas que nos sociétés anti-malware les plus aimées ne soient pas au courant de ces bombes – en fait des fichiers numériques – avec le potentiel de faire tomber et de détruire tous les actifs numériques (et parfois physiques) de toute personne ou entreprise – privée ou fédérale. En apprenant l’existence des bombes ZIP, j’ai eu une sorte de frayeur dans mon esprit, il est rassurant de savoir que la plupart des logiciels anti-malware réputés sont capables d’identifier de telles bombes et de les arrêter avant qu’elles « n’explosent » !

Une méthode que j’ai trouvée que ces anti-malware utilisent pour identifier et arrêter Internet Explosives est la suivante :

Seules quelques couches de récursivité sont effectuées sur les archives pour aider à prévenir les attaques qui entraîneraient un dépassement de mémoire tampon, une condition de mémoire insuffisante ou dépasseraient une durée d’exécution de programme acceptable.

Alors que ce qui précède s’appliquerait principalement aux bombes ZIP, pour les bombes e-mail, les filtres anti-spam sont aujourd’hui plus que suffisants. Néanmoins, vous devez prendre des précautions comme d’habitude – ne pas donner votre identifiant de messagerie dans les lieux publics. Si vous recevez un message vous demandant de confirmer si vous vous êtes abonné à un service ou à une liste de diffusion, et que vous ne vous souvenez pas de vous être abonné, refusez-le. Et si vous utilisez vos propres serveurs pour le courrier électronique, gardez-les séparés et bien équipés avec les derniers filtres anti-spam !

Parmi les trois types d’explosifs Internet ou de bombes numériques expliqués ici, les bombes logiques sont les plus difficiles avec le potentiel de… vous savez ce qui est arrivé au Transsibérien Pipeline !

Lectures complémentaires : Article sur le terrorisme sur Internet de etsu.edu. Crédits image : Organisation de la police européenne, World News Network, IBM Global Security, NY.

![[2023] 6 façons de copier / coller du texte brut sans formatage](https://media.techtribune.net/uploads/2021/03/5-Ways-to-Copy-Paste-Plain-Text-Without-Formatting-on-Your-Computer-shutterstock-website-238x178.jpg)