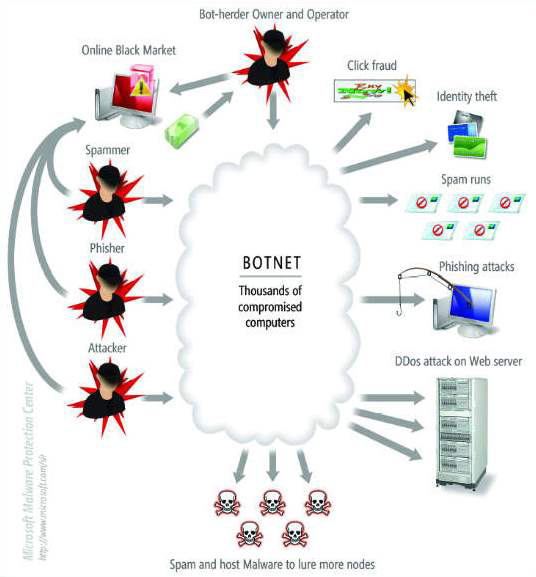

Réseaux de zombies sont des réseaux d’ordinateurs compromis, contrôlés par des attaquants distants afin d’effectuer des tâches illicites telles que l’envoi de spam ou l’attaque d’autres ordinateurs. Le mot Bot vient du mot Robot et fait référence à tout programme logiciel qui exécute des tâches prédéfinies automatisées. Ils peuvent effectuer des tâches utiles ainsi que des tâches malveillantes. Les webmasters connaissent peut-être le bot Google ou le bot Bing qui recherche et analyse du nouveau contenu sur Internet.

Qu’est-ce qu’un botnet

Les robots peuvent également être utilisés pour agir comme des logiciels malveillants et effectuer des tâches malveillantes. Il peut ensuite être utilisé pour assembler un réseau d’ordinateurs, puis les compromettre. Ceux-ci sont appelés Computer Botnets et peuvent être contrôlés à distance par des pirates ou des Bot Herders.

Chaque ordinateur du Botnet est appelé un nœud et il peut s’agir de n’importe quel ordinateur, n’importe où dans le monde – même le vôtre, si un attaquant a réussi à installer subrepticement un logiciel malveillant sur votre ordinateur, en exploitant les vulnérabilités de votre système d’exploitation ou des logiciels installés, ou en vous inciter à l’installer. Ces nœuds sont ensuite utilisés pour propager davantage le logiciel malveillant, envoyer des spams ou même attaquer d’autres ordinateurs. Ces botnets sont contrôlés en masse via des protocoles tels que IRC. Certains d’entre vous voudront peut-être en savoir plus sur les botnets.

Microsoft Malware Protection Center définit le botnet comme un réseau d’ordinateurs qui peuvent être illégalement et secrètement contrôlés à volonté par un attaquant et commandés pour prendre une variété d’actions. Selon cette définition, un téléchargeur de chevaux de Troie conçu uniquement pour télécharger des fichiers arbitraires et ne pouvant pas être contrôlé par l’attaquant ne serait pas considéré comme un bot.

Les botnets devraient préoccuper les gouvernements et les entreprises en raison de leur capacité à exploiter un grand nombre d’ordinateurs individuels pour diriger une attaque contre l’infrastructure des technologies de l’information.

Microsoft adopte une approche agressive pour lutter contre les botnets en collaborant avec les gouvernements et d’autres pour les éliminer. Microsoft fournit également aux entreprises, aux gouvernements et aux consommateurs des outils et des conseils de sécurité. Pour atteindre cet objectif, Microsoft a publié un document intitulé Botnets : Guidance for Governments, qui peut être téléchargé sur Microsoft.

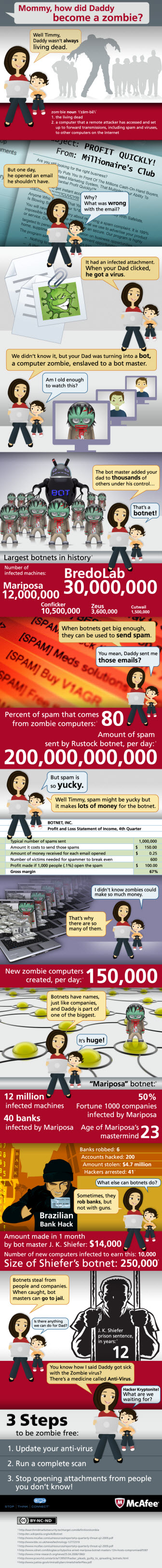

Infographie

McAfee a créé une belle infographie facile à comprendre expliquant ce que sont les botnets. Avec la croissance rapide des infections par les logiciels malveillants et les bots, il devient important pour tous de comprendre ce que sont les botnets et ce que sont les zombies.

Cette infographie illustre parfaitement le cycle de vie et l’économie du botnet… ni trop technique, ni trop simple. Cliquez dessus pour voir l’image plus grande.

Vous craignez que votre ordinateur fasse partie d’un Botnet ? Jetez un oeil à ces Outils de suppression de botnet. Cette Visualiseur global de botnet vous tient au courant de l’activité du bot. Ces Botnet Trackers vous aideront à suivre l’activité du Bot dans le monde.

Une attaque de botnet est-elle illégale ?

Si vous ou quelqu’un d’autre exploitez une attaque de botnet, c’est illégal et surtout punissable par la loi. Bien que chaque attaque Botnet ait un objectif différent, de nombreuses données sont volées et beaucoup de temps et de travail sont entravés. Imaginez un hôpital incapable d’enregistrer les patients entrants parce que le système a été mis hors service par une attaque de botnet.

Un VPN peut-il vous protéger des DDoS ?

Non, ce n’est pas possible, mais il peut masquer votre PC principal pour vous aider à protéger les données sur le PC. Cependant, le VPN doit inclure des mesures de sécurité pour s’assurer que vos données ne sont pas compromises.

![[2023] 6 façons de copier / coller du texte brut sans formatage](https://media.techtribune.net/uploads/2021/03/5-Ways-to-Copy-Paste-Plain-Text-Without-Formatting-on-Your-Computer-shutterstock-website-238x178.jpg)