Avez-vous déjà ressenti une lenteur inhabituelle de la vitesse de votre réseau ou une indisponibilité inattendue d’un certain site Web ? Il y a des chances qu’il y ait un Attaque par déni de service en cours. Vous connaissez peut-être le terme – Déni de service mais en réalité, il peut être difficile de faire la distinction entre une véritable attaque et une activité normale du réseau. Déni de service (ou DoS) attaque qui, comme son nom l’indique, est directement liée au refus d’un service, notamment Internet.

Une attaque DoS est une sorte d’attaque qui ronge les ressources d’un utilisateur et met le réseau à genoux, empêchant ainsi les utilisateurs légitimes d’accéder à n’importe quel site Web. L’attaque DoS a été et reste l’une des attaques les plus sophistiquées contre lesquelles on ne dispose pas d’une politique de prévention potentielle. Dans cet article, nous allons faire la lumière sur ce qu’est une attaque DoS et comment mieux l’empêcher et que faire si vous savez que vous êtes attaqué.

Qu’est-ce que le DoS ou l’attaque par déni de service

Dans une attaque DoS, un attaquant avec une intention malveillante empêche les utilisateurs d’accéder à un service. Pour ce faire, il cible soit votre ordinateur et sa connexion réseau, soit les ordinateurs et le réseau du site Web que vous essayez d’utiliser. Il peut ainsi vous empêcher d’accéder à votre messagerie ou à vos comptes en ligne.

Imaginez une situation où vous essayez de vous connecter à votre compte Internet Banking pour effectuer des transactions en ligne. Cependant, aussi étrange que cela puisse paraître, l’accès au site Web de la banque vous est refusé, malgré une connexion Internet rapide. Maintenant, il pourrait y avoir deux possibilités : soit votre fournisseur d’accès Internet est en panne, soit vous êtes victime d’une attaque DoS !

Lors d’une attaque DoS, l’attaquant envoie un flot de requêtes superflues au serveur principal du site Web en question, ce qui le surcharge essentiellement et bloque toute autre requête avant que la capacité ne soit conservée. Cela entraîne un refus des demandes légitimes entrantes pour ce site Web et, par conséquent, tu es la victime.

Cependant, les moyens d’attaque peuvent différer en fonction des motifs de l’attaquant, mais c’est le moyen le plus courant de lancer une attaque DoS. D’autres moyens d’attaque peuvent impliquer d’empêcher une personne particulière d’accéder à un certain site Web, d’obstruer la connexion entre deux machines côté serveur, donc de perturber le service, etc.

Certains attaquants agissent également sur un autre type d’attaque DoS – Bombardement par e-mail dans lequel de nombreux spams sont générés et inondés dans la boîte de réception afin que toute autre demande adressée au serveur de messagerie soit exclue. Cela peut se produire largement, même sur le compte de messagerie fourni par vos employeurs, sans parler des services de messagerie publics tels que Yahoo, Outlook, etc.. Vous pouvez même être privé de recevoir d’autres e-mails légitimes car votre quota de stockage alloué sera rempli. Avec une grande variété d’ambitions, la motivation des attaquants peut aller du « juste pour le plaisir » à l’accrochage financier en passant par la vengeance.

Lié: Navigateur bloqué lors de la vérification de votre navigateur avant d’accéder au message.

Types d’attaques DoS

Selon la nature et l’intention de l’attaque, plusieurs types de programmes peuvent être utilisés pour lancer des attaques DoS sur votre réseau. Prenez note des attaques DoS les plus couramment utilisées ci-dessous :

1]Inondation SYN

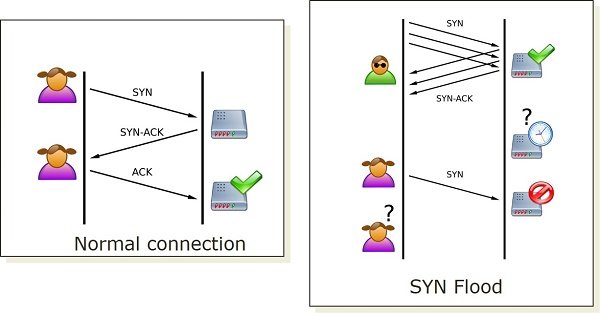

SYN Flood profite indûment de la manière standard d’ouvrir une connexion TCP. Lorsqu’un client veut ouvrir une connexion TCP avec le port ouvert du serveur, il envoie un SYN paquet. Le serveur reçoit les paquets, les traite, puis renvoie un SYN-ACK paquet contenant les informations du client source stockées dans Bloc de contrôle de transmission (TCB) table. Dans des circonstances normales, le client renverrait un paquet ACK accusant réception de la réponse du serveur et ouvrant ainsi une connexion TCP. Cependant, sous un potentiel Attaque par inondation SYN, l’attaquant envoie une armée de demandes de connexion à l’aide d’une adresse IP parodique qui sont traitées comme des demandes légitimes par la machine cible. Par la suite, il s’occupe de traiter chacune d’entre elles et tente d’ouvrir une connexion pour toutes ces requêtes malveillantes.

Dans des circonstances normales, le client renverrait un paquet ACK accusant réception de la réponse du serveur et ouvrant ainsi une connexion TCP. Cependant, en cas d’attaque potentielle par inondation SYN, l’attaquant envoie une armée de demandes de connexion à l’aide d’une adresse IP parodique qui sont traitées comme des demandes légitimes par la machine cible. Par la suite, il s’occupe de traiter chacune d’entre elles et tente d’ouvrir une connexion pour toutes ces requêtes malveillantes. Cela oblige le serveur à attendre un paquet ACK pour chaque demande de connexion qui n’arrive jamais. Ces demandes remplissent rapidement la table TCB du serveur avant qu’il ne puisse expirer une connexion et, par conséquent, toute autre demande de connexion légitime est poussée dans la file d’attente.

Lis: Qu’est-ce que le déni de service avec rançon ?

2]Inondation HTTP

Ceci est le plus souvent utilisé pour attaquer les services Web et les applications. Sans mettre l’accent sur le trafic réseau à haut débit, cette attaque envoie un message complet et apparemment valide Requêtes HTTP POST. Conçu spécifiquement pour épuiser les ressources du serveur cible, l’attaquant envoie un certain nombre de ces requêtes pour s’assurer que les autres requêtes légitimes ne sont pas transmises par le serveur cible pendant qu’il est occupé à traiter les fausses requêtes. Pourtant si simple mais il est très difficile de distinguer ces requêtes HTTP de celles valides tant le contenu du Header semble recevable dans les deux cas.

3]Attaque par déni de service distribué (DDoS)

Le déni de service distribué ou attaque DDoS est comme l’officier décoré de ce gang. Très sophistiqué par des niveaux supérieurs à la normale d’attaque DoS, DDoS génère le trafic sur la machine cible via plus d’un ordinateur. L’attaquant contrôle plusieurs ordinateurs et autres appareils compromis à la fois et distribue la tâche d’inonder le serveur cible de trafic, consommant fortement ses ressources et sa bande passante. L’attaquant peut également utiliser votre ordinateur pour lancer une attaque sur un autre ordinateur s’il y a des problèmes de sécurité persistants.

Maintenant, aussi évident que cela puisse paraître, un Attaque DDoS peut être beaucoup plus efficace et réel par rapport au DoS. Certains sites Web qui peuvent facilement gérer plusieurs connexions peuvent être facilement détruits en envoyant de nombreuses demandes de spam simultanées. Réseaux de zombies sont utilisés pour recruter toutes sortes d’appareils vulnérables dont la sécurité peut être compromise en leur injectant un virus et en les inscrivant pour Armée de zombies que l’attaquant peut contrôler et les utiliser pour une attaque DDoS. Par conséquent, en tant qu’utilisateur d’ordinateur normal, vous devez être conscient des failles de sécurité dans et autour de votre système, sinon vous pourriez finir par faire le sale boulot de quelqu’un sans jamais le savoir.

Prévention des attaques DoS

Les attaques DoS ne peuvent pas être prédéterminées. Vous ne pouvez pas empêcher d’être victime de l’attaque DoS. Il n’y a pas beaucoup de moyens efficaces pour cela. Cependant, vous pouvez réduire la possibilité de faire partie d’une telle attaque où votre ordinateur peut être utilisé pour en attaquer un autre. Prenez note des points saillants ci-dessous qui peuvent vous aider à mettre toutes les chances de votre côté.

- Déployer un antivirus programme et pare-feu dans votre réseau si ce n’est déjà fait. Cela permet de limiter l’utilisation de la bande passante aux utilisateurs authentifiés uniquement.

- Paramétrage du serveur peut aider à diminuer la probabilité d’être attaqué. Si vous êtes administrateur réseau dans une entreprise, examinez vos configurations réseau et renforcez les politiques de pare-feu pour empêcher les utilisateurs non authentifiés d’accéder aux ressources du serveur.

- Quelques services tiers offrent des conseils et une protection contre les attaques DoS. Ceux-ci peuvent être coûteux mais aussi efficaces. Si vous avez le capital pour déployer de tels services dans votre réseau, mieux vaut y aller.

Les attaques DoS visent généralement organisations de premier plan telles que les entreprises du secteur bancaire et financier, les talons commerciaux et commerciaux, etc. Il faut être pleinement conscient et garder le regard par-dessus son épaule pour prévenir toute attaque potentielle. Bien que ces attaques ne soient pas directement liées au vol d’informations confidentielles, cela peut coûter beaucoup de temps et d’argent aux victimes pour se débarrasser du problème.

Liens utiles:

- Prévenir les attaques par déni de service – MSDN

- Meilleures pratiques pour prévenir les attaques DoS/Déni de service – MSDN

- Comprendre les attaques par déni de service – US-Cert.gov

- Défendre Office 365 contre les attaques par déni de service – En savoir plus sur Microsoft

- Source de l’image Wikipédia.

![[2023] 6 façons de copier / coller du texte brut sans formatage](https://media.techtribune.net/uploads/2021/03/5-Ways-to-Copy-Paste-Plain-Text-Without-Formatting-on-Your-Computer-shutterstock-website-238x178.jpg)