Selon la dernière découverte des chercheurs en sécurité S. Tzadik et S. Tamari de Wiz, deux nouvelles vulnérabilités d’escalade de privilèges, nommées « GameOver (Lay) » dans le populaire Filesystem OverlayFS, affecte pas moins de 40 % des utilisateurs d’Ubuntu à travers le monde. Consultez les détails de ces deux vulnérabilités, ainsi que les étapes pour vérifier si votre système Ubuntu est vulnérable ou non.

Une grave vulnérabilité Linux affecte les systèmes Ubuntu

CVE-2023-2640 est une vulnérabilité de haute gravité (score CVSS v3 : 7,8) affectant les noyaux Ubuntu au-dessus de la version 5.15.0. Cette vulnérabilité permet à tout utilisateur défavorisé de définir des attributs étendus privilégiés sur les fichiers/systèmes de fichiers montés, leur permettant d’obtenir des privilèges plus élevés sur le système.

CVE-2023-32629 est une vulnérabilité de gravité moyenne (score CVSS v3 : 5.4) affectant tous les noyaux Linux avec la version 5.4.0. Il s’agit d’une élévation locale des privilèges qui exploite le sous-système de gestion de la mémoire du noyau avec une condition de concurrence accédant au VMA, ce qui conduit à l’exécution de code arbitraire.

Ces vulnérabilités remontent à 2018, lorsque Ubuntu a introduit quelques modifications dans sa propre version du module OverlayFS. Ces changements se sont heurtés à certains objection sérieuse du « Linux Kernel Project », plus précisément, le paramétrage des attributs étendus, qui définissent les autorisations des utilisateurs. Par conséquent, lorsque Linux a publié un correctif pour la vulnérabilité en 2020, les modifications ne se sont pas répercutées sur la modification.

« Des changements subtils dans le noyau Linux introduits par Ubuntu il y a de nombreuses années ont des implications imprévues », a déclaré Ami Luttwak, directeur technique et co-fondateur de Wiz. « Nous avons trouvé deux vulnérabilités d’escalade de privilèges causées par ces changements et qui sait combien d’autres vulnérabilités se cachent encore dans l’ombre des spaghettis du noyau Linux ? »

« Heureusement, même si ces vulnérabilités seraient faciles à exploiter, elles nécessitent un accès utilisateur local, ce qui devrait limiter la surface d’attaque »a déclaré Mike Parkin, ingénieur technique senior chez Vulcan Cyber. « L’exploitation à distance semble très improbable. Ubuntu a publié des correctifs pour résoudre le problème, et les déploiements qui utilisent le module OverlayFS concerné doivent mettre à jour leur noyau dès que possible », Parkin ajouté.

Quelles versions d’Ubuntu sont vulnérables

Selon Wiz, les versions suivantes d’Ubuntu ont été compromises :

| Libérer | Version du noyau | CVE-2023-2640 | CVE-2023-32629 |

|---|---|---|---|

| Ubuntu 23.04 (homard lunaire) | 6.2.0 | Oui | Oui |

| Ubuntu 22.10 (Kinetic Kudu) | 5.19.0 | Oui | Oui |

| Ubuntu 22.04 LTS (Jammy Jellyfish) | 5.19.0 | Oui | Oui |

| Ubuntu 22.04 LTS (Jammy Jellyfish) | 6.2.0 | Oui | Oui |

| Ubuntu 22.04 LTS (Jammy Jellyfish) | 5.15.0 | Non | Non |

| Ubuntu 20.04 LTS (Focal Fossa) | 5.15.0 | Non | Non |

| Ubuntu 20.04 LTS (Focal Fossa) | 5.4.0 | Non | Oui |

| Ubuntu 18.04 LTS (Castor bionique) | 5.4.0 | Non | Oui |

Comment vérifier si votre système est vulnérable ou non ?

Utilisez les étapes suivantes pour vérifier si votre version d’Ubuntu est vulnérable ou non.

1. Utilisez cette commande pour vérifier la version d’Ubuntu installée sur votre système :

cat /etc/os-release

2. Vérifiez maintenant le numéro de version du noyau :

uname -r

Comment résoudre la vulnérabilité Linux dans Ubuntu

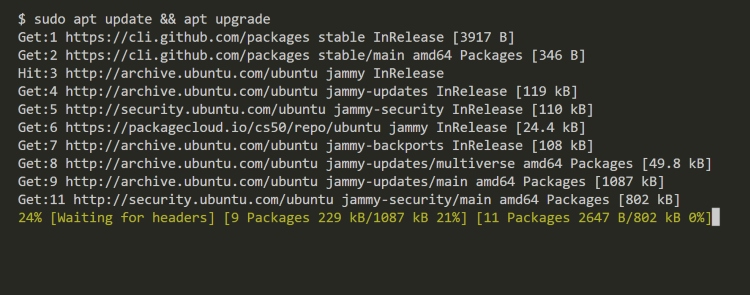

Heureusement, Canonical a publié une nouvelle mise à jour pour corriger huit vulnérabilités récentes. Suivez ces étapes pour mettre à jour le système vers la nouvelle version 6.2.0 du noyau :

1. Commencez par mettre à jour et mettre à niveau votre système Ubuntu à l’aide de la commande suivante :

sudo apt update && apt upgrade

2. Après une mise à jour standard du système, vous devez redémarrer votre ordinateur pour appliquer les modifications nécessaires.

sudo shutdown -r now

![[2023] 6 façons de copier / coller du texte brut sans formatage](https://media.techtribune.net/uploads/2021/03/5-Ways-to-Copy-Paste-Plain-Text-Without-Formatting-on-Your-Computer-shutterstock-website-238x178.jpg)