Dans cet article, je vais vous montrer comment configurer la politique d’audit sur le serveur Windows 2016. Comme dans nos rubriques précédentes, nous vous avons expliqué comment configurer la politique de verrouillage ainsi que la configuration de la politique de mot de passe sur le serveur Windows 2016. La politique d’audit peut être appliquée au système d’exploitation Microsoft Windows Server 2003, Windows Server 2008, Server 2012 et Windows 10 avec ses versions précédentes.

Qu’est-ce que la politique d’audit ?

Chaque fois que vous configurez la stratégie d’audit dans Serveur Windows ou n’importe quel client. Cette politique vous permettra ou vous aidera à obtenir des informations sur qui s’est connecté à votre ordinateur ? Quand il ou elle s’est connecté ou à partir duquel cet utilisateur s’est connecté. Et ainsi que vous donner des informations sur tout type d’événement qui se produit sur cet ordinateur. En configurant la stratégie d’audit, vous pouvez obtenir toutes ces informations. Pour vous faire connaître sur ces événements, rendez-vous dans la rubrique événement puis prenez toutes les infos. Maintenant, nous allons expliquer les politiques suivantes.

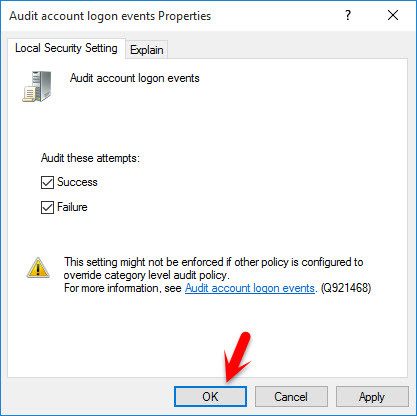

#1. Auditer les événements de connexion au compte

Ce paramètre de sécurité détermine si le système d’exploitation effectue un audit chaque fois que cet ordinateur valide les informations d’identification d’un compte.

Les événements de connexion au compte sont générés chaque fois qu’un ordinateur valide les informations d’identification d’un compte pour lequel il fait autorité. Les membres du domaine et les machines non jointes au domaine font autorité pour leurs comptes locaux ; les contrôleurs de domaine font tous autorité pour les comptes du domaine. La validation des informations d’identification peut prendre en charge une connexion locale ou, dans le cas d’un compte de domaine Active Directory sur un contrôleur de domaine, peut prendre en charge une connexion à un autre ordinateur. La validation des informations d’identification est sans état, il n’y a donc pas d’événement de déconnexion correspondant pour les événements de connexion au compte.

Auditer les événements de connexion au compte

Si ce paramètre de stratégie est défini, l’administrateur peut spécifier s’il doit auditer uniquement les réussites, uniquement les échecs, à la fois les réussites et les échecs ou ne pas auditer du tout ces événements.

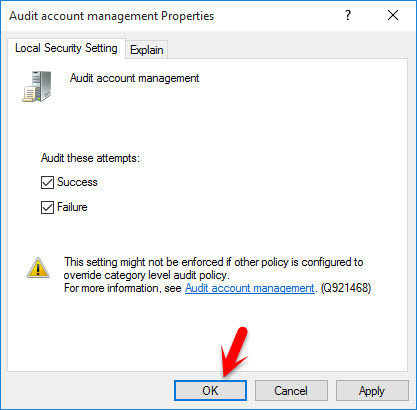

#2. Auditer la gestion des comptes

Ce paramètre de sécurité détermine s’il faut auditer chaque événement de gestion de compte sur un ordinateur. Voici des exemples d’événements de gestion de compte :

- Un compte d’utilisateur ou un groupe est créé, modifié ou supprimé.

- Un compte d’utilisateur est renommé, désactivé ou activé.

- Un mot de passe est défini ou modifié.

Si vous définissez ce paramètre de stratégie, vous pouvez spécifier s’il faut auditer les réussites, auditer les échecs ou ne pas auditer du tout le type d’événement. Les audits de réussite génèrent une entrée d’audit lorsqu’un événement de gestion de compte réussit. Les audits d’échec génèrent une entrée d’audit lorsqu’un événement de gestion de compte échoue. Pour définir cette valeur sur Aucun audit, dans la boîte de dialogue Propriétés de ce paramètre de stratégie, activez la case à cocher Définir ces paramètres de stratégie et décochez les cases Réussite et Échec.

Auditer la gestion des comptes

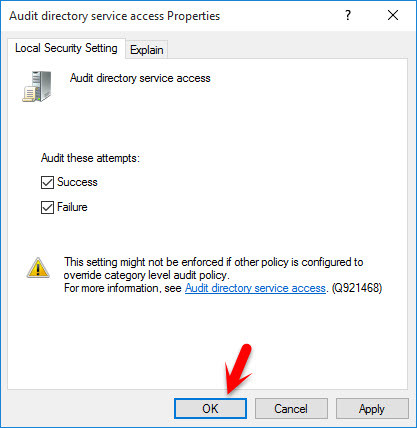

#3. Auditer l’accès au service d’annuaire

Ce paramètre de sécurité détermine si l’utilisateur des audits du système d’exploitation tente d’accéder aux objets Active Directory. L’audit n’est généré que pour les objets pour lesquels des listes de contrôle d’accès système (SACL) sont spécifiées, et uniquement si le type d’accès demandé (par exemple, écriture, lecture ou modification) et le compte à l’origine de la demande correspondent aux paramètres de la SACL.

L’administrateur peut spécifier s’il souhaite auditer uniquement les succès, uniquement les échecs, à la fois les succès et les échecs, ou ne pas auditer du tout ces événements (c’est-à-dire ni les succès ni les échecs). Si l’audit des succès est activé, une entrée d’audit est générée chaque fois qu’un compte accède avec succès à un objet Annuaire dont la SACL correspondante est spécifiée.

Auditer l’accès au service d’annuaire

Si l’audit des échecs est activé, une entrée d’audit est générée chaque fois qu’un utilisateur tente sans succès d’accéder à un objet Annuaire dont la SACL correspondante est spécifiée.

#4. Auditer les événements de connexion

Ce paramètre de sécurité détermine si le système d’exploitation audite chaque instance d’un utilisateur qui tente de se connecter ou de se déconnecter de cet ordinateur. Les événements de déconnexion sont générés chaque fois que la session de connexion d’un compte d’utilisateur connecté est terminée. Si ce paramètre de stratégie est défini, l’administrateur peut spécifier s’il doit auditer uniquement les réussites, uniquement les échecs, à la fois les réussites et les échecs, ou ne pas auditer du tout ces événements.

Auditer les événements de connexion

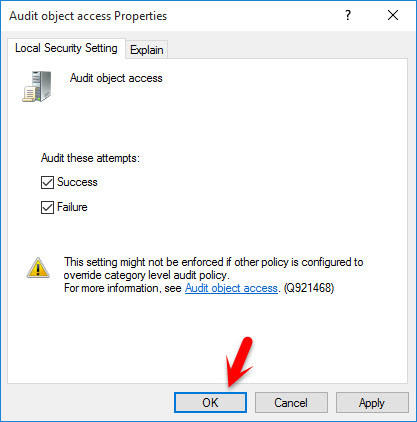

#5. Auditer l’accès aux objets

Ce paramètre de sécurité détermine si l’utilisateur audite le système d’exploitation tente d’accéder à des objets non Active Directory. L’audit n’est généré que pour les objets pour lesquels des listes de contrôle d’accès système (SACL) sont spécifiées, et uniquement si le type d’accès demandé (par exemple, écriture, lecture ou modification) et le compte à l’origine de la demande correspondent aux paramètres de la SACL.

L’administrateur peut spécifier s’il souhaite auditer uniquement les succès, uniquement les échecs, à la fois les succès et les échecs, ou ne pas auditer du tout ces événements.

Si l’audit des succès est activé, une entrée d’audit est générée chaque fois qu’un compte accède avec succès à un objet non-Annuaire qui a une SACL correspondante spécifiée.

Auditer l’accès aux objets

Si l’audit des échecs est activé, une entrée d’audit est générée chaque fois qu’un utilisateur tente sans succès d’accéder à un objet non-Annuaire dont la SACL correspondante est spécifiée. Notez que vous pouvez définir une SACL sur un objet du système de fichiers à l’aide de l’onglet Sécurité de la boîte de dialogue Propriétés de cet objet.

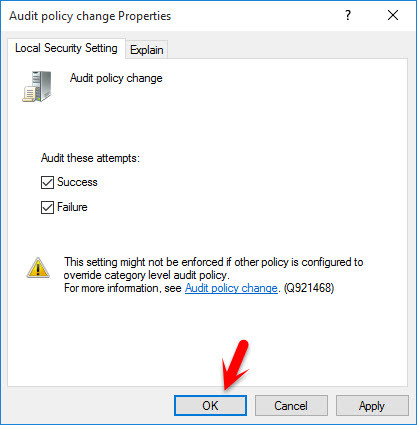

#6. Modification de la stratégie d’audit

Ce paramètre de sécurité détermine si le système d’exploitation audite chaque instance de tentatives de modification de la stratégie d’attribution des droits utilisateur, de la stratégie d’audit, de la stratégie de compte ou de la stratégie d’approbation. L’administrateur peut spécifier s’il souhaite auditer uniquement les succès, uniquement les échecs, à la fois les succès et les échecs, ou ne pas auditer du tout ces événements (c’est-à-dire ni les succès ni les échecs).

Si l’audit des succès est activé, une entrée d’audit est générée lorsqu’une tentative de modification de la stratégie d’attribution des droits utilisateur, de la stratégie d’audit ou de la stratégie d’approbation aboutit.

Modification de la stratégie d’audit

Si l’audit des échecs est activé, une entrée d’audit est générée lorsqu’une tentative de modification de la stratégie d’attribution des droits utilisateur, de la stratégie d’audit ou de la stratégie d’approbation est tentée par un compte qui n’est pas autorisé à effectuer la modification de stratégie demandée.

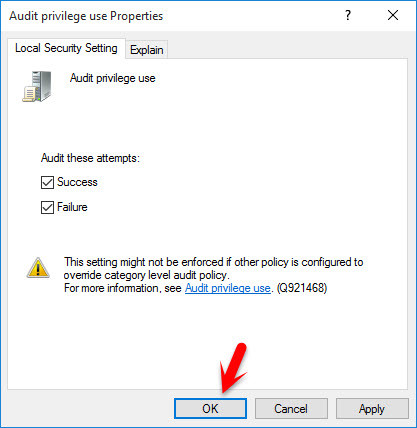

#sept. Auditer l’utilisation des privilèges

Ce paramètre de sécurité détermine s’il faut auditer chaque instance d’un utilisateur exerçant un droit d’utilisateur. Si vous définissez ce paramètre de stratégie, vous pouvez spécifier s’il faut auditer les succès, auditer les échecs ou ne pas auditer du tout ce type d’événement. Les audits de réussite génèrent une entrée d’audit lorsque l’exercice d’un droit d’utilisateur réussit. Les audits d’échec génèrent une entrée d’audit lorsque l’exercice d’un droit d’utilisateur échoue.

Auditer l’utilisation des privilèges

Pour définir cette valeur sur Aucun audit, dans la boîte de dialogue Propriétés de ce paramètre de stratégie, activez la case à cocher Définir ces paramètres de stratégie et décochez les cases Réussite et Échec.

#8. Suivi du processus d’audit

Ce paramètre de sécurité détermine si le système d’exploitation audite les événements liés au processus tels que la création de processus, l’arrêt de processus, la duplication de descripteur et l’accès indirect aux objets. Si ce paramètre de stratégie est défini, l’administrateur peut spécifier s’il doit auditer uniquement les réussites, uniquement les échecs, à la fois les réussites et les échecs, ou ne pas auditer du tout ces événements.

Suivi du processus d’audit

Si l’audit de réussite est activé, une entrée d’audit est générée chaque fois que le système d’exploitation exécute l’une de ces activités liées au processus. Si l’audit des échecs est activé, une entrée d’audit est générée chaque fois que le système d’exploitation ne parvient pas à effectuer l’une de ces activités.

#9. Auditer les événements système

Ce paramètre de sécurité détermine si le système d’exploitation audite l’un des événements suivants :

- Tentative de changement d’heure système

- Tentative de démarrage ou d’arrêt du système de sécurité

- Tentative de chargement des composants d’authentification extensibles

- Perte d’événements audités en raison d’une défaillance du système d’audit

- La taille du journal de sécurité dépasse un seuil d’avertissement configurable.

Si ce paramètre de stratégie est défini, l’administrateur peut spécifier s’il doit auditer uniquement les réussites, uniquement les échecs, à la fois les réussites et les échecs, ou ne pas auditer du tout ces événements (c’est-à-dire ni les réussites ni les échecs).

Auditer les événements système

Si l’audit des succès est activé, une entrée d’audit est générée chaque fois que le système d’exploitation exécute l’une de ces activités avec succès. Si l’audit des échecs est activé, une entrée d’audit est générée chaque fois que le système d’exploitation tente et échoue à effectuer l’une de ces activités.

Conclusion

Il s’agissait de configurer la stratégie d’audit dans Windows Server 2016 ou toute autre version de serveurs Windows. Si vous avez des questions concernant cet article, n’hésitez pas à poser votre question ci-dessous. Merci d’être avec nous.

![[2023] 6 façons de copier / coller du texte brut sans formatage](https://media.techtribune.net/uploads/2021/03/5-Ways-to-Copy-Paste-Plain-Text-Without-Formatting-on-Your-Computer-shutterstock-website-238x178.jpg)