Vous conviendrez que la fonction principale d’un système d’exploitation est de fournir un environnement d’exécution sûr où différentes applications peuvent s’exécuter en toute sécurité. Cela nécessite l’exigence d’un cadre de base pour une exécution uniforme du programme afin d’utiliser le matériel et d’accéder aux ressources du système de manière sécurisée. Le noyau Windows fournit ce service de base dans tous les systèmes d’exploitation, sauf les plus simplistes. Pour activer ces fonctionnalités fondamentales pour le système d’exploitation, plusieurs parties du système d’exploitation s’initialisent et s’exécutent au démarrage du système.

En plus de cela, il existe d’autres fonctionnalités capables d’offrir une protection initiale. Ceux-ci inclus:

- Windows Defender – Il offre une protection complète de votre système, de vos fichiers et de vos activités en ligne contre les logiciels malveillants et autres menaces. L’outil utilise des signatures pour détecter et mettre en quarantaine les applications, connues pour être de nature malveillante.

- Filtre SmartScreen – Il avertit toujours les utilisateurs avant de leur permettre d’exécuter une application non fiable. Ici, il est important de garder à l’esprit que ces fonctionnalités ne sont capables d’offrir une protection qu’après le démarrage de Windows 10. La plupart des logiciels malveillants modernes, et les bootkits en particulier, peuvent s’exécuter avant même le démarrage de Windows, se cachant ainsi et contournant complètement la sécurité du système d’exploitation.

Heureusement, Windows 10 offre une protection même au démarrage. Comment? Eh bien, pour cela, nous devons d’abord comprendre ce que sont les rootkits et comment ils fonctionnent. Par la suite, nous pourrons approfondir le sujet et découvrir comment fonctionne le système de protection de Windows 10.

Rootkits

Les rootkits sont un ensemble d’outils utilisés pour pirater un appareil par un cracker. Le cracker essaie d’installer un rootkit sur un ordinateur, d’abord en obtenant un accès au niveau utilisateur, soit en exploitant une vulnérabilité connue, soit en crackant un mot de passe, puis en récupérant les informations requises. Il dissimule le fait qu’un système d’exploitation a été compromis en remplaçant des exécutables vitaux.

Différents types de rootkits s’exécutent au cours des différentes phases du processus de démarrage. Ceux-ci inclus,

- Rootkits du noyau – Développé sous forme de pilotes de périphériques ou de modules chargeables, ce kit est capable de remplacer une partie du noyau du système d’exploitation afin que le rootkit puisse démarrer automatiquement lors du chargement du système d’exploitation.

- Rootkits de micrologiciels – Ces kits écrasent le firmware du système d’entrée/sortie de base du PC ou d’un autre matériel afin que le rootkit puisse démarrer avant que Windows ne se réveille.

- Rootkits de pilotes – Au niveau du pilote, les applications peuvent avoir un accès complet au matériel du système. Ainsi, ce kit prétend être l’un des pilotes de confiance que Windows utilise pour communiquer avec le matériel du PC.

- Kits de démarrage – Il s’agit d’une forme avancée de rootkits qui prend la fonctionnalité de base d’un rootkit et l’étend avec la possibilité d’infecter le Master Boot Record (MBR). Il remplace le chargeur de démarrage du système d’exploitation afin que le PC charge le Bootkit avant le système d’exploitation.

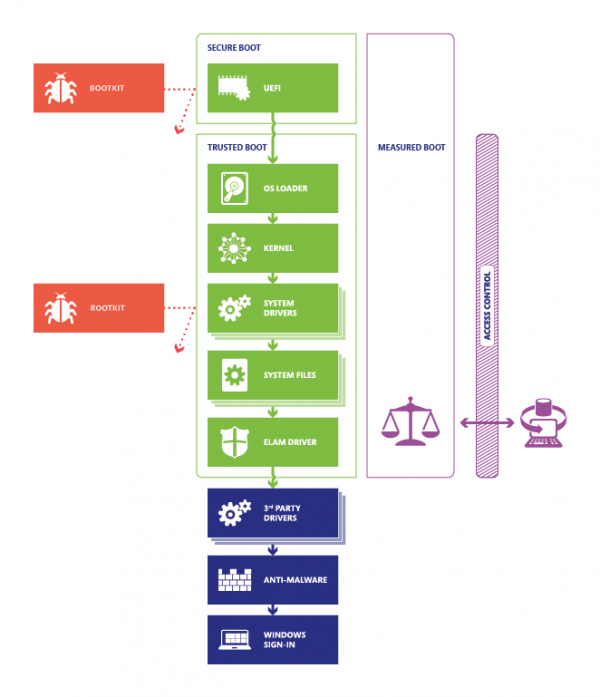

Windows 10 dispose de 4 fonctionnalités qui sécurisent le processus de démarrage de Windows 10 et évitent ces menaces.

Sécurisation du processus de démarrage de Windows

Démarrage sécurisé

Secure Boot est une norme de sécurité développée par des membres de l’industrie informatique pour vous aider à protéger votre système contre les programmes malveillants en interdisant l’exécution d’applications non autorisées pendant le processus de démarrage du système. La fonctionnalité garantit que votre PC démarre uniquement à l’aide d’un logiciel approuvé par le fabricant du PC. Ainsi, chaque fois que votre PC démarre, le micrologiciel vérifie la signature de chaque logiciel de démarrage, y compris les pilotes du micrologiciel (ROM en option) et le système d’exploitation. Si les signatures sont vérifiées, le PC démarre et le firmware donne le contrôle au système d’exploitation.

Démarrage de confiance

Ce chargeur de démarrage utilise le Virtual Trusted Platform Module (VTPM) pour vérifier la signature numérique du noyau Windows 10 avant de le charger, ce qui vérifie à son tour tous les autres composants du processus de démarrage de Windows, y compris les pilotes de démarrage, les fichiers de démarrage et ELAM. Si un fichier a été altéré ou modifié de quelque manière que ce soit, le bootloader le détecte et refuse de le charger en le reconnaissant comme un composant corrompu. En bref, il fournit une chaîne de confiance pour tous les composants lors du démarrage.

Antimalware à lancement anticipé

Early launch anti-malware (ELAM) protège les ordinateurs présents sur un réseau lors de leur démarrage et avant l’initialisation des pilotes tiers. Une fois que Secure Boot a réussi à protéger le chargeur de démarrage et que Trusted Boot a terminé/terminé la tâche de sauvegarde du noyau Windows, le rôle d’ELAM commence. Il comble toute échappatoire laissée aux logiciels malveillants pour démarrer ou initier une infection en infectant un pilote de démarrage non Microsoft. La fonctionnalité charge immédiatement un anti-malware Microsoft ou non Microsoft. Cela aide à établir une chaîne de confiance continue établie par Secure Boot et Trusted Boot, plus tôt.

Botte mesurée

Il a été observé que les PC infectés par des rootkits continuent de sembler sains, même avec un anti-malware en cours d’exécution. Ces PC infectés, s’ils sont connectés à un réseau dans une entreprise, présentent un risque sérieux pour les autres systèmes en ouvrant des voies permettant aux rootkits d’accéder à de grandes quantités de données confidentielles. Le démarrage mesuré dans Windows 10 permet à un serveur approuvé sur le réseau de vérifier l’intégrité du processus de démarrage de Windows en utilisant les processus suivants.

- Exécution d’un client d’attestation à distance non Microsoft – Le serveur d’attestation approuvé envoie au client une clé unique à la fin de chaque processus de démarrage.

- Le micrologiciel UEFI du PC stocke dans le TPM un hachage du micrologiciel, du chargeur de démarrage, des pilotes de démarrage et de tout ce qui sera chargé avant l’application anti-malware.

- Le TPM utilise la clé unique pour signer numériquement le journal enregistré par l’UEFI. Le client envoie ensuite le journal au serveur, éventuellement avec d’autres informations de sécurité.

Avec toutes ces informations à portée de main, le serveur peut maintenant déterminer si le client est sain et accorder au client l’accès à un réseau de quarantaine limité ou au réseau complet.

Lire tous les détails sur Microsoft.

![[2023] 6 façons de copier / coller du texte brut sans formatage](https://media.techtribune.net/uploads/2021/03/5-Ways-to-Copy-Paste-Plain-Text-Without-Formatting-on-Your-Computer-shutterstock-website-238x178.jpg)