Windows DefenderATP est un service de sécurité qui permet au personnel des opérations de sécurité (SecOps) de détecter, d’enquêter et de répondre aux menaces avancées et aux activités hostiles. La semaine dernière, un article de blog a été publié par l’équipe de recherche Windows Defender ATP qui montre comment Windows Defender ATP aide le personnel SecOps à découvrir et à traiter les attaques.

Microsoft indique qu’il présenterait ses investissements réalisés pour améliorer l’instrumentation et la détection des techniques en mémoire dans une série en trois parties. La série couvrirait-

- Améliorations de la détection pour l’injection de code inter-processus

- Escalade et falsification du noyau

- Exploitation en mémoire

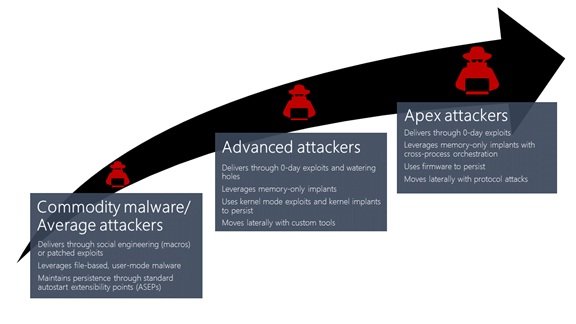

Dans le premier message, leur objectif principal était de injection inter-processus. Ils ont illustré comment les améliorations qui seront disponibles dans la mise à jour des créateurs pour Windows Defender ATP détecteraient un large éventail d’activités d’attaque. Cela inclurait tout, depuis les logiciels malveillants de base qui ont tenté de se cacher de la vue jusqu’aux groupes d’activités sophistiqués qui se livrent à des attaques ciblées.

Comment l’injection inter-processus aide les attaquants

Les attaquants parviennent toujours à développer ou à acheter des exploits zero-day. Ils mettent davantage l’accent sur l’évasion de la détection pour protéger leurs investissements. Pour ce faire, ils s’appuient principalement sur les attaques en mémoire et l’élévation des privilèges du noyau. Cela leur permet d’éviter de toucher le disque et de rester extrêmement furtif.

Avec l’injection inter-processus, les attaquants obtiennent plus de visibilité sur les processus normaux. L’injection inter-processus dissimule du code malveillant à l’intérieur de processus bénins, ce qui les rend furtifs.

D’après le poste, Injection inter-processus est un processus en deux temps :

- Un code malveillant est placé dans une page exécutable nouvelle ou existante au sein d’un processus distant.

- Le code malveillant injecté est exécuté via le contrôle du thread et du contexte d’exécution

Comment Windows Defender ATP détecte l’injection inter-processus

Le billet de blog indique que la mise à jour des créateurs pour Windows Defender ATP est bien équipée pour détecter un large éventail d’injections malveillantes. Il a instrumenté les appels de fonction et construit des modèles statistiques pour les traiter. L’équipe de recherche Windows Defender ATP a testé les améliorations par rapport à des cas réels afin de déterminer comment les améliorations exposeraient efficacement les activités hostiles qui alimentent l’injection inter-processus. Les cas réels cités dans l’article sont les logiciels malveillants de base pour l’extraction de crypto-monnaie, Fynloski RAT et l’attaque ciblée par GOLD.

L’injection inter-processus, comme d’autres techniques en mémoire, peut également échapper aux antimalwares et autres solutions de sécurité qui se concentrent sur l’inspection des fichiers sur disque. Avec la mise à jour des créateurs de Windows 10, Windows Defender ATP sera alimenté pour fournir au personnel SecOps des capacités supplémentaires pour découvrir les activités malveillantes tirant parti de l’injection inter-processus.

Des calendriers d’événements détaillés, ainsi que d’autres informations contextuelles, sont également fournis par Windows Defender ATP, ce qui peut être utile au personnel SecOps. Ils peuvent facilement utiliser ces informations pour comprendre rapidement la nature des attaques et prendre des mesures de réponse immédiates. Il est intégré au cœur de Windows 11/10 Entreprise.

![[2023] 6 façons de copier / coller du texte brut sans formatage](https://media.techtribune.net/uploads/2021/03/5-Ways-to-Copy-Paste-Plain-Text-Without-Formatting-on-Your-Computer-shutterstock-website-238x178.jpg)