Bac à sable Windows est un excellent outil pour tester certaines applications et utilitaires dans un environnement isolé. Mais souvent, un utilisateur cherche à créer un environnement personnalisé pour tester divers logiciels et services. C’était l’un des avantages des machines virtuelles par rapport à l’environnement Windows Sandbox. Mais Microsoft a activement écouté les commentaires des utilisateurs et a ajouté un support pour créer des environnements de configuration personnalisés pour Windows Sandbox.

Configurer et utiliser Windows Sandbox

Créer des environnements de configuration personnalisés pour Windows Sandbox

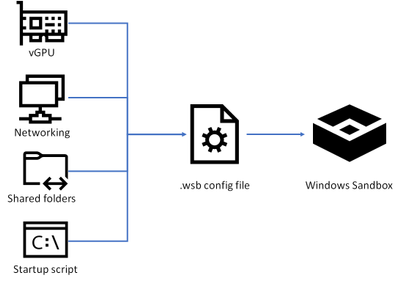

Les fichiers de configuration pour l’environnement Windows Sandbox sont au format XML. L’environnement Windows Sandbox les lit comme un fichier .WSB. Actuellement, seules les quatre configurations suivantes sont prises en charge par Windows Sandbox :

- vGPU (GPU virtualisé).

- La mise en réseau.

- Dossiers partagés.

- Scénario de démarrage.

Le mécanisme de fonctionnement de ces fichiers WSB est le suivant :

Cela donnera aux utilisateurs un meilleur contrôle sur l’environnement isolé dans Windows Sandbox.

Vous devrez créer ou ouvrir ces fichiers WSB à l’aide du Bloc-notes ou de Visual Studio Code.

C’est ainsi que les configurations pour les aspects mentionnés doivent être faites.

1]vGPU

La syntaxe de l’aspect vGPU de Windows Sandbox est donnée comme suit :

<vGpu>VALUE</VGpu>

Et les valeurs prises en charge pour cet aspect sont :

- Désactiver: Cette valeur peut être utilisée pour désactiver la prise en charge de vGPU dans la Sandbox.

- Défaut: Cette valeur peut être utilisée pour conserver la valeur par défaut et actuelle de la prise en charge vGPU.

Remarques Microsoft,

L’activation du GPU virtualisé peut potentiellement augmenter la surface d’attaque du bac à sable.

2]Réseautage

La syntaxe pour l’aspect réseau de Windows Sandbox est donnée comme suit :

<Networking>VALUE</Networking>

Et les valeurs prises en charge pour cet aspect sont :

- Désactiver: Cette valeur peut être utilisée pour désactiver la prise en charge de la mise en réseau dans la Sandbox.

- Défaut: Cette valeur peut être utilisée pour conserver la valeur par défaut et actuelle de la prise en charge de la mise en réseau.

Remarques Microsoft,

L’activation de la mise en réseau peut exposer des applications non approuvées à votre réseau interne.

3]Dossiers partagés

La syntaxe de l’aspect Dossiers partagés de Windows Sandbox est la suivante :

<MappedFolder>

<HostFolder>PATH OF THE HOST FOLDER</HostFolder>

<ReadOnly>VALUE</ReadOnly>

</MappedFolder>

Et les sous-aspects pris en charge pour cet aspect sont :

- Dossier hôte : Spécifie le dossier sur la machine hôte à partager avec le bac à sable. Notez que le dossier doit déjà exister sur l’hôte, sinon le conteneur ne démarrera pas si le dossier n’est pas trouvé.

- Lecture seulement: Si true, applique un accès en lecture seule au dossier partagé depuis le conteneur. Valeurs prises en charge : vrai/faux.

Remarques Microsoft,

Les fichiers et dossiers mappés à partir de l’hôte peuvent être compromis par les applications de la Sandbox ou affecter potentiellement l’hôte.

4]Commande de connexion

La syntaxe de l’aspect LogonCommand de Windows Sandbox est donnée comme suit :

<LogonCommand>

<Command>COMMAND TO BE INVOKED ON STARTUP</Command>

</LogonCommand>

Et les sous-aspects pris en charge pour cet aspect sont :

- Commande: Ce sera un script exécutable qui sera exécuté au démarrage.

Remarques Microsoft,

Bien que des commandes très simples fonctionnent (lancement d’un exécutable ou d’un script), des scénarios plus complexes impliquant plusieurs étapes doivent être placés dans un fichier de script. Ce fichier de script peut être mappé dans le conteneur via un dossier partagé, puis exécuté via la directive LogonCommand.

Exemple

Microsoft a donné un bon exemple d’environnement Windows Sandbox personnalisé avec vGPU et mise en réseau désactivés, accès en lecture seule au dossier Téléchargements partagé et le dossier Téléchargements sera lancé au démarrage.

Le code passe par :

<Configuration>

<VGpu>Disable</VGpu>

<Networking>Disable</Networking>

<MappedFolders>

<MappedFolder>

<HostFolder>C:\Users\Public\Downloads</HostFolder>

<ReadOnly>true</ReadOnly>

</MappedFolder>

</MappedFolders>

<LogonCommand>

<Command>explorer.exe C:\users\WDAGUtilityAccount\Desktop\Downloads</Command>

</LogonCommand>

</Configuration>

Alternativement, vous pouvez télécharger ce fichier directement depuis nos serveurs et l’essayer par vous-même.

La meilleure partie de cette fonctionnalité est qu’elle est disponible pour Windows 10 1903 Mise à jour de mai 2019 et versions ultérieures. Cela signifie que, si vous utilisez Windows 10 build 18342 ou une version plus récente, vous pourrez utiliser cette fonctionnalité sans aucun problème.

Vous pouvez en savoir plus sur cette fonctionnalité sur Microsoft.

![[2023] 6 façons de copier / coller du texte brut sans formatage](https://media.techtribune.net/uploads/2021/03/5-Ways-to-Copy-Paste-Plain-Text-Without-Formatting-on-Your-Computer-shutterstock-website-238x178.jpg)