Le fournisseur de portefeuille de crypto-monnaie MetaMask avertit les utilisateurs d’une nouvelle arnaque appelée « Address Poisoning » utilisée pour inciter les utilisateurs à envoyer des fonds à un escroc plutôt qu’à un destinataire prévu.

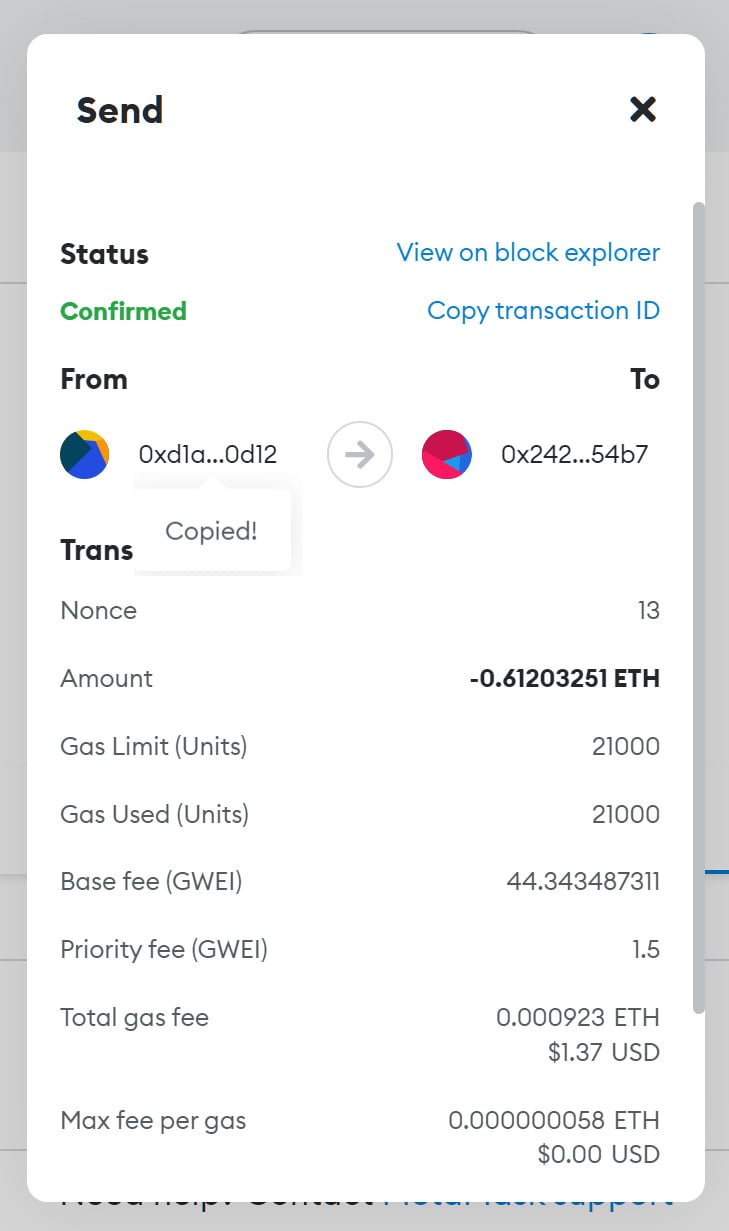

Lorsque les utilisateurs de MetaMask envoient ou reçoivent de la crypto-monnaie, celle-ci apparaît dans la liste des transactions du portefeuille. Cliquer sur la transaction affiche plus de détails, y compris le jeton, le montant envoyé ou reçu et une forme abrégée de l’adresse du tiers.

Par exemple, vous trouverez ci-dessous des exemples de deux adresses raccourcies qui pourraient être affichées dans les transactions de crypto-monnaie MetaMask.

From: 0x242...54b7

To: 0x242...54b7Bien que les deux adresses de portefeuille semblent identiques dans leur forme abrégée, elles peuvent être complètement différentes, ce qui déroute facilement les utilisateurs de MetaMask.

Les escrocs empoisonnent vos transactions MetaMask

Dans un nouveau message de MetaMask, les développeurs mettent en garde contre une nouvelle arnaque appelée « Address Poisoning » qui repose sur l’empoisonnement de l’historique des transactions du portefeuille avec des adresses d’escrocs très similaires aux adresses qu’un utilisateur a récemment effectuées.

L’acteur de la menace surveille la blockchain à la recherche de nouvelles transactions pour mener l’escroquerie.

Après avoir sélectionné une cible, ils utilisent un créateur d’adresses personnalisées pour créer une adresse très similaire, sinon presque exactement la même, que celle impliquée dans la transaction récente.

Il convient de noter que la création d’une adresse qui correspond au préfixe d’une adresse cible ou alors suffixe peut prendre moins d’une minute. Cependant, cibler les deux prendra beaucoup plus de temps (peut-être trop longtemps pour en valoir la peine) à générer.

L’auteur de la menace envoie ensuite à l’adresse de l’expéditeur ciblé une petite quantité de crypto-monnaie, voire une transaction de jeton de 0 $, à partir de cette nouvelle adresse afin que la transaction apparaisse dans l’historique de son portefeuille.

Comme l’adresse de l’auteur de la menace est très similaire à la transaction précédente d’un utilisateur et que MetaMask raccourcit les adresses dans l’historique des transactions, il semble qu’elle provienne de la même personne.

Cette méthode empoisonne efficacement l’historique des transactions avec plusieurs entrées qui semblent être entre la même adresse mais en utilisent différentes – une adresse pour la transaction réelle et légitime et la plus récente de l’attaquant utilisant une adresse de portefeuille imitée.

L’attaquant espère alors que lorsqu’un utilisateur a besoin d’envoyer une crypto-monnaie à quelqu’un à qui il a déjà envoyé, il trouvera la transaction la plus récente, qui dans ce cas provient de l’attaquant, et envoie la crypto à l’adresse de l’escroc à la place.

Pour effectuer une transaction, même pour des montants négligeables, l’attaquant doit encore couvrir des frais supplémentaires appelés « gaz », car la transaction est enregistrée sur la blockchain.

Cependant, les acteurs de la menace sont prêts à investir dans l’escroquerie dans l’espoir d’un paiement beaucoup plus important.

Puisqu’il n’y a aucun moyen d’empêcher ces transactions malveillantes de se produire sur la blockchain, MetaMask avertit les utilisateurs d’être diligents lors de la copie d’adresses à partir de transactions.

De plus, comme cliquer sur l’adresse abrégée dans les transactions MetaMask la copie automatiquement sur le clavier sans afficher l’adresse complète, comme indiqué dans la maquette ci-dessous, il est crucial d’être très prudent.

La source: BleepingComputer

Au lieu de cela, recherchez dans votre liste de transactions une transaction valide connue et récupérez l’adresse complète d’un explorateur de blockchain comme EtherScan.

MetaMask vous recommande également d’utiliser leur fonction de carnet d’adresses intégrée dans « Paramètres → Contacts » pour enregistrer les adresses de crypto-monnaie connues et valides pour les personnes ou les services auxquels vous envoyez couramment des transactions.

Une façon possible pour MetaMask d’empêcher ces types d’attaques est de créer une nouvelle option qui force l’affichage des adresses d’envoi et de provenance complètes dans les historiques de transaction.

Cependant, comme les adresses Ethereum sont très longues (66 caractères), cela introduirait des problèmes de conception d’interface utilisateur.