Crypto a eu pendant quelques mois environ, une grande partie des logiciels de martelage à la baisse de la pression macro et de la fintech ont frappé le marché plus large de la cryptographie. Les valorisations se sont effondrées, la croissance des revenus (pour de nombreuses entreprises) commence à ralentir et le capital institutionnel et de détail recule à grande échelle.

Un domaine de la cryptographie qui résiste assez bien à la tempête est «l’infrastructure», les entreprises et les protocoles qui aident à activer les fonctionnalités de base d’autres sociétés de cryptographie. Malgré une pression négative sur les prix principalement en ligne avec le marché au sens large, ces sociétés d’infrastructure ont continué à générer des revenus durables en desservant des cas d’utilisation émergents mais clairs et durables.

En outre, bon nombre de ces entreprises se développent horizontalement et verticalement pour devenir une véritable infrastructure de niveau entreprise, un processus accéléré par l’afflux important de capitaux et de talents Web 2.0 dans l’espace.

À l’avenir, nous nous attendons à ce que les entreprises et les protocoles axés sur la construction d’infrastructures critiques continuent d’émerger et de se développer, générant des opportunités d’investissement attrayantes.

Le modèle de gâteau à six couches

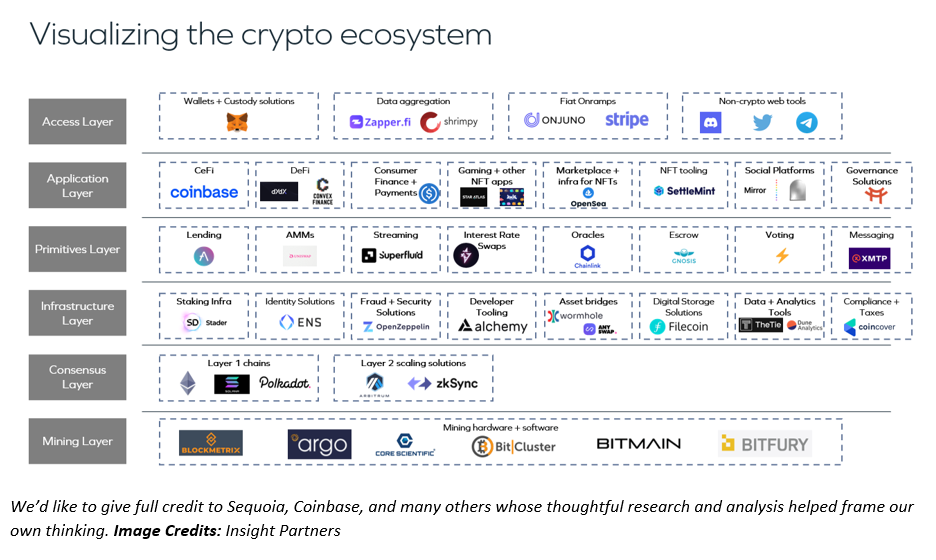

Pour mieux comprendre le paysage de la cryptographie, nous avons décompressé le secteur dans ses couches technologiques de base, qui ont abouti à une pile de cryptographie à six couches, allant de la couche de base de règlement/exploitation minière, jusqu’à la couche d’application décentralisée et d’accès destinée aux consommateurs.

Nous voyons une valeur énorme dans les outils qui résument et permettent les activités fondamentales de la cryptographie.

Entre ces deux extrêmes se trouve un éventail de fournisseurs d’infrastructure, d’outils d’application d’infrastructure hybride connus sous le nom de primitives et d’applications composables qui codifient, activent et rendent accessibles les différents cas d’utilisation dans l’écosystème cryptographique.

Crédits image : Partenaires Insight

Imaginez qu’un consommateur veuille échanger ETH contre un autre jeton basé sur Ethereum sur un échange décentralisé – un protocole d’échange qui permet à deux actifs de s’échanger sans carnet de commandes.

L’ensemble initial d’étapes pour ce consommateur existe dans la couche d’accès. Cette couche vise à donner aux individus ou aux institutions les outils nécessaires pour interagir avec des applications et des réseaux décentralisés. Pour notre exemple d’échange, la couche d’accès fournira aux consommateurs quelques éléments essentiels :