Le groupe de piratage nord-coréen « Lazarus » est lié à une nouvelle attaque diffusant de fausses applications de crypto-monnaie sous la marque inventée, « BloxHolder », pour installer le logiciel malveillant AppleJeus pour un accès initial aux réseaux et voler des actifs cryptographiques.

Selon un rapport conjoint du FBI et de la CISA de février 2021, AppleJeus est en circulation depuis au moins 2018, utilisé par Lazarus dans des opérations de détournement de crypto-monnaie et de vol d’actifs numériques.

Un nouveau rapport de Volexity a identifié de nouveaux faux programmes de chiffrement et l’activité d’AppleJeus, avec des signes d’évolution dans la chaîne d’infection et les capacités du malware.

Nouvelle campagne BloxHolder

La nouvelle campagne attribuée à Lazarus a commencé en juin 2022 et a été active jusqu’en octobre 2022 au moins.

Dans cette campagne, les acteurs de la menace ont utilisé le « bloxholder[.]com », un clone de la plateforme de trading de crypto-monnaie automatisée HaasOnline.

.png)

Ce site Web distribuait un programme d’installation Windows MSI de 12,7 Mo qui prétendait être l’application BloxHolder. Cependant, en réalité, il s’agissait du logiciel malveillant AppleJeus fourni avec l’application QTBitcoinTrader.

En octobre 2022, le groupe de piratage a fait évoluer sa campagne pour utiliser des documents Microsoft Office au lieu du programme d’installation MSI pour distribuer le logiciel malveillant.

Le document de 214 Ko s’appelait « OKX Binance & Huobi VIP fee comparision.xls » et contenait une macro qui crée trois fichiers sur l’ordinateur d’une cible.

Volexity n’a pas pu récupérer la charge utile finale de cette dernière chaîne d’infection, mais ils ont remarqué des similitudes dans le mécanisme de chargement latéral de DLL trouvés dans les attaques d’installation MSI précédemment utilisées, ils sont donc convaincus qu’il s’agit de la même campagne.

Lors de l’installation via la chaîne d’infection MSI, AppleJeus créera une tâche planifiée et déposera des fichiers supplémentaires dans le dossier « %APPDATA%\Roaming\Bloxholder\ ».

Ensuite, le malware collectera l’adresse MAC, le nom de l’ordinateur et la version du système d’exploitation et l’enverra au C2 via une requête POST, susceptible d’identifier s’il s’exécute sur une machine virtuelle ou un bac à sable.

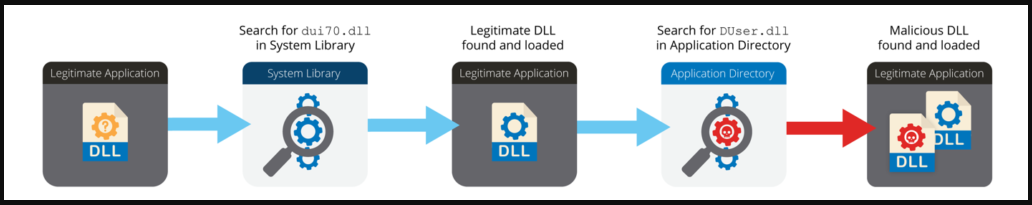

Un nouvel élément dans les campagnes récentes est le chargement latéral de DLL enchaîné pour charger le logiciel malveillant à partir d’un processus de confiance, en évitant la détection AV.

« Plus précisément, « CameraSettingsUIHost.exe » charge le fichier « dui70.dll » depuis le répertoire « System32 », ce qui provoque alors le chargement du fichier « DUser.dll » malveillant depuis le répertoire de l’application dans le processus « CameraSettingsUIHost.exe », » explique Volexity.

« Le fichier » dui70.dll « est le » moteur Windows DirectUI « et est normalement installé dans le cadre du système d’exploitation. »

Volexity indique que la raison pour laquelle Lazarus a opté pour le chargement latéral de DLL chaînées n’est pas claire, mais pourrait être d’empêcher l’analyse des logiciels malveillants.

Une autre nouvelle caractéristique des échantillons récents d’AppleJeus est que toutes ses chaînes et appels d’API sont désormais obscurcis à l’aide d’un algorithme personnalisé, ce qui les rend plus furtifs contre les produits de sécurité.

Bien que l’accent mis par Lazarus sur les actifs de crypto-monnaie soit bien documenté, les pirates nord-coréens restent fixés sur leur objectif de voler de l’argent numérique, actualisant constamment les thèmes et améliorant les outils pour rester aussi furtif que possible.

Qui est le groupe Lazarus

Le groupe Lazarus (également suivi sous le nom de ZINC) est un groupe de piratage nord-coréen actif depuis au moins 2009.

Le groupe a acquis une notoriété après avoir piraté Sony Films dans le cadre de l’opération Blockbuster et de la campagne mondiale de ransomware WannaCry de 2017 qui a chiffré les entreprises du monde entier.

Google a découvert en janvier 2021 que Lazarus créait de faux personnages en ligne pour cibler les chercheurs en sécurité dans des attaques d’ingénierie sociale qui installaient des portes dérobées sur leurs appareils. Une deuxième attaque utilisant cette tactique a été découverte en mars 2021.

Le gouvernement américain a sanctionné le groupe de piratage Lazarus en septembre 2019 et offre désormais une récompense pouvant atteindre 5 millions de dollars pour les informations susceptibles de perturber leurs activités.

Des attaques plus récentes se sont tournées vers la propagation de portefeuilles de crypto-monnaie et d’applications de trading trojanisés qui volent les clés privées des gens et vident leurs crypto-actifs.

En avril, le gouvernement américain a lié le groupe Lazarus à une cyberattaque sur Axie Infinity qui leur a permis de voler plus de 617 millions de dollars de jetons Ethereum et USDC.

Il a été révélé plus tard que le piratage d’Axie Infinity avait été rendu possible grâce à une attaque de phishing contenant un fichier PDF malveillant prétendant être une offre d’emploi envoyée à l’un des ingénieurs de l’entreprise.