Une liste de diffusion de portefeuille matériel Trezor compromise a été utilisée pour envoyer de fausses notifications de violation de données afin de voler des portefeuilles de crypto-monnaie et les actifs qui y sont stockés.

Trezor est un portefeuille matériel de crypto-monnaie qui vous permet de stocker vos actifs cryptographiques hors ligne, plutôt que d’utiliser des portefeuilles basés sur le cloud ou des portefeuilles stockés sur votre PC qui sont plus vulnérables au vol.

Lors de la configuration d’un nouveau Trezor, une graine de récupération de 12 à 24 mots sera affichée, permettant aux propriétaires de récupérer leur portefeuille si leur appareil est volé ou perdu.

Cependant, toute personne connaissant cette graine de récupération peut accéder au portefeuille et à ses crypto-monnaies stockées, ce qui rend essentiel de stocker la graine de récupération dans un endroit sûr.

À partir d’aujourd’hui, les propriétaires de portefeuilles matériels Trezor ont commencé à recevoir des notifications de violation de données incitant les destinataires à télécharger un faux logiciel Trezor Suite qui volerait leurs graines de récupération.

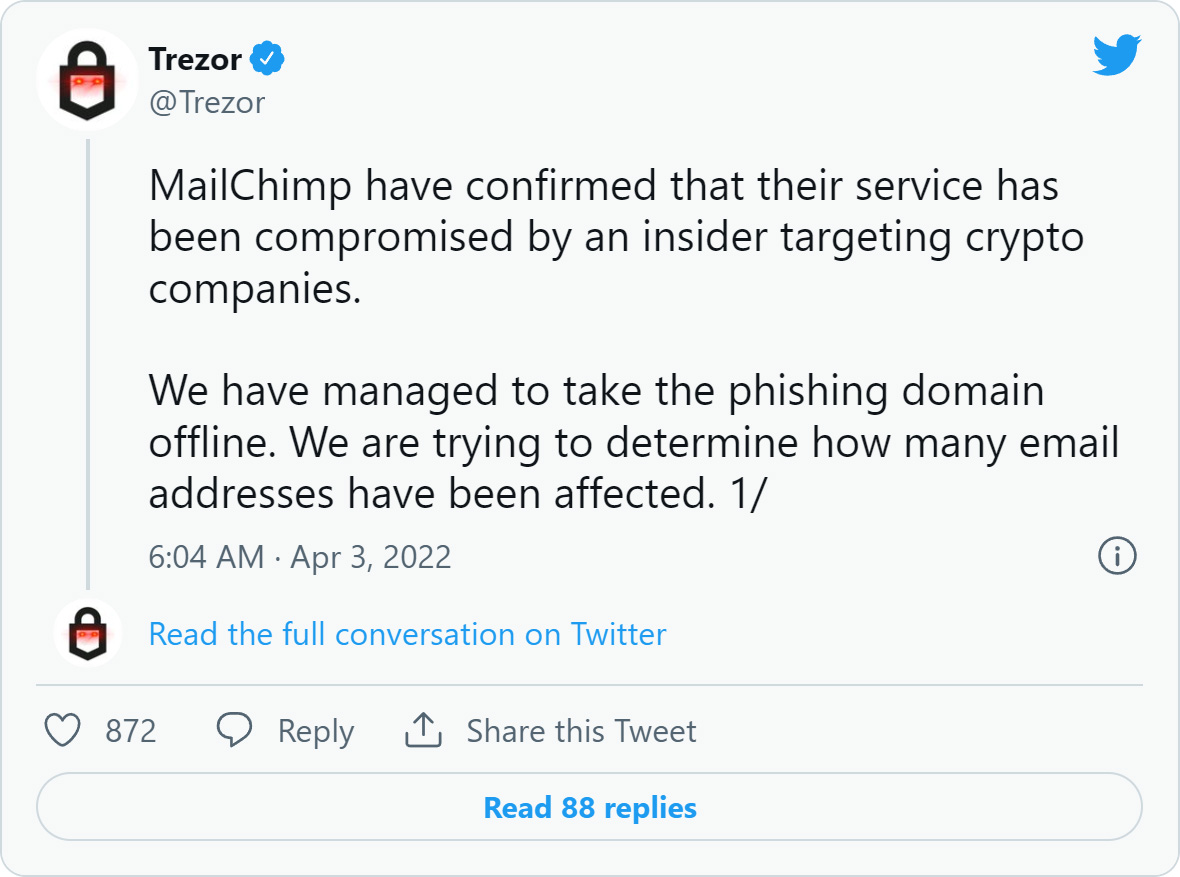

Trézor confirmé sur Twitter que ces e-mails étaient une attaque de phishing envoyée via l’une de leurs newsletters opt-in hébergées sur MailChimp.

Trezor a déclaré plus tard que MailChimp aurait confirmé que son service avait été compromis par un « initié » ciblant les sociétés de crypto-monnaie.

BleepingComputer a contacté MailChimp pour en savoir plus sur ce compromis mais n’a pas reçu de réponse pour le moment.

Un regard plus approfondi sur l’attaque de Trezor

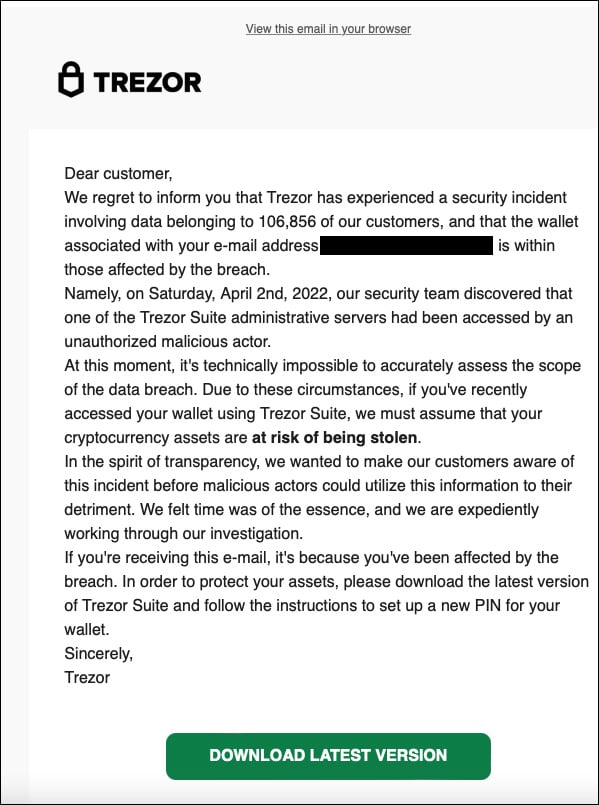

L’attaque de phishing a commencé lorsque les propriétaires du portefeuille matériel Trezor ont reçu de faux e-mails d’incident de sécurité prétendant être une notification de violation de données.

« Nous avons le regret de vous informer que Trezor a connu un incident de sécurité impliquant des données appartenant à 106 856 de nos clients, et que le portefeuille associé à votre adresse e-mail [email here] fait partie de ceux qui sont touchés par la violation. », lit-on dans un faux e-mail de phishing de violation de données Trezor.

La source: Twitter

Ces faux e-mails de violation de données indiquent que l’entreprise ne connaît pas l’étendue de la violation et que les propriétaires doivent télécharger la dernière suite Trezor pour configurer un nouveau code PIN sur leur portefeuille matériel.

L’e-mail comprend un bouton « Télécharger la dernière version » qui amène le destinataire à un site de phishing qui apparaît dans le navigateur sous le nom de suite.trezor.com.

Cependant, le site Web est un nom de domaine utilisant des caractères Punycode qui permettent aux attaquants de se faire passer pour le domaine trezor.com en utilisant des caractères accentués ou cyrilliques, le nom de domaine réel étant suite.xn--trzor-o51b.[.]com.

Il convient de noter que le site Web légitime de Trezor est trezor.io.

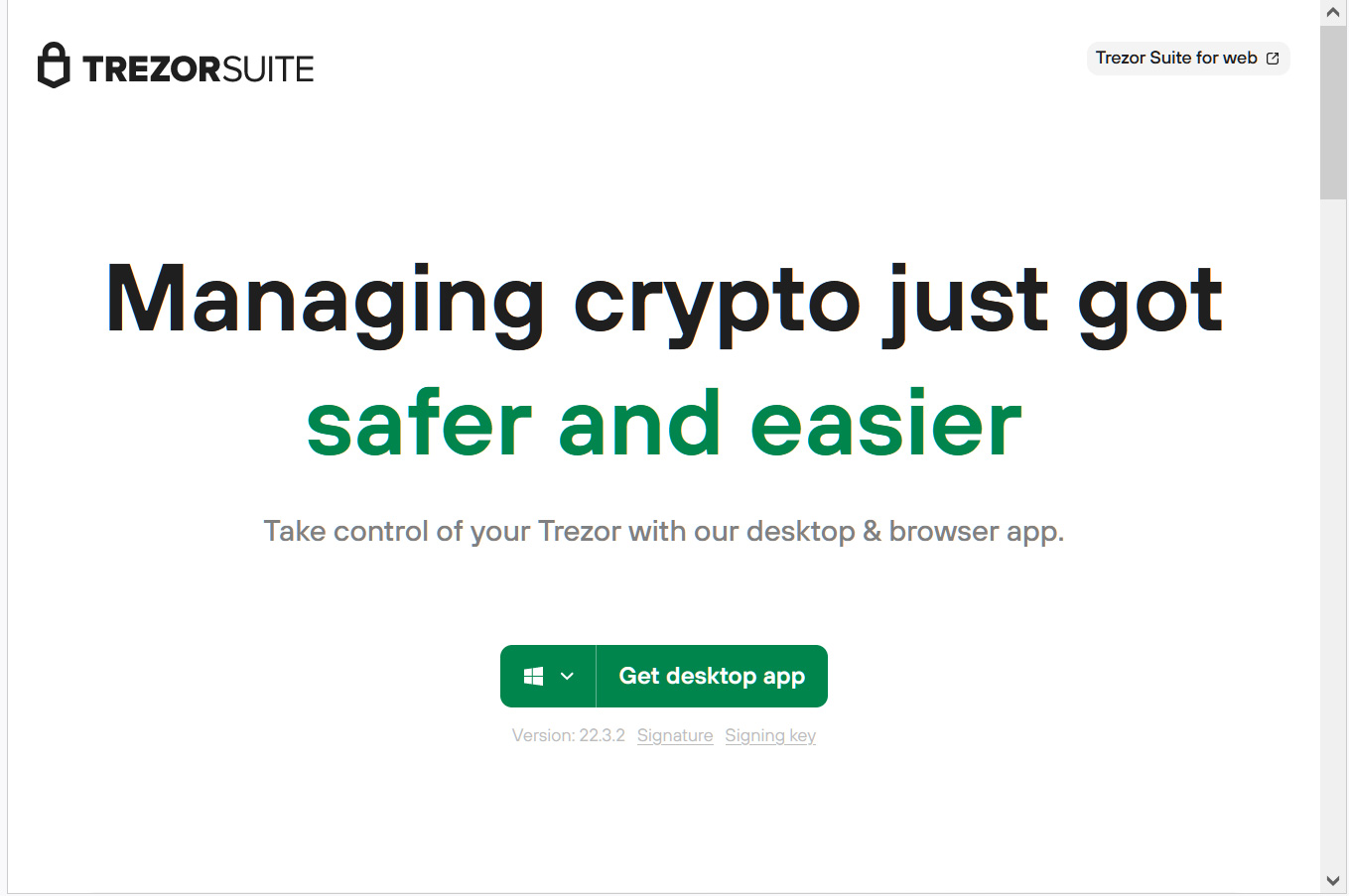

Ce faux site invite les utilisateurs à télécharger l’application Trezor Suite, comme indiqué ci-dessous.

La source: BleepingComputer

En plus de la suite.xn--trzor-o51b[.]com, les acteurs de la menace ont également créé des sites de phishing aux URL :

http://trezorwallet[.]org/

trezor[.]us

http://suite.trezoriovpjcahpzkrewelclulmszwbqpzmzgub37gbcjlvluxtruqad[.]onion/ (Tor site)Lorsqu’un visiteur télécharge l’application de bureau, il télécharge une fausse application Trezor Suite à partir du site de phishing nommé « Trezor-Suite-22.4.0-win-x64.exe ».

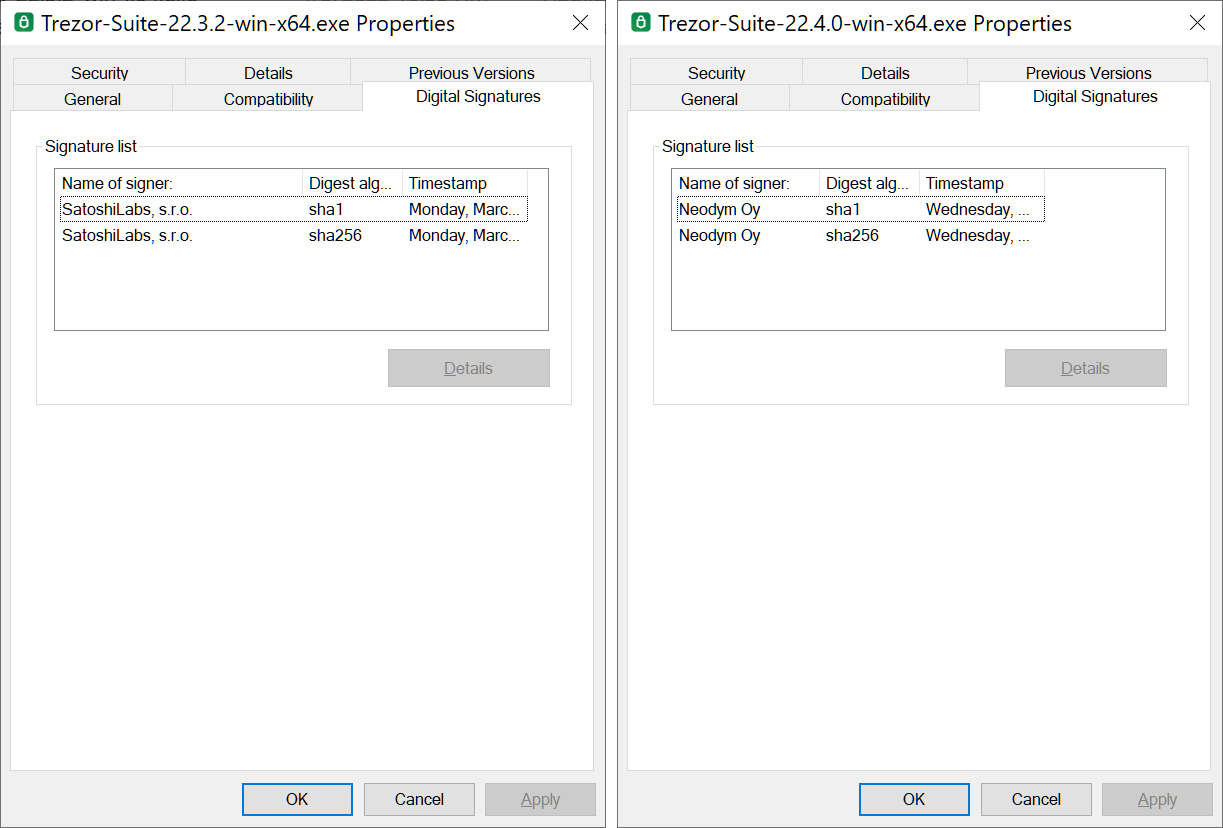

Comme vous pouvez le voir ci-dessous, l’application légitime Trezor Suite est signée à l’aide d’un certificat pour « Satoshi Labs, sro » et la fausse version de Windows [VirusTotal] est signé par un certificat de « Neodym Oy » (à droite).

La source: BleepingComputer

Comme la suite Trezor est open source, les acteurs de la menace ont téléchargé le code source et créé leur propre application modifiée qui semble identique à l’application originale et légitime.

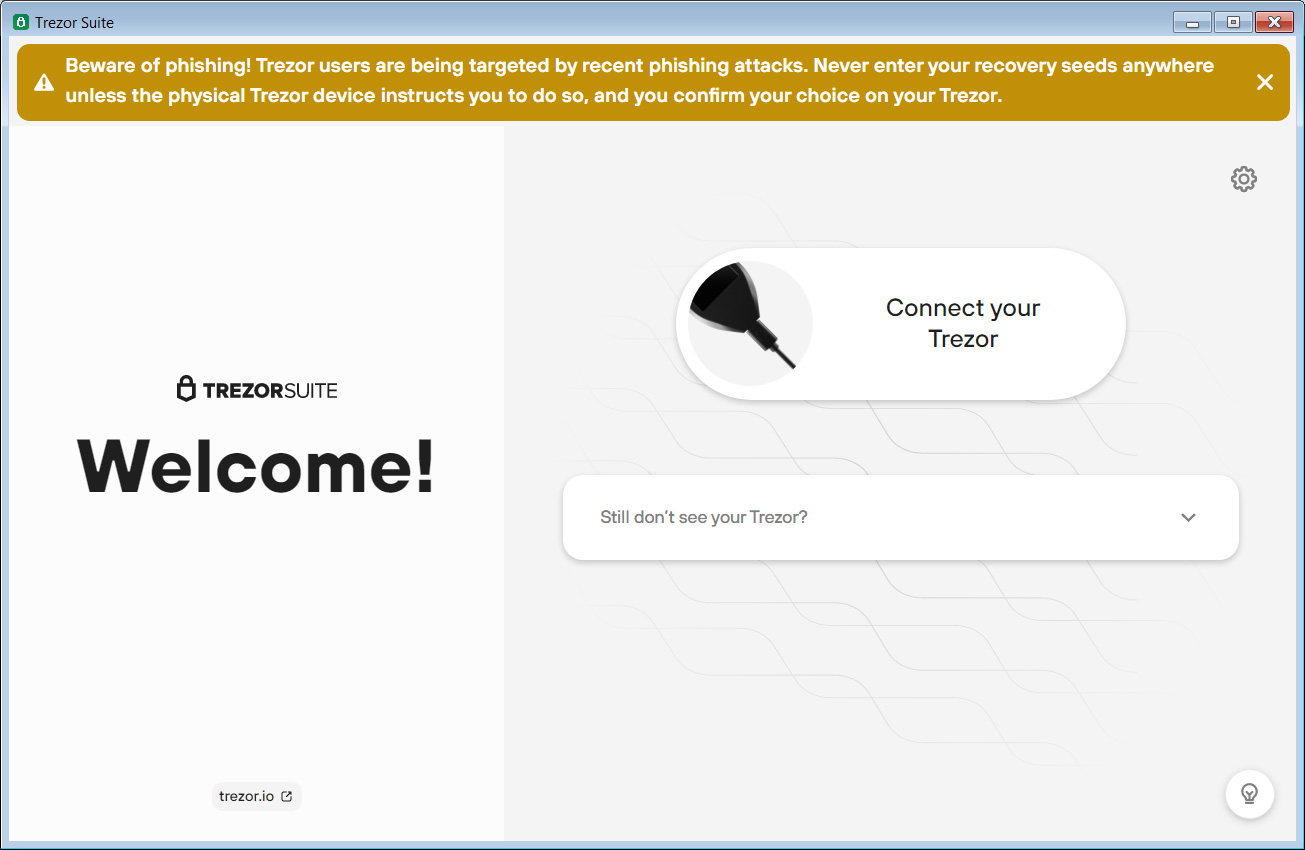

Ironiquement, cette fausse suite inclut même la bannière d’avertissement de Trezor sur les attaques de phishing en haut de l’écran de l’application.

La source: BleepingComputer

Cependant, une fois que les propriétaires de Trezor auront connecté leur appareil à la fausse application Trezor Suite, ils seront invités à saisir leur phrase de récupération de 12 à 24 mots, qui sera renvoyée aux acteurs de la menace.

Maintenant que les acteurs de la menace ont votre phrase de récupération, ils peuvent l’utiliser pour importer la phrase de récupération dans leurs propres portefeuilles et voler les actifs de crypto-monnaie des victimes.

Une attaque presque identique ciblait les propriétaires de portefeuilles cryptographiques matériels Ledger souhaitant des attaques de phishing menant à de faux logiciels Ledger Live.

Que doivent faire les propriétaires de Trezor ?

Tout d’abord, n’entrez jamais votre graine de récupération dans une application ou un site Web. La graine ne doit être saisie que directement sur l’appareil Trezor que vous essayez de récupérer.

Comme il est facile de créer des domaines similaires qui se font passer pour des sites légitimes, lorsqu’il s’agit de crypto-monnaie et d’actifs financiers, tapez toujours le domaine que vous essayez d’atteindre dans votre navigateur plutôt que de vous fier aux liens dans les e-mails.

De cette façon, vous savez que vous allez sur le site légitime plutôt que sur un site qui se fait passer pour lui.

De plus, le site Web officiel de Trezor se trouve sur trezor.io, de sorte que d’autres domaines, tels que trezor.com, ne sont pas liés à la société de portefeuille matériel crypto.

Enfin, ignorez tous les e-mails prétendant provenir de Trezor indiquant que vous avez été affecté par une récente violation de données. Si vous êtes concerné, plutôt que de cliquer sur le lien dans ces e-mails, contactez directement Trezor pour plus d’informations.