Le botnet à l’origine de la plus grande attaque par déni de service distribué (DDoS) HTTPS en juin 2022 a été lié à une série d’attaques visant près de 1 000 clients Cloudflare.

Appel au puissant botnet Mantela société de performances et de sécurité Web l’a attribuée à plus de 3 000 attaques HTTP DDoS contre ses utilisateurs.

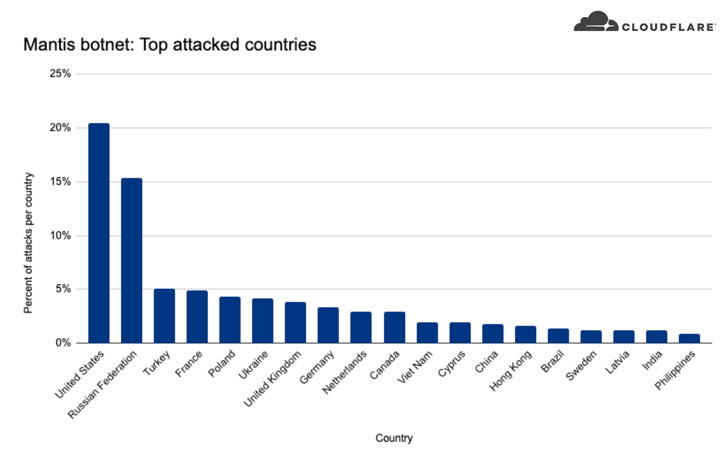

Les secteurs verticaux de l’industrie les plus attaqués comprennent Internet et les télécommunications, les médias, les jeux, la finance, les affaires et les achats, dont plus de 20 % des attaques visaient des entreprises basées aux États-Unis, suivis de la Russie, de la Turquie, de la France, de la Pologne, de l’Ukraine, du Royaume-Uni, d’Allemagne, des Pays-Bas et du Canada.

Publicité

Le mois dernier, la société a déclaré avoir atténué une attaque DDoS record visant un site Web client anonyme en utilisant son plan gratuit qui a culminé à 26 millions de requêtes par seconde (RPS), chaque nœud générant environ 5 200 RPS.

Le tsunami de trafic indésirable a duré moins de 30 secondes et généré plus de 212 millions de requêtes HTTPS provenant de plus de 1 500 réseaux dans 121 pays, en tête de l’Indonésie, les États-Unis, le Brésil, la Russie et l ‘En effet.

« Le botnet Mantis exploite une petite flotte d’environ 5 000 bots, mais avec eux, il peut produire une force massive – responsable des plus grandes attaques HTTP DDoS que nous ayons jamais produites », Omer Yoachimik de Cloudflare un dit.

Mantis se démarque pour plusieurs raisons. Le premier est sa capacité à mener des attaques HTTPS DDoS, qui sont déboursées en raison des ressources de calcul nécessaires pour établir une connexion sécurisée chiffrée TLS.

Deuxièmement, contrairement à d’autres botnets traditionnels qui s’alimentent sur des appareils IoT tels que des DVR et des routeurs, Mantis exploite des machines virtuelles piratées et des serveurs puissants, l’équipant de plus de ressources.

Ces attaques volumétriques visent à générer plus de trafic que la cible ne peut en traiter, ce qui oblige la victime à épuiser ses ressources. Alors que les adversaires utilisent traditionnellement UDP pour lancer des attaques d’amplification, il y a eu un passage à de nouveaux vecteurs d’amplification réfléchis par TCP qui utilisent des boîtiers de médiation.

Microsoft, en mai 2022, a révélé qu’il avait empêché environ 175 000 attaques d’amplification reflétées par UDP au cours de l’année qui visaient son infrastructure Azure. Il a également observé une attaque d’amplification TCP réfléchie sur une ressource Azure en Asie qui a atteint 30 millions de paquets par seconde (pps) et une durée de 15 minutes.

« Les attaques par amplification réfléchies sont là pour rester et représentent un défi sérieux pour la communauté Internet », a déclaré l’équipe Azure Networking. c’est noté. « Ils continuent d’évoluer et d’exploiter de nouvelles vulnérabilités dans les protocoles et les implémentations logicielles pour développer les contre-mesures conventionnelles. »