Les chercheurs en cybersécurité attirent l’attention sur une faille zero-day dans Microsoft Office qui pourrait être exploitée pour obtenir l’exécution de code arbitraire sur les systèmes Windows concernés.

La vulnérabilité a été révélée après qu’une équipe de recherche indépendante sur la cybersécurité connue sous le nom de nao_sec a découvert un document Word (« 05-2022-0438.doc“) qui a été téléchargé sur VirusTotal à partir d’une adresse IP en Biélorussie.

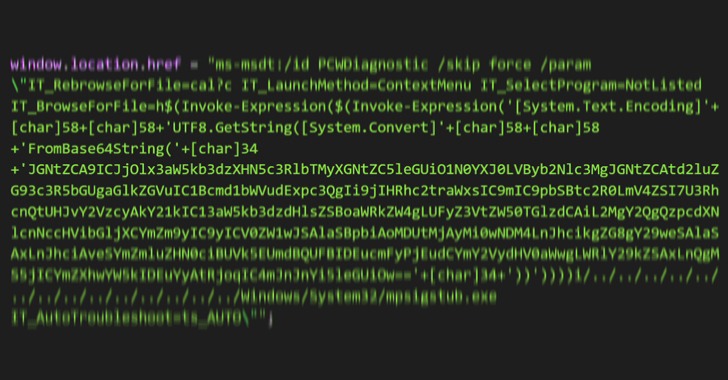

« Il utilise le lien externe de Word pour charger le code HTML, puis utilise le schéma » ms-msdt « pour exécuter le code PowerShell », ont déclaré les chercheurs. c’est noté dans une série de tweets la semaine dernière.

Selon le chercheur en sécurité Kevin Beaumont, qui a surnommé la faille « Follina », le maldoc tire parti de Word modèle distant fonctionnalité pour récupérer un fichier HTML à partir d’un serveur, qui utilise ensuite le schéma d’URI « ms-msdt:// » pour effectuer la charge utile malveillante.

MSDT est l’abréviation de Microsoft Support Diagnostics Tool, un utilitaire utilisé pour dépanner et collecter des données de diagnostic pour analyser par les professionnels du support technique afin de résoudre un problème.

« Il se passe beaucoup de choses ici, mais le premier problème est que Microsoft Word exécute le code via msdt (un outil de support) même si les macros sont désactivées », a déclaré Beaumont. expliqué.

« Vue protégée entre en jeu, bien que si vous modifiez le document au format RTF, il s’exécute sans même ouvrir le document (via l’onglet d’aperçu dans l’Explorateur) et encore moins en mode protégé », a ajouté le chercheur.

Plusieurs versions de Microsoft Office, y compris Office, Office 2016 et Office 2021, seront affectées, bien que d’autres versions soient également vulnérables.

De plus, Richard Warren de NCC Group géré pour exécuter un exploit sur Office Professionnel Pro avec avril 2022 effectué sur une machine Windows 11 à jour avec le volet de prévisualisation activé.

« Microsoft va devoir le corriger sur toutes les différentes offres de produits, et les fournisseurs de sécurité auront besoin d’une détection et d’un blocage robustes », a déclaré Beaumont. Nous avons contacté Microsoft pour obtenir des commentaires, et nous mettrons à jour l’histoire une fois que nous aurons répondu.